Dlaczego potrzebujesz zabezpieczeń warstwowych

Opublikowany: 2022-03-30Definicja: warstwowe podejście do cyberbezpieczeństwa polega na wykorzystaniu kilku różnych komponentów w strategii, tak aby każdy aspekt obrony był wspierany przez inny, gdyby coś poszło nie tak.

Dlaczego warstwowe podejście do cyberbezpieczeństwa jest konieczne?

Cyberbezpieczeństwo i zabezpieczenia warstwowe dzisiaj

Cyberbezpieczeństwo było priorytetem dla firm od kilku lat, a dziś jest jednym z trzech najważniejszych czynników dla organizacji przy inwestowaniu w nowe technologie (pozostałe dwa to przyjęcie rozwiązań do analizy danych i danych oraz wdrażanie aplikacji w chmurze).

Powiązany post: Jak wyglądają dziś strategie cyfryzacji biznesu?

Wystarczy spojrzeć wstecz na środowisko biznesowe w trakcie pandemii COVID, aby zobaczyć, jakie szkody wyrządzają różne formy ataków — czy to ransomware, phishing, czy jakikolwiek inny wektor ataku.

Więc to było już na porządku dziennym dla większości ludzi; w rzeczywistości opublikowaliśmy blog o potrzebie, aby małe i średnie firmy przestały polegać na podstawowym oprogramowaniu zabezpieczającym, ponieważ tradycyjne rozwiązania antywirusowe po prostu nie są w stanie poradzić sobie z nowoczesnymi zagrożeniami cybernetycznymi.

COVID-19 i cyberbezpieczeństwo

Pandemia koronawirusa, oprócz wykorzeniania firm i pracowników w całym kraju i na świecie, miała również wpływ na fale cyberprzestępców, które wypełniają próżnię niedostatecznie zabezpieczonych organizacji i wykorzystują.

Powiązany post: Oszustwa związane z koronawirusem: pytania i odpowiedzi z dyrektorem Impact ds. Usług bezpieczeństwa MIT

96% decydentów IT uważa, że ich organizacje są podatne na zewnętrzne cyberataki, a 71% twierdzi, że nie są przygotowane do radzenia sobie z nimi.

Hakerzy i inni cyberprzestępcy czerpią korzyści z niepewności, a kryzys COVID-19 niestety postawił ich przed łatwym celem — jest to, że firmy, zwykle małe i średnie firmy, są nieprzygotowane do radzenia sobie z pojawiającymi się cyberatakami i wektorami.

Na wcześniejszych etapach krajowych blokad ludzie byli niespokojni, bezbronni i – co najważniejsze – z dala od swoich zwykłych miejsc pracy; co oznacza, że urządzenia są często znacznie mniej bezpieczne niż normalnie.

Innymi słowy, połączenie braku oprogramowania zabezpieczającego i braku świadomości bezpieczeństwa ze strony użytkowników końcowych stworzyło środowisko, w którym cyberatakujący mogli się rozwijać; coś, co przetrwało do chwili obecnej.

Nawet po zakończeniu blokad i powrocie pracowników do biura organizacje oferują elastyczne i zdalne możliwości pracy. Firmy, które mają elastyczne opcje pracy dla swoich pracowników, powinny zdecydowanie rozważyć, czy ich obecne rozwiązania bezpieczeństwa są odpowiednie do ochrony użytkowników końcowych działających poza typowymi sieciami biurowymi.

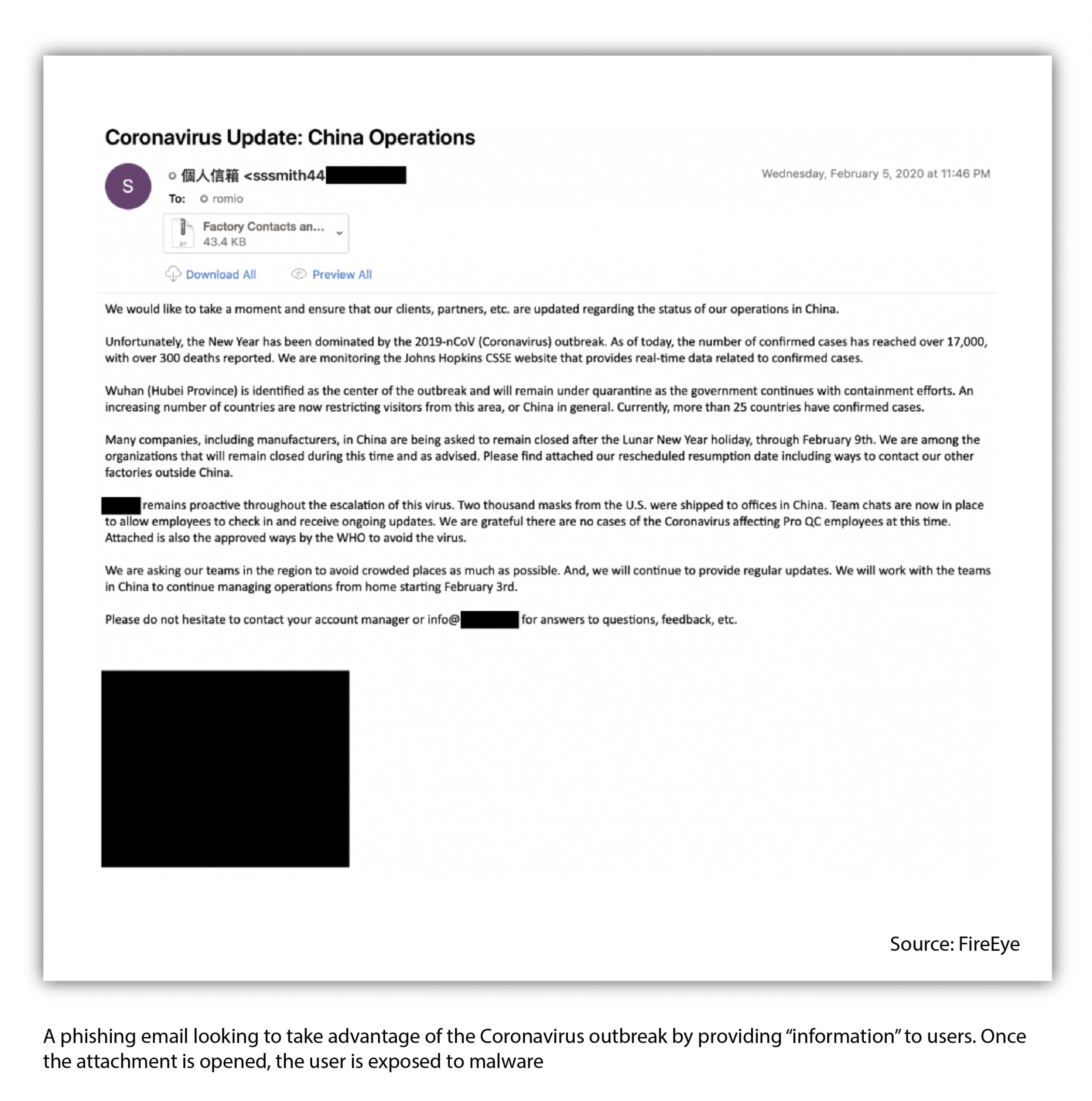

Zdecydowanie najbardziej groźnym atakiem, jaki widzieliśmy w ciągu ostatnich kilku lat, były oszustwa phishingowe, które polegają na podszywaniu się pod źródła informacji dla użytkowników końcowych tylko po to, by infekować ich urządzenie po kliknięciu załączonego pliku lub łącza. Bardziej wyrafinowane oszustwa phishingowe będą kierować ludzi do witryn, które wyglądają na legalne, ale są fałszywe, i proszą ich o podanie swoich danych w celu kradzieży informacji.

E-maile phishingowe wzrosły o ponad 600% po blokadach pandemicznych, gdy cyberprzestępcy chcą wykorzystać strach i niepewność wywołaną przez COVID.

Na początkowych etapach blokady nastąpił znaczny wzrost liczby e-maili phishingowych związanych z wysyłaniem wirusa COVID-19, a 52% cyberataków można bezpośrednio przypisać błędom ludzkim, jasne jest, że wielu pracowników nie posiada odpowiedniej wiedzy, aby odpowiednio radzić sobie z tą nową falą ataków.

Ten przykład, pokazany poniżej, pokazuje, w jaki sposób cyberprzestępcy wykorzystują bieżące wydarzenia, aby pokazać pozory legalności, żerując na tych najmniej predysponowanych do radzenia sobie z tego typu atakami — zwłaszcza na użytkownikach końcowych, którzy nie mają wiedzy na temat świadomości bezpieczeństwa i na co należy zwrócić uwagę.

Praca zdalna i Internet Rzeczy

Doskonałą burzę luk w zabezpieczeniach cybernetycznych dodatkowo zaostrzyły dwie rzeczy: długoterminowa proliferacja urządzeń obsługujących i przetwarzających dane w sieciach firmowych; oraz skala pracy zdalnej, która ogromnie wzrosła w ostatnich latach.

Już wcześniej organizacjom trudno było zabezpieczyć różne urządzenia swoich pracowników, teraz zupełnie inną propozycją jest ich zabezpieczanie, gdy działają poza tradycyjnymi sieciami.

Należy również zauważyć, że chociaż pandemia pod wieloma względami przyspieszyła przejście wielu firm na pracę zdalną lub hybrydową, należy wziąć pod uwagę kilka kwestii.

Po pierwsze, wiele organizacji, jeszcze przed pandemią, zaczynało stosować praktykę pracy z domu dla swoich pracowników, więc chociaż szybkość wdrażania pracy zdalnej jest znaczna, nie jest to zjawisko całkowicie nieoczekiwane w ogólnym schemacie.

Po drugie, znacznie wzrosła liczba urządzeń Internetu Rzeczy, czy to telefonów, laptopów, tabletów, telewizorów, czy inteligentnych czujników na hali produkcyjnej.

Wraz z tym znacznym wzrostem liczby punktów końcowych następuje znaczny wzrost potencjalnych wektorów ataków, a w konsekwencji większe prawdopodobieństwo padnięcia ofiarą naruszenia.

Korzyści z posiadania warstwowych elementów zabezpieczających

Firmy potrzebują warstwowego podejścia do cyberbezpieczeństwa z wielu powodów, ale głównie dlatego, że zapewnia ono wiele różnych korzyści, które zapewniają organizacjom większe bezpieczeństwo i ochronę w miarę upływu czasu, a cyberataki stają się częstsze i bardziej inteligentne. Oto niektóre z głównych zalet posiadania warstwowych elementów bezpieczeństwa:

- Przestarzała technologia staje się luką w zabezpieczeniach: Hakerzy i ich ataki zawsze zmieniają się, aby pokonać najnowszą technologię cyberbezpieczeństwa, co oznacza, że stare techniki, strategie, oprogramowanie i inne technologie mogą szybko stać się punktem luki, gdy wykroczą poza jego żywotność. Dzięki warstwowemu podejściu do zabezpieczeń masz wiele linii obrony, które zapewniają bezpieczeństwo Twojej firmy, tak aby jedna przestarzała technologia nie uszkodziła całego systemu. Daje to czas na dostosowanie się, znalezienie nowych rozwiązań i wdrożenie ich, zanim stanie się to poważnym problemem.

- Zachowaj zgodność: wiele przepisów dotyczących zgodności wymaga warstwowych elementów bezpieczeństwa w celu ochrony danych i prywatności danych. Ich brak może spowodować niezgodność firmy z przepisami i grozić grzywnami i innymi karami.

Jak działa strategia warstwowa?

Nie poleganie na podstawowych zabezpieczeniach jest kluczowe

Ze względu na obecny krajobraz cyberbezpieczeństwa staje się coraz bardziej oczywiste, że podstawowa strategia bezpieczeństwa po prostu nie sprawdzi się w dzisiejszym środowisku.

Ponieważ branża cyberprzestępczości rośnie pod względem wielkości, zasobów i zaawansowania, organizacje muszą reagować, aby dotrzymać kroku, co nie wydaje się mieć miejsca.

W ankiecie przeprowadzonej przez Instytut Ponemon tylko 26% respondentów stwierdziło, że ich organizacjom udało się skrócić czas reakcji na cyberatak

Aby skutecznie sprostać wzrostowi ataków, które mogą bardzo łatwo doprowadzić do bankructwa małych i średnich firm, firmy muszą zainwestować w strategię, która wykorzystuje szereg technologii i rozwiązań obejmujących wszystkie bazy.

Wykorzystanie tablicy warstwowych elementów i rozwiązań cyberbezpieczeństwa

Co dokładnie mamy na myśli, kiedy to mówimy?

Cóż, wiele firm, dużych i małych, może być przyzwyczajonych do korzystania tylko z podstawowej zapory sieciowej i rozwiązania antywirusowego. Może nie mają środków, aby kupić mnóstwo różnych rozwiązań i zapłacić zespołowi za ich obsługę, a może po prostu to mieli zawsze i nigdy się nad tym nie zastanawiali.

Organizacja nie powinna postrzegać cyberbezpieczeństwa jako jednorazowej pracy — podobnie jak ogólnie w transformacji cyfrowej — jest to ciągły proces obejmujący monitorowanie, polowanie na zagrożenia, szkolenia i nie tylko.

Ideą stojącą za tym jest to, że każde rozwiązanie może działać jako rodzaj zabezpieczenia przed awarią, więc Twoja firma nie polega wyłącznie na wbudowanej zaporze systemu operacyjnego.

Elementy wielowarstwowej strategii bezpieczeństwa sieci

Jakich dokładnie rozwiązań potrzebujesz, aby mieć warstwową strategię cyberbezpieczeństwa?

Cóż, przejdźmy do technologii, której potrzebujesz, aby odpowiednio chronić swoją firmę przed szkodami.

Warstwowa kontrola dostępu: zarządzanie siecią i urządzeniami mobilnymi

System zarządzania jest używany przez organizacje i dostawców do monitorowania stanu urządzeń.

Zasadniczo to Twoje oczy i uszy są związane z każdym urządzeniem, o które musisz dbać w sieci firmowej, nawet urządzeniami pracowników zdalnych pracujących poza biurem — jeśli przetwarzają jakiekolwiek dane biznesowe na urządzeniu, które nie jest monitorowane, może powodować duże problemy, jeśli zostanie naruszony.

Jest to szczególnie istotne w przypadku firm zajmujących się informacjami wrażliwymi, takich jak świadczeniodawcy czy firmy księgowe.

W jaki sposób MDM może pomóc:

- Ogranicz warstwową kontrolę dostępu do aplikacji lub ustawień urządzenia

- Standaryzacja urządzeń

- Ustal zasady bezpieczeństwa

- Włącz zabezpieczenia sieci dla zasad BYOD (przynieś własne urządzenie)

- Szybsze udostępnianie urządzeń, wdrażanie i wdrażanie pracowników

87% firm jest w pewnym stopniu uzależnionych od dostępu swoich pracowników do mobilnych aplikacji biznesowych ze swoich smartfonów

Zaawansowane filtrowanie spamu

Zaawansowane filtrowanie spamu pomoże chronić Twoich pracowników przed otrzymywaniem niebezpiecznych wiadomości phishingowych.

Ale czy dostawcy poczty e-mail i tak nie mają filtrów antyspamowych?

Cóż, tak, ale filtrów, które są darmowe, często brakuje wielu technik filtrowania używanych przez zaawansowane filtry. Każdy, kto ma konto Gmail, będzie wiedział, że spam może się przedostać, pomimo jego filtra.

Wysokiej jakości zaawansowany filtr antyspamowy oferuje następujące techniki:

- Filtry e-mail oparte na reputacji

- Biała lista

- Czarna lista

- Szara lista

- Antywirus

- Analiza treści

Antywirus nowej generacji i wielowarstwowe zabezpieczenia sieciowe

Powiązany post: Co to jest antywirus nowej generacji?

W tradycyjnych rozwiązaniach antywirusowych brakuje możliwości oprogramowania antywirusowego nowej generacji, które wykorzystuje następujące technologie:

- Uczenie maszynowe: pliki są analizowane za pomocą zautomatyzowanego bota, który może wykryć wszelkie złośliwe elementy — a wszystko to bez żadnych przerw dla użytkownika.

- Analiza zachowania: Procesy komputerowe mogą być monitorowane w czasie rzeczywistym i wykrywać wszelkie nietypowe zachowania, kończąc złośliwe procesy.

- Analiza zagrożeń: Gdy urządzenie napotka zagrożenie, każde inne urządzenie w sieci zostanie zaktualizowane, aby przeciwdziałać niebezpieczeństwu bez konieczności ręcznego wprowadzania danych.

Zapora aplikacji internetowej

Zapora aplikacji internetowej służy do blokowania zagrożeń dla Twojej witryny lub aplikacji hostowanych w Twojej witrynie.

W wielu przypadkach aplikacje biznesowe są powiązane z siecią, więc WAF może pomóc w ochronie tego kanału komunikacji.

Kopia zapasowa i przywracanie witryny

18 500 000 stron internetowych jest zainfekowanych złośliwym oprogramowaniem w dowolnym momencie, podczas gdy przeciętna strona internetowa jest atakowana 44 razy dziennie

Nie tylko Twoje sieci są podatne na ataki, ale także Twoja witryna. Rozwiązanie, które umożliwia natychmiastowe tworzenie kopii zapasowych i przywracanie witryny w przypadku najgorszego, jest absolutnie niezbędne, a mimo to wiele firm nie ma nic do ochrony swoich witryn w przypadku naruszenia.

W pierwszej połowie 2021 r. odnotowano 1767 publicznie zgłoszonych naruszeń, ujawniając łącznie 18,8 mld rekordów.

Uwierzytelnianie wieloskładnikowe (MFA)

MFA to prosty i bardzo wydajny sposób na zapewnienie bezpieczeństwa poświadczeń logowania pracowników.

Usługi w chmurze firmy Microsoft odnotowują 300 milionów fałszywych prób logowania każdego dnia. Szacują, że MFA blokuje 99,9% zautomatyzowanych ataków

MFA wymaga, aby użytkownik miał tradycyjną metodę logowania (zwykle hasło) oprócz czegoś bardziej osobistego, takiego jak odcisk palca lub wiadomość tekstowa.

Szkolenie w zakresie świadomości bezpieczeństwa

Według firmy Kaspersky, 46% incydentów związanych z cyberbezpieczeństwem w ostatnim roku było spowodowanych przez nieostrożny lub niedoinformowany personel

Mówiliśmy o nasileniu się cyberataków, aw szczególności o wzroście ataków phishingowych na małe i średnie firmy. Phishing polega na wykorzystywaniu użytkowników końcowych, którzy nie wiedzą, czego szukać w wiadomościach spamowych.

Aby rozwiązać ten problem, absolutnie kluczowe jest, aby organizacje szkoliły swoich pracowników, aby nie zostali oszukani przez cyberprzestępców.

Dolna linia

- Cyberataki mają coraz większą skalę i wyrafinowanie — w połączeniu z dużą liczbą pracowników zdalnych, małe i średnie firmy muszą być czujne w kwestii bezpieczeństwa

- W 2020 r. nie wystarczy, aby małe i średnie firmy mogły polegać na jednym lub nawet kilku rozwiązaniach, muszą przyjąć warstwowe podejście do cyberbezpieczeństwa

- Warstwowa strategia cyberbezpieczeństwa oznacza, że jeśli atak ominie jedno rozwiązanie, inne będzie w stanie wykorzystać lukę jako zabezpieczenie przed awarią

W świetle ostatnich wydarzeń wiele organizacji nadrabia zaległości w zakresie cyberbezpieczeństwa, próbując wdrożyć prowizoryczne rozwiązania, aby nadrobić stracony grunt, podczas gdy ich pracownicy pracują zdalnie w najbliższej przyszłości.

Aby dowiedzieć się więcej o tym, jak zadbać o bezpieczeństwo cybernetyczne swojej firmy na teraz i na przyszłość, pobierz nasz e-book „Co sprawia, że nowoczesna ochrona przed cyberbezpieczeństwem jest dobra?”.