Por que você precisa de segurança em camadas

Publicados: 2022-03-30Definição: Uma abordagem de segurança cibernética em camadas envolve o uso de vários componentes diferentes em sua estratégia para que cada aspecto de sua defesa seja apoiado por outro, caso algo dê errado.

Por que uma abordagem de segurança cibernética em camadas é necessária?

Segurança cibernética e segurança em camadas hoje

A segurança cibernética tem sido uma prioridade para as empresas há vários anos e hoje é uma das três considerações mais importantes para as organizações ao investir em novas tecnologias (as outras duas são a adoção de soluções de dados e análises e a implementação de aplicativos baseados em nuvem.

Post relacionado: Como estão as estratégias de digitalização de negócios hoje?

Basta olhar para o ambiente de negócios ao longo da pandemia de COVID para ver os danos causados por várias formas de ataque, seja ransomware, phishing ou qualquer outro vetor de ataque.

Então já estava na agenda da maioria das pessoas; na verdade, publicamos um blog sobre a necessidade de pequenas e médias empresas deixarem de depender de softwares básicos de segurança porque as soluções antivírus tradicionais simplesmente não estão à altura da tarefa de lidar com as ameaças cibernéticas modernas.

COVID-19 e cibersegurança

A pandemia de coronavírus, além de desarraigar empresas e funcionários em todo o país e no mundo, também teve o efeito de ondas de cibercriminosos correndo para preencher o vácuo de organizações pouco seguras e tirar proveito.

Post relacionado: Golpes de coronavírus: perguntas e respostas com o diretor de serviços de segurança do MIT da Impact

96% dos tomadores de decisão de TI acreditam que suas organizações são suscetíveis a ataques cibernéticos externos e 71% dizem que não estão preparados para lidar com eles.

Hackers e outros cibercriminosos prosperam com a incerteza, e a crise do COVID-19 infelizmente apresentou a eles um alvo fácil – que são as empresas, geralmente SMBs, que estão despreparadas para lidar com ataques cibernéticos e vetores emergentes.

Nos estágios iniciais dos bloqueios nacionais, as pessoas estavam ansiosas, vulneráveis e – o mais importante – longe de seus locais de trabalho habituais; o que significa que os dispositivos geralmente são muito menos seguros do que normalmente seriam.

Em outras palavras, uma combinação de falta de software de segurança e falta de conscientização de segurança por parte dos usuários finais promoveu um ambiente no qual os ciberataques poderiam prosperar; algo que persiste até o presente.

Mesmo com os bloqueios encerrados e os trabalhadores de volta ao escritório, as organizações estão oferecendo oportunidades de trabalho flexíveis e remotas. Para as empresas que têm opções de trabalho flexíveis para seus funcionários, elas devem considerar fortemente se suas soluções de segurança atuais são adequadas para proteger os usuários finais que operam fora das redes típicas de escritório.

De longe, o ataque mais ameaçador que vimos nos últimos anos foram os golpes de phishing, que prendem as pessoas ao se passarem por fontes de informações para usuários finais, apenas para infectar seus dispositivos quando eles clicam no arquivo ou link anexado. Golpes de phishing mais sofisticados direcionam as pessoas para sites que parecem legítimos, mas são falsos e pedem que preencham seus dados como forma de roubar informações.

Os e-mails de phishing aumentaram mais de 600% após os bloqueios pandêmicos, pois os cibercriminosos procuram capitalizar o medo e a incerteza gerados pelo COVID.

Durante os estágios iniciais do bloqueio, houve um grande aumento no número de e-mails de phishing relacionados ao COVID-19 sendo enviados e, com 52% dos ataques cibernéticos diretamente atribuíveis a erro humano, fica claro que muitos trabalhadores não têm o conhecimento correto para lidar adequadamente com essa nova onda de ataques.

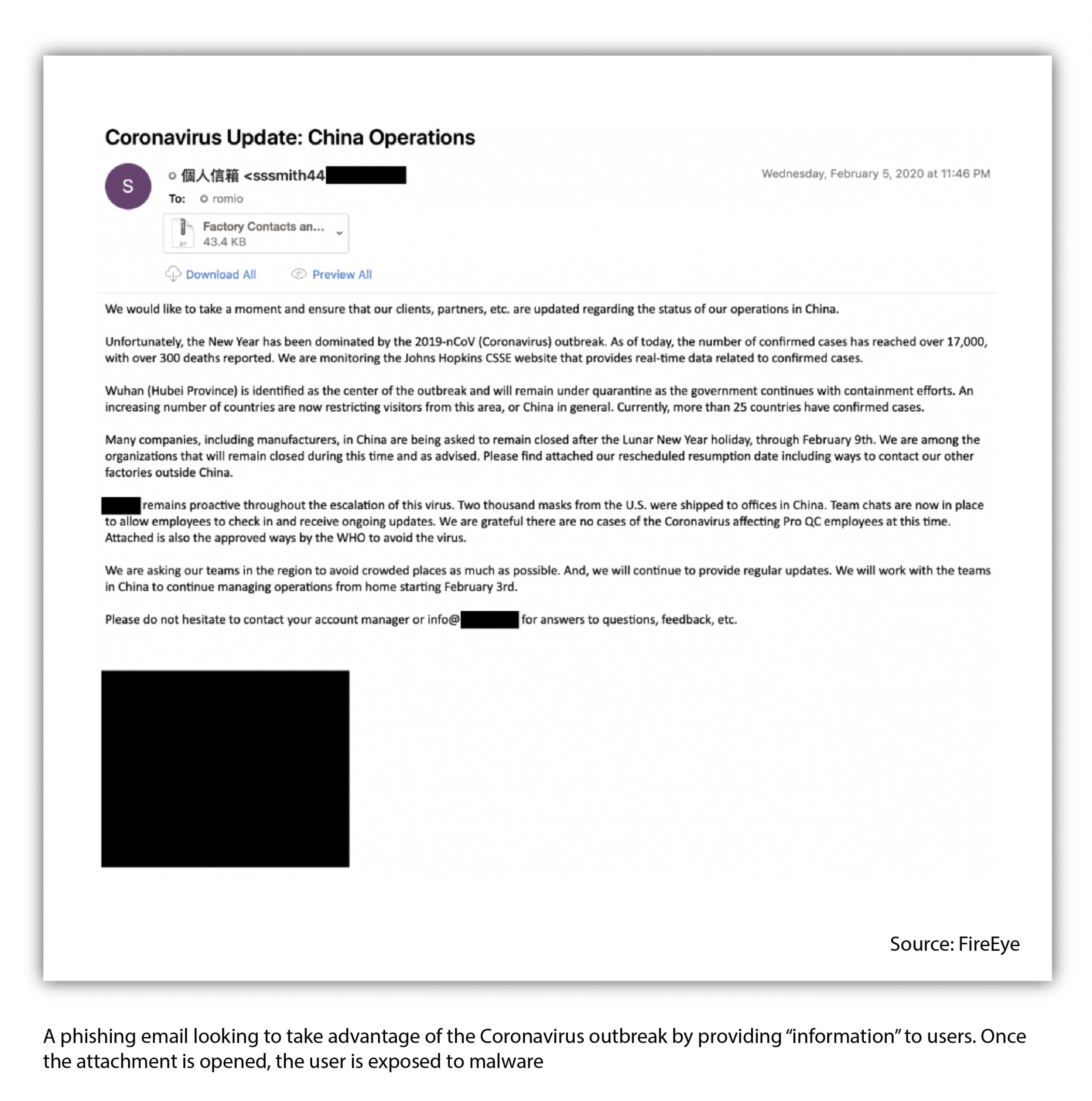

Este exemplo, mostrado abaixo, demonstra como os ciberataques usam os eventos atuais para exibir um verniz de legitimidade enquanto atacam aqueles menos predispostos a lidar com esses tipos de ataques, principalmente usuários finais que não são educados sobre conscientização de segurança e o que procurar.

Trabalho Remoto e Internet das Coisas

A tempestade perfeita de vulnerabilidades de segurança cibernética foi agravada ainda mais por duas coisas: a proliferação de longo prazo de dispositivos que operam e manipulam dados nas redes das empresas; e a escala do trabalho remoto, que aumentou enormemente nos últimos anos.

Já era difícil para as organizações proteger os vários dispositivos de seus funcionários, agora é uma proposta totalmente diferente protegê-los enquanto operam fora das redes tradicionais.

Também deve-se notar que, embora de muitas maneiras a pandemia tenha acelerado a mudança para o trabalho remoto ou híbrido para muitas empresas, há algumas considerações a serem levadas em consideração.

Em primeiro lugar, muitas organizações, mesmo antes da pandemia, estavam começando a adotar práticas de trabalho em casa para sua força de trabalho e, embora a velocidade de aceitação do trabalho remoto tenha sido substancial, não é no grande esquema das coisas uma ocorrência completamente inesperada.

Em segundo lugar, o número de dispositivos da Internet das Coisas, sejam telefones, laptops, tablets, TVs ou sensores inteligentes no chão de fábrica, aumentou significativamente.

Com esse aumento substancial nos endpoints, vem um aumento substancial nos possíveis vetores de ataque e, consequentemente, uma maior probabilidade de ser vítima de uma violação.

Os benefícios de ter elementos de segurança em camadas

As empresas precisam de uma abordagem de segurança cibernética em camadas por vários motivos, mas principalmente porque oferece muitos benefícios diferentes que mantêm as organizações mais seguras e protegidas à medida que o tempo passa e os ataques cibernéticos se tornam mais frequentes e mais inteligentes. Aqui estão alguns dos principais benefícios de ter elementos de segurança em camadas:

- Tecnologia desatualizada se torna uma vulnerabilidade: os hackers e seus ataques estão sempre mudando para superar a mais recente tecnologia de segurança cibernética, o que significa que técnicas, estratégias, softwares e outras tecnologias antigas podem rapidamente se tornar um ponto de vulnerabilidade quando ultrapassam sua vida útil. Com uma abordagem de segurança em camadas, você tem várias linhas de defesa para manter sua empresa segura, de modo que uma tecnologia desatualizada não destrua todo o seu sistema. Isso lhe dá tempo para ajustar, encontrar novas soluções e implementá-las antes que se torne um grande problema.

- Mantenha a conformidade: muitas regulamentações de conformidade exigem elementos de segurança em camadas para proteção e privacidade de dados. Não tê-los em vigor pode tornar sua empresa incompatível e arriscar multas e outras penalidades.

Como funciona uma estratégia em camadas?

Não confiar na segurança básica é fundamental

Devido ao cenário atual de segurança cibernética, está se tornando mais aparente que uma estratégia básica de segurança simplesmente não será suficiente no ambiente atual.

À medida que o setor de crimes cibernéticos cresce em tamanho, recursos e sofisticação, as organizações devem responder para acompanhar o ritmo, algo que parece não estar acontecendo.

Em uma pesquisa do Ponemon Institute, apenas 26% dos entrevistados disseram que suas organizações conseguiram diminuir o tempo necessário para responder a um ataque cibernético

Para atender e impedir com eficácia o aumento dos ataques, que podem facilmente levar uma PME à falência, as empresas devem investir em uma estratégia que empregue uma variedade de tecnologias e soluções para cobrir todas as bases.

Utilizando uma matriz de elementos e soluções de segurança cibernética em camadas

O que exatamente queremos dizer quando dizemos isso?

Bem, muitas empresas, grandes e pequenas, podem estar acostumadas a usar apenas uma solução básica de firewall e antivírus. Talvez eles não tenham recursos para comprar uma série de soluções diferentes e pagar uma equipe para operá-las, ou talvez seja exatamente isso que eles sempre tiveram e nunca pensaram duas vezes.

Uma organização não deve ver a segurança cibernética como um trabalho único – muito parecido com a transformação digital em geral – é um processo contínuo que envolve monitoramento, caça a ameaças, treinamento e muito mais.

A ideia por trás disso é que cada solução pode atuar como uma espécie de proteção contra falhas, para que sua empresa não dependa apenas do firewall integrado do seu sistema operacional.

Os elementos de uma estratégia de segurança de rede multicamadas

De quais soluções você precisa exatamente para ter uma estratégia de segurança cibernética em camadas?

Bem, vamos examinar a tecnologia que você precisa para proteger adequadamente seus negócios contra danos.

Controle de acesso em camadas: gerenciamento de rede e dispositivos móveis

Um sistema de gerenciamento é usado por organizações e fornecedores para monitorar a integridade dos dispositivos.

São essencialmente seus olhos e ouvidos para cada dispositivo que você precisa cuidar na rede de sua empresa, até mesmo os dispositivos de funcionários remotos que operam fora do escritório - se eles estiverem manipulando qualquer um dos seus dados de negócios em um dispositivo que não seja monitorado, ele pode causar grandes problemas se for comprometido.

Isso é especialmente significativo para empresas que lidam com informações confidenciais, como prestadores de serviços de saúde ou empresas de contabilidade.

Como um MDM pode ajudar:

- Restrinja o controle de acesso em camadas a aplicativos ou configurações do dispositivo

- Padronizar dispositivos

- Estabeleça políticas de segurança

- Habilite a segurança de rede para políticas BYOD (traga seu próprio dispositivo)

- Provisionamento, implantação e integração de funcionários mais rápidos

87% das empresas dependem em algum grau do acesso de seus funcionários a aplicativos de negócios móveis de seus smartphones

Filtragem de spam avançada

A filtragem avançada de spam ajudará a proteger seus funcionários de receber e-mails de phishing perigosos.

Mas os provedores de e-mail não têm filtros de spam?

Bem, sim, mas os filtros que são gratuitos geralmente faltam em muitas das técnicas de filtragem usadas pelos filtros avançados. Qualquer pessoa que tenha uma conta do Gmail saberá que o spam ainda pode passar, apesar de seu filtro.

Um filtro de spam avançado de qualidade oferecerá as seguintes técnicas:

- Filtros de e-mail baseados em reputação

- Lista de permissões

- Lista negra

- Lista cinza

- Antivírus

- Análise de conteúdo

Antivírus de última geração e segurança de rede em várias camadas

Post relacionado: O que é o antivírus de última geração?

As soluções antivírus tradicionais não possuem os recursos do software antivírus de última geração, que utiliza as seguintes tecnologias:

- Aprendizado de máquina: os arquivos são analisados usando um bot automatizado que pode descobrir quaisquer elementos maliciosos, tudo sem qualquer interrupção para o usuário.

- Análise de comportamento: Os processos do computador podem ser monitorados em tempo real e detectar qualquer comportamento anormal, encerrando processos maliciosos.

- Inteligência de ameaças: quando um dispositivo encontra uma ameaça, todos os outros dispositivos na rede serão atualizados para combater o perigo sem a necessidade de entrada manual.

Firewall de aplicativo da web

Um firewall de aplicativo da Web é usado para impedir ameaças contra seu site ou aplicativos hospedados em seu site.

Em muitos casos, os aplicativos de negócios estão vinculados à sua rede, portanto, um WAF pode ajudar a proteger esse canal de comunicação.

Backup e restauração de sites

18.500.000 sites são infectados com malware a qualquer momento, enquanto o site médio é atacado 44 vezes por dia

Não são apenas suas redes que são vulneráveis, seu site também é. Uma solução que permite fazer backup e restaurar instantaneamente seu site caso o pior aconteça é absolutamente vital e, no entanto, muitas empresas não têm nada para proteger seus sites em caso de violação.

No primeiro semestre de 2021, houve 1.767 violações relatadas publicamente, expondo um total de 18,8 bilhões de registros.

Autenticação multifator (MFA)

A MFA é uma maneira simples e altamente eficiente de garantir a segurança das credenciais de login de seus funcionários.

Os serviços de nuvem da Microsoft registram 300 milhões de tentativas de login fraudulentas todos os dias. Eles estimam que o MFA bloqueia 99,9% dos ataques automatizados

A MFA exige que o usuário tenha um método de login tradicional (geralmente uma senha), além de algo mais pessoal, como impressão digital ou mensagem de texto.

Treinamento de conscientização de segurança

De acordo com a Kaspersky, 46% dos incidentes de segurança cibernética no ano passado foram causados por funcionários descuidados ou desinformados

Falamos sobre como os ataques cibernéticos estão aumentando e, em particular, sobre o aumento dos ataques de phishing em SMBs. O phishing baseia-se na exploração de usuários finais que não sabem o que procurar em um e-mail de spam.

Para resolver isso, é absolutamente crucial que as organizações treinem seus funcionários para que não sejam enganados por um cibercriminoso.

Resultado final

- Os ataques cibernéticos estão aumentando em escala e sofisticação – combinados com grandes forças de trabalho remotas, as PMEs devem estar atentas à sua segurança

- Em 2020, não basta que uma SMB confie em uma única ou mesmo algumas soluções, ela deve adotar uma abordagem de segurança cibernética em camadas

- Uma estratégia de segurança cibernética em camadas significa que, se um ataque passar por uma solução, outra poderá aproveitar a folga como uma proteção contra falhas

À luz dos eventos recentes, muitas organizações se viram tentando alcançar sua segurança cibernética, tentando implementar soluções improvisadas para recuperar o terreno perdido enquanto suas forças de trabalho estão trabalhando remotamente para o futuro imediato.

Para saber mais sobre como você pode garantir que a segurança cibernética de sua empresa esteja em boa forma para agora e para o futuro, baixe nosso e-book, “O que é uma boa defesa de segurança cibernética para uma PME moderna?”.