Pourquoi avez-vous besoin d'une sécurité en couches

Publié: 2022-03-30Définition : Une approche de cybersécurité en couches implique l'utilisation de plusieurs composants différents dans votre stratégie afin que chaque aspect de votre défense soit soutenu par un autre, en cas de problème.

Pourquoi une approche de cybersécurité en couches est-elle nécessaire ?

La cybersécurité et la sécurité en couches aujourd'hui

La cybersécurité est une priorité pour les entreprises depuis plusieurs années et se classe aujourd'hui parmi les trois considérations les plus importantes pour les organisations lorsqu'elles investissent dans de nouvelles technologies (les deux autres étant l'adoption de solutions de données et d'analyse et la mise en œuvre d'applications basées sur le cloud.

Article connexe : À quoi ressemblent les stratégies de numérisation des entreprises aujourd'hui ?

Il suffit de regarder en arrière l'environnement des affaires au cours de la pandémie de COVID pour voir les dommages causés par diverses formes d'attaques, qu'il s'agisse de rançongiciels, de phishing ou de tout autre vecteur d'attaque.

C'était donc déjà à l'ordre du jour pour la plupart des gens; en fait, nous avons publié un blog sur la nécessité pour les petites et moyennes entreprises de cesser de se fier aux logiciels de sécurité de base, car les solutions antivirus traditionnelles ne sont tout simplement pas à la hauteur pour gérer les cybermenaces modernes.

COVID-19 et cybersécurité

La pandémie de coronavirus, en plus de déraciner des entreprises et des employés à travers le pays et le monde, a également eu pour effet des vagues de cybercriminels se précipitant pour combler le vide des organisations sous-sécurisées et en profiter.

Article connexe : Escroqueries liées au coronavirus : questions-réponses avec le directeur des services de sécurité du MIT d'Impact

96 % des décideurs informatiques pensent que leur organisation est sensible aux cyberattaques externes et 71 % déclarent ne pas être préparés à y faire face.

Les pirates et autres cybercriminels prospèrent grâce à l'incertitude, et la crise du COVID-19 leur a malheureusement présenté une cible facile : les entreprises, généralement des PME, ne sont pas préparées à faire face aux cyberattaques et vecteurs émergents.

Au début des confinements nationaux, les gens étaient anxieux, vulnérables et, surtout, éloignés de leur lieu de travail habituel ; ce qui signifie que les appareils sont souvent beaucoup moins sécurisés qu'ils ne le seraient normalement.

En d'autres termes, la combinaison d'un manque de logiciels de sécurité et d'un manque de sensibilisation des utilisateurs finaux à la sécurité a favorisé un environnement dans lequel les cyberattaquants pouvaient prospérer ; quelque chose qui a persisté jusqu'à présent.

Même avec la fin des confinements et le retour des travailleurs au bureau, les organisations offrent des opportunités de travail flexibles et à distance. Pour les entreprises qui ont mis en place des options de travail flexibles pour leurs employés, elles doivent sérieusement se demander si leurs solutions de sécurité actuelles sont adéquates ou non pour protéger les utilisateurs finaux opérant en dehors des réseaux de bureau typiques.

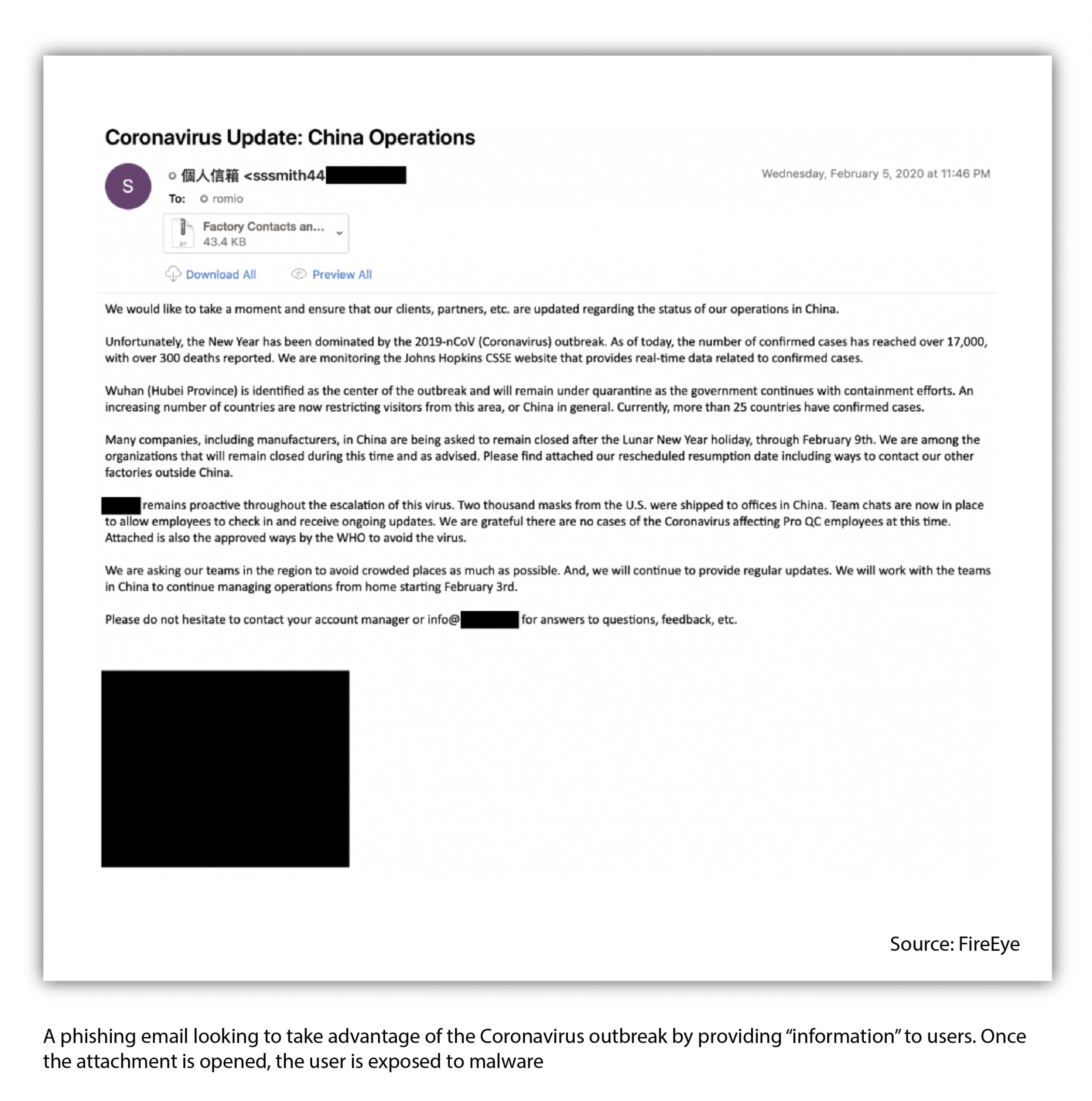

L'attaque de loin la plus menaçante que nous ayons vue au cours des dernières années a été les escroqueries par hameçonnage, qui accrochent les gens en se faisant passer pour des sources d'informations pour les utilisateurs finaux, pour infecter leur appareil lorsqu'ils cliquent sur le fichier ou le lien joint. Des escroqueries par hameçonnage plus sophistiquées dirigeront les gens vers des sites Web qui semblent légitimes mais qui sont faux et leur demanderont de remplir leurs coordonnées afin de voler des informations.

Les e-mails d'hameçonnage ont augmenté de plus de 600 % après les fermetures pandémiques, alors que les cybercriminels cherchent à tirer parti de la peur et de l'incertitude générées par le COVID.

Au cours des premières étapes du verrouillage, il y a eu une forte augmentation du nombre d'e-mails de phishing liés à COVID-19 envoyés, et avec 52% des cyberattaques directement attribuables à une erreur humaine, il est clair que de nombreux travailleurs n'ont pas les connaissances nécessaires pour faire face de manière appropriée à cette nouvelle vague d'attaques.

Cet exemple, illustré ci-dessous, montre comment les cyberattaquants utilisent les événements actuels pour afficher un vernis de légitimité tout en s'attaquant aux personnes les moins prédisposées à faire face à ces types d'attaques, notamment les utilisateurs finaux qui ne sont pas informés sur la sensibilisation à la sécurité et sur ce qu'il faut surveiller.

Travail à distance et Internet des objets

La tempête parfaite de vulnérabilités en matière de cybersécurité a été encore exacerbée par deux choses : la prolifération à long terme d'appareils qui exploitent et gèrent des données dans les réseaux d'entreprise ; et l'ampleur du travail à distance qui a énormément augmenté ces dernières années.

Il était déjà difficile pour les organisations de sécuriser les différents appareils de leurs employés, c'est maintenant une proposition totalement différente de les protéger lorsqu'ils opèrent en dehors des réseaux traditionnels.

Il convient également de noter que si, à bien des égards, la pandémie a accéléré le passage au travail à distance ou hybride pour de nombreuses entreprises, il y a quelques considérations à prendre en compte.

Premièrement, de nombreuses organisations, même avant la pandémie, commençaient à adopter des pratiques de travail à domicile pour leur personnel, et donc bien que la vitesse d'adoption du travail à distance ait été importante, ce n'est pas dans le grand schéma des choses un événement complètement inattendu.

Deuxièmement, le nombre d'appareils Internet des objets, qu'il s'agisse de téléphones, d'ordinateurs portables, de tablettes, de téléviseurs ou de capteurs intelligents dans l'usine, a considérablement augmenté.

Cette augmentation substantielle des terminaux s'accompagne d'une augmentation substantielle des vecteurs d'attaque potentiels et, par conséquent, d'une plus grande probabilité d'être victime d'une violation.

Les avantages d'avoir des éléments de sécurité en couches

Les entreprises ont besoin d'une approche de cybersécurité à plusieurs niveaux pour de nombreuses raisons, mais principalement parce qu'elle offre de nombreux avantages différents qui maintiennent les organisations plus sûres et protégées au fil du temps et les cyberattaques deviennent plus fréquentes et plus intelligentes. Voici quelques-uns des principaux avantages d'avoir des éléments de sécurité en couches :

- Une technologie obsolète devient une vulnérabilité : les pirates et leurs attaques évoluent constamment pour battre les dernières technologies de cybersécurité, ce qui signifie que les anciennes techniques, stratégies, logiciels et autres technologies peuvent rapidement devenir un point de vulnérabilité une fois qu'ils ont dépassé leur durée de vie. Avec une approche de sécurité en couches, vous disposez de plusieurs lignes de défense pour assurer la sécurité de votre entreprise afin qu'une technologie obsolète ne fasse pas tomber tout votre système en panne. Cela vous donne le temps de vous adapter, de trouver de nouvelles solutions et de les mettre en œuvre avant que cela ne devienne un problème majeur.

- Maintenir la conformité : de nombreuses réglementations de conformité nécessitent des éléments de sécurité en couches pour la protection et la confidentialité des données. Ne pas les avoir en place peut rendre votre entreprise non conforme et risquer des amendes et d'autres pénalités.

Comment fonctionne une stratégie en couches ?

Ne pas compter sur la sécurité de base est la clé

En raison du paysage actuel de la cybersécurité, il devient de plus en plus évident qu'une stratégie de sécurité de base ne suffira tout simplement pas dans l'environnement actuel.

Alors que l'industrie de la cybercriminalité croît en taille, en ressources et en sophistication, les organisations doivent réagir pour suivre le rythme, ce qui ne semble pas se produire.

Dans une enquête du Ponemon Institute, seuls 26 % des personnes interrogées ont déclaré que leur organisation avait été en mesure de réduire le temps nécessaire pour répondre à une cyberattaque

Afin de répondre efficacement et d'éviter la montée des attaques, qui peuvent très facilement mettre une PME en faillite, les entreprises doivent investir dans une stratégie qui utilise une gamme de technologies et de solutions pour couvrir toutes les bases.

Utilisation d'un ensemble d'éléments et de solutions de cybersécurité en couches

Que voulons-nous dire exactement quand nous disons cela ?

Eh bien, de nombreuses entreprises, grandes et petites, peuvent être habituées à n'utiliser qu'un pare-feu et une solution antivirus de base. Peut-être qu'ils n'ont pas les ressources nécessaires pour acheter une multitude de solutions différentes et payer une équipe pour les exploiter, ou peut-être que c'est simplement ce qu'ils ont toujours eu et n'y ont jamais réfléchi.

Une organisation ne doit pas considérer la cybersécurité comme une tâche unique, tout comme la transformation numérique en général, c'est un processus continu qui implique la surveillance, la chasse aux menaces, la formation, etc.

L'idée sous-jacente est que chaque solution peut agir comme une sorte de sécurité intégrée, de sorte que votre entreprise ne s'appuie pas uniquement sur le pare-feu intégré de votre système d'exploitation.

Les éléments d'une stratégie de sécurité réseau multicouche

De quelles solutions avez-vous exactement besoin pour avoir une stratégie de cybersécurité en couches ?

Eh bien, passons en revue la technologie dont vous avez besoin pour protéger adéquatement votre entreprise contre les dommages.

Contrôle d'accès en couches : gestion du réseau et des appareils mobiles

Un système de gestion est utilisé par les organisations et les fournisseurs pour surveiller la santé des appareils.

Ce sont essentiellement vos yeux et vos oreilles pour chaque appareil dont vous devez vous occuper au sein du réseau de votre entreprise, même les appareils des travailleurs à distance travaillant hors du bureau. S'ils traitent l'une de vos données professionnelles sur un appareil qui n'est pas surveillé, cela peut causer de gros problèmes s'il est compromis.

Ceci est particulièrement important pour les entreprises qui traitent des informations sensibles, comme les prestataires de soins de santé ou les cabinets comptables.

Comment un MDM peut vous aider :

- Restreindre le contrôle d'accès en couches aux applications ou aux paramètres de l'appareil

- Standardiser les appareils

- Établir des politiques de sécurité

- Activer la sécurité du réseau pour les stratégies BYOD (bring your own device)

- Provisionnement, déploiement et intégration des employés plus rapides

87 % des entreprises dépendent dans une certaine mesure de l'accès de leurs employés aux applications professionnelles mobiles à partir de leurs smartphones

Filtrage avancé des spams

Le filtrage anti-spam avancé aidera à protéger vos employés contre la réception d'e-mails de phishing dangereux.

Mais les fournisseurs de messagerie n'ont-ils pas de filtres anti-spam de toute façon ?

Eh bien, oui, mais les filtres gratuits manquent souvent de nombreuses techniques de filtrage utilisées par les filtres avancés. Quiconque possède un compte Gmail sait que le spam peut toujours passer, malgré son filtre.

Un filtre anti-spam avancé de qualité offrira les techniques suivantes :

- Filtres de messagerie basés sur la réputation

- Liste blanche

- Liste noire

- Liste grise

- antivirus

- Analyse de contenu

Antivirus nouvelle génération et sécurité réseau multicouche

Article connexe : Qu'est-ce qu'un antivirus de nouvelle génération ?

Les solutions antivirus traditionnelles n'ont pas les capacités des logiciels antivirus de nouvelle génération, qui utilisent les technologies suivantes :

- Apprentissage automatique : les fichiers sont analysés à l'aide d'un bot automatisé qui peut découvrir tout élément malveillant, le tout sans aucune interruption pour l'utilisateur.

- Analyse du comportement : les processus informatiques peuvent être surveillés en temps réel et détecter tout comportement anormal, mettant fin aux processus malveillants.

- Renseignements sur les menaces : lorsqu'un appareil rencontre une menace, tous les autres appareils du réseau seront mis à jour pour contrer le danger sans aucune saisie manuelle.

Firewall d'applications Web

Un pare-feu d'application Web est utilisé pour arrêter les menaces contre votre site Web ou les applications hébergées sur votre site.

Dans de nombreux cas, les applications métier sont liées à votre réseau, un WAF peut donc aider à protéger ce canal de communication.

Sauvegarde et restauration du site Web

18 500 000 sites Web sont infectés par des logiciels malveillants à un moment donné, alors qu'un site Web moyen est attaqué 44 fois par jour

Ce ne sont pas seulement vos réseaux qui sont vulnérables, votre site Web l'est aussi. Une solution qui vous permet de sauvegarder et de restaurer instantanément votre site si le pire devait arriver est absolument vitale, et pourtant de nombreuses entreprises n'ont rien pour protéger leurs sites en cas de violation.

Au cours du premier semestre 2021, 1 767 violations ont été signalées publiquement, exposant un total de 18,8 milliards d'enregistrements.

Authentification multifacteur (MFA)

MFA est un moyen simple et très efficace d'assurer la sécurité des identifiants de connexion de vos employés.

Les services cloud de Microsoft voient 300 millions de tentatives de connexion frauduleuses chaque jour. Ils estiment que MFA bloque 99,9 % des attaques automatisées

MFA exige que l'utilisateur dispose d'une méthode de connexion traditionnelle (généralement un mot de passe), en plus de quelque chose de plus personnel, comme une empreinte digitale ou un SMS.

Formation de sensibilisation à la sécurité

Selon Kaspersky, 46 % des incidents de cybersécurité de l'année dernière étaient dus à un personnel négligent ou mal informé

Nous avons parlé de l'augmentation des cyberattaques et en particulier de l'augmentation des attaques de phishing contre les PME. L'hameçonnage consiste à exploiter les utilisateurs finaux qui ne savent pas quoi rechercher dans un courrier indésirable.

Pour résoudre ce problème, il est absolument crucial que les organisations forment leurs employés afin qu'ils ne soient pas trompés par un cybercriminel.

Conclusion

- Les cyberattaques gagnent en ampleur et en sophistication - combinées à une importante main-d'œuvre distante, les PME doivent être vigilantes quant à leur sécurité

- En 2020, il ne suffit pas qu'une PME s'appuie sur une seule ou même quelques solutions, elle doit adopter une approche de cybersécurité en couches

- Une stratégie de cybersécurité en couches signifie que si une attaque dépasse une solution, une autre pourra prendre le relais en tant que sécurité intégrée

À la lumière des événements récents, de nombreuses organisations se sont retrouvées à rattraper leur cybersécurité, essayant de mettre en œuvre des solutions de fortune pour rattraper le terrain perdu pendant que leurs effectifs travaillent à distance dans un avenir immédiat.

Pour en savoir plus sur la façon dont vous pouvez vous assurer que la cybersécurité de votre entreprise est en bon état pour le moment et pour l'avenir, téléchargez notre eBook, "Qu'est-ce qui fait une bonne cybersécurité pour une PME moderne?".