Cum să evitați să fiți etichetat drept „site web rău intenționat” de către Google

Publicat: 2012-03-15 Recent, mi s-au piratat blogurile mai mici de pe un server partajat și mi s-au injectat cod rău intenționat. Nu actualizasem niciun script pe niciunul dintre aceste site-uri, deoarece nu postam mult conținut pe ele.

Recent, mi s-au piratat blogurile mai mici de pe un server partajat și mi s-au injectat cod rău intenționat. Nu actualizasem niciun script pe niciunul dintre aceste site-uri, deoarece nu postam mult conținut pe ele.

Fișiere Tim Thumb au fost exploatate

Mai jos este o copie a unui e-mail primit de la Bluehost, care și-a luat libertatea de a remedia problema și mă sfătuiesc să actualizez toate scripturile acum.

Dragă client,

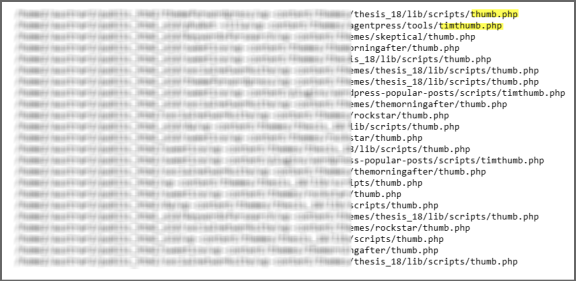

Aceasta este o notificare de curtoazie conform căreia am găsit și corectat fișierele timthumb.php exploatabile în contul dumneavoastră australia-wine.com, care sunt enumerate mai jos.

Deși am corectat aceste fișiere, vă recomandăm să vă asigurați că toate exploatările potențiale sunt corectate în contul dvs. Acest lucru se face cel mai bine prin actualizarea tuturor scripturilor, pluginurilor, modulelor și temelor din contul dvs. la cea mai recentă versiune.

În calitate de proprietar al contului, sunteți responsabil pentru păstrarea conținutului dvs. găzduit fără software rău intenționat. Pentru asistență tehnică, puteți contacta echipa noastră de chat de la Bluehost.com sau mergând direct la:

http://www.bluehost.com/chat

Fișierul timthumb.php este un script folosit în mod obișnuit în temele și pluginurile WordPress (și ale altor software) pentru a redimensiona imaginile.

Exploatarea permite unui atacator să încarce și să creeze în mod arbitrar fișiere și/sau foldere în contul dvs., care pot fi apoi utilizate pentru o serie de sarcini rău intenționate, inclusiv, dar fără a se limita la deformarea, deturnarea browserului și infectarea, recoltarea de date și multe altele.

După ce un site a fost exploatat, acesta poate duce la etichetarea drept „Site web rău intenționat” de către Google sau alte autorități de securitate.

Orice fișier timthumb.php sub versiunea 1.35, dar peste versiunea 1.09 este considerat vulnerabil, dacă nu este corectat. Pentru a preveni compromiterea, vă sfătuim să actualizați toate instanțele de timthumb.php la versiunea 2.0 sau să corectați fișierele vulnerabile existente.

Rețineți că corecția fișierelor necesită cunoștințe mai aprofundate ale limbajului de scripting PHP.

Versiunea actualizată a timthumb.php poate fi găsită aici:

http://timthumb.googlecode.com/svn/trunk/timthumb.php

Am corectat automat următoarele fișiere pentru dvs.:

Informații suplimentare referitoare la compromis pot fi găsite pe următoarele două site-uri web, precum și pe altele; rețineți că toate site-urile externe din acest e-mail nu sunt afiliate cu Bluehost.com în nicio calitate și sunt doar pentru referință.

http://markmaunder.com/2011/08/01/zero-day-vulnerability-in-many-wordpress-themes/

http://redleg-redleg.blogspot.com/2011/08/malware-hosted-newportalsecom.html

Puteți vedea clar din captura de ecran de mai sus că există mai multe fișiere efectuate, inclusiv teme și pluginuri inactive.

WordPress .htaccess Securitate fișiere

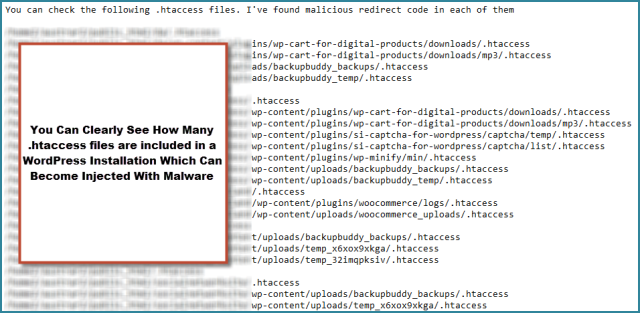

Acest hacking include fișiere .htacces infectate care au fost injectate cu redirecționări rău intenționate către un site care distribuie malware. Google a trecut apoi pe lista neagră a acestor bloguri, ceea ce a dus la afișarea unui avertisment în Google SERPS, precum și pe fiecare site în sine.

Am scris deja despre o soluție pentru a securiza și a face backup fișierelor dvs. .htaccess, dar există și alte soluții disponibile prin pluginuri de securitate și soluții manuale.

Iată o captură de ecran a fișierelor .htaccess infectate

Am fost norocos că am făcut o copie de rezervă completă a tuturor acestor site-uri și le-am stocat departe de server sau backup-urile ar fi putut fi injectate și ele. Contul Bluehost pe care îl folosesc pentru a găzdui aceste site-uri este, de asemenea, un cont Pro, ceea ce înseamnă că am avut acces la copii de rezervă zilnice, săptămânale și lunare.

Backup-urile lunare nu sunt infectate, ceea ce înseamnă că nu le-aș putea restaura cu ușurință după ștergerea fișierelor infectate și apoi să actualizez toate scripturile imediat după aceea pentru a evita o altă injecție.

Dacă aș fi folosit doar un cont standard de găzduire partajată și nu aș fi păstrat backup-uri complete în afara site-ului, soluția ar fi putut fi foarte costisitoare.

Am scris deja de ce este esențial să actualizați scripturile WordPress și să vă securizați site-ul WordPress anterior, iar această ultimă injecție de malware nu face decât să întărească și mai mult aceste probleme de securitate.

Există mai multe modalități de a vă scana instalările WordPress pentru a vă securiza site-urile WordPress, dintre care una poate fi finalizată folosind un plugin numit apărător site.

Am fost puțin surprins că Bluehost m-a ajutat să rezolv aceste probleme după ce am primit anterior acest e-mail.

Deși găzduim site-ul dvs. web, nu putem gestiona securitatea conținutului dvs. Avem mai multe măsuri de protecție pentru a preveni piratarea serverelor noastre, inclusiv prevenirea atacurilor cu forță brută și securitatea strictă a conturilor de utilizator.

Vulnerabilitățile reale pe care le folosește un hacker pentru a obține acces la directorul dvs. de acasă sau la folderul public_html sunt adesea localizate în scripturile în sine.

Din acest motiv, oferim actualizări prin SimpleScripts pe măsură ce sunt puse la dispoziție și, de asemenea, oferim copii de siguranță ale serverului și un utilitar de backup în cPanel, pe care îl puteți utiliza pentru a face instantanee parțiale sau complete ale contului dvs. ori de câte ori simțiți nevoia.

În ceea ce privește ce script a fost exploatat pentru a permite accesul la contul dvs., nu am fi siguri ce a fost folosit, deoarece majoritatea exploit-urilor folosesc pagini standard din contul dvs. cu solicitări formate neobișnuit de a injecta propriul conținut pe site-ul dvs.

Există mai multe resurse online pentru a vă ajuta să identificați cauza și vă recomandăm să începeți cu autorii software-ului pe care îl executați, pentru a vedea dacă există exploit-uri sau actualizări cunoscute de care furnizorul este conștient.

Iată o listă de verificare a securității pe care o puteți consulta și care vă poate ajuta foarte mult să vă securizați site-urile contului:

- Schimbați adresa de e-mail admin din contul dvs.

- Schimbați parola din contul dvs.

- Schimbați cardul de credit înregistrat în contul dvs.

- Actualizați și aplicați orice patch-uri, upgrade-uri sau actualizări pe care le-ar putea avea la dispoziție furnizorul terță parte sau dezvoltatorul web al scripturilor dvs.

- Remediați toate permisiunile de fișiere libere (aceasta poate fi cea mai comună vulnerabilitate de exploatare) 6. Ștergeți toate Conturile Ftp care nu sunt de sistem care au fost create sau, cel puțin, schimbați parolele pentru Conturile FTP.

- Eliminați orice gazdă de acces făcând clic pe pictograma „Remote Mysql” și făcând clic pe Eliminare Red X de la fiecare intrare, dacă există intrări.

- Verificați-vă scripturile pentru orice atacuri de tip Header Injection, atacuri Sql Injection, atacuri Cross-Site Scripting etc., precum și setările fișierului php.ini.

- Verificați computerele de acasă/de la serviciu pentru viruși, troieni sau keylogger.

Dacă scripturile dvs. sunt infectate, este posibil să doriți să reveniți la ultima copie de rezervă instantanee bună a contului dvs. Dacă backup-urile dvs. sunt și ele infectate, atunci vă recomandăm să vă resetăm contul pentru a începe din nou.

Securizarea scripturilor și securizarea computerului sunt ambele responsabilitatea dvs.

Programele care operează site-uri bazate pe baze de date sunt vulnerabile în fața hackerilor, care pot (și fac) să exploateze erorile din acele programe pentru a obține acces neautorizat la site-ul dvs. Deși serverele noastre sunt excepțional de sigure, este posibil ca scripturile dvs. să nu fie.

Cel mai bun mod de acțiune este să vă păstrați întotdeauna scripturile actualizate, codul curat și parolele în siguranță. Iată câțiva pași care vă pot ajuta să vă securizați site-ul.

Există doar două moduri prin care un cont poate fi infectat:

- Rulați un script nesigur pe contul dvs., care este folosit pentru a intra.

- Computerul dvs. este infectat și au spart contul dvs. prin propriul computer sau prin preluarea parolei.

Securizarea scripturilor și securizarea computerului sunt ambele responsabilitatea dvs.

Oferim actualizări prin instrumentul nostru Simple Script din cpanel dacă acesta este ceea ce ați folosit pentru a vă instala scripturile pentru a le menține în siguranță. Iată câțiva pași care vă pot ajuta să vă securizați site-ul.

Iată lista noastră de verificare a securității site-ului pentru a ajuta la securizarea contului:

- https://my.bluehost.com/cgi/help/511

- Sfaturi pentru curățarea și securizarea site-ului dvs. – StopBadware.org http://www.stopbadware.org/home/security

Cum să eliminați „Acest site vă poate dăuna computerului ”

- http://25yearsofprogramming.com/blog/20071223.htm

Cum să preveniți piratarea site-ului dvs. Cum să reparați un site deteriorat.

Măsuri de siguranță pentru site-ul web

- http://25yearsofprogramming.com/blog/20070705.htm

Prevenirea

- Aceste hacking rău intenționat și injecții de malware ar fi putut fi evitate prin actualizarea tuturor pluginurilor, temelor și scripturilor.

- Creați și stocați întotdeauna o copie de rezervă completă regulată a tuturor instalărilor dvs. WordPress în afara site-ului, într-o locație sigură.

- Instalați și rulați un software antivirus pe computerul dvs. local

- Personal, am găsit Google Chrome mai nesigur decât IE sau Firefox