Como evitar ser rotulado de 'site malicioso' pelo Google

Publicados: 2012-03-15 Recentemente, meus blogs menores em um servidor compartilhado foram hackeados e injetados com código mailicious. Eu não tinha atualizado nenhum script em nenhum desses sites, pois não estava postando muito conteúdo neles.

Recentemente, meus blogs menores em um servidor compartilhado foram hackeados e injetados com código mailicious. Eu não tinha atualizado nenhum script em nenhum desses sites, pois não estava postando muito conteúdo neles.

Arquivos do Tim Thumb explorados

Abaixo está uma cópia de um e-mail que recebi da Bluehost que tomou a liberdade de corrigir o problema e me aconselha a atualizar todos os scripts agora.

Estimado cliente,

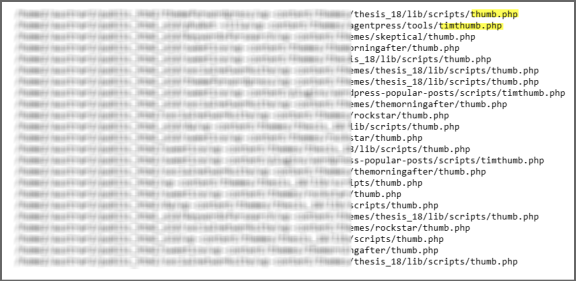

Este é um aviso de cortesia de que encontramos e corrigimos os arquivos timthumb.php exploráveis em sua conta australia-wine.com, listados abaixo.

Embora tenhamos corrigido esses arquivos, recomendamos que você garanta que todas as possíveis explorações sejam corrigidas em sua conta. Isso é feito melhor atualizando todos os scripts, plugins, módulos e temas em sua conta para a versão mais recente.

Como proprietário da conta, você é responsável por manter seu conteúdo hospedado livre de software malicioso. Para obter assistência técnica, você também pode entrar em contato com nossa equipe de bate-papo em Bluehost.com ou indo diretamente para:

http://www.bluehost.com/chat

O arquivo timthumb.php é um script comumente usado em temas e plugins do WordPress (e de outros softwares) para redimensionar imagens.

A exploração permite que um invasor carregue e crie arbitrariamente arquivos e/ou pastas em sua conta, que podem ser usados para várias tarefas maliciosas, incluindo, entre outras, desfiguração, invasão e infecção do navegador, coleta de dados e muito mais.

Depois que um site é explorado, ele pode ser rotulado como “Site malicioso” pelo Google ou outras autoridades de segurança.

Qualquer arquivo timthumb.php abaixo da versão 1.35, mas acima da versão 1.09 é considerado vulnerável, a menos que corrigido. Para evitar ser comprometido, recomendamos que você atualize todas as instâncias do timthumb.php para a versão 2.0 ou corrija os arquivos vulneráveis existentes.

Observe que a correção dos arquivos requer um conhecimento mais aprofundado da linguagem de script PHP.

A versão atualizada do timthumb.php pode ser encontrada aqui:

http://timthumb.googlecode.com/svn/trunk/timthumb.php

Nós corrigimos automaticamente os seguintes arquivos para você:

Informações adicionais sobre o comprometimento podem ser encontradas nos dois sites a seguir, bem como em outros; observe que todos os sites externos neste e-mail não são afiliados ao Bluehost.com em qualquer capacidade e são apenas para sua referência.

http://markmaunder.com/2011/08/01/zero-day-vulnerability-in-many-wordpress-themes/

http://redleg-redleg.blogspot.com/2011/08/malware-hosted-newportalsecom.html

Você pode ver claramente na captura de tela acima que existem vários arquivos afetados, incluindo temas e plugins inativos.

Segurança do arquivo .htaccess do WordPress

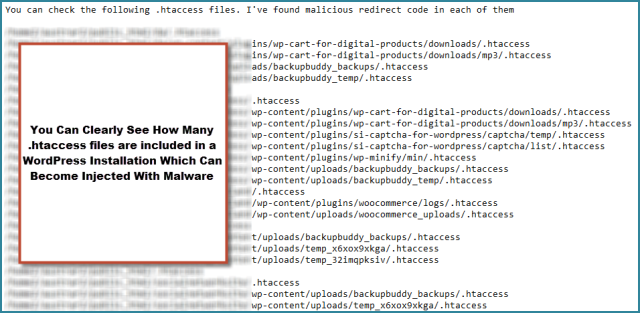

Esse hacking inclui arquivos .htacces infectados que foram injetados com redirecionamentos maliciosos para um site que distribui malware. O Google então colocou esses blogs na lista negra, o que resultou em um aviso exibido no Google SERPS, bem como em cada site.

Eu já escrevi sobre uma solução para proteger e fazer backup de seus arquivos .htaccess, mas existem outras soluções disponíveis através de plugins de segurança e soluções manuais.

Aqui está uma captura de tela dos arquivos .htaccess infectados

Tive a sorte de fazer backup completo de todos esses sites e armazená-los longe do servidor ou os backups também poderiam ter sido injetados. A conta Bluehost que uso para hospedar esses sites também é uma conta Pro, o que significa que tive acesso a backups diários, semanais e mensais.

Os backups mensais não estavam infectados, o que significa que eu poderia facilmente restaurá-los depois de excluir os arquivos infectados e atualizar todos os scripts imediatamente depois para evitar outra injeção.

Se eu estivesse usando apenas uma conta de hospedagem compartilhada padrão e não mantivesse backups completos fora do local, a solução poderia ter sido muito cara.

Eu já escrevi sobre por que é crucial atualizar os scripts do WordPress e proteger seu site WordPress anteriormente e essa última injeção de malware apenas reforça ainda mais esses problemas de segurança.

Existem várias maneiras de escanear suas instalações do WordPress para proteger seus sites do WordPress, uma das quais pode ser concluída usando um plug-in chamado defensor do site.

Fiquei um pouco surpreso que o Bluehost me ajudou a corrigir esses problemas depois de receber este e-mail anteriormente.

Embora hospedemos seu site, não podemos gerenciar a segurança de seu conteúdo. Temos várias proteções em vigor para impedir que nossos servidores sejam invadidos, incluindo prevenção contra ataques de força bruta e segurança rígida nas contas dos usuários.

As vulnerabilidades reais que um hacker usa para obter acesso ao seu diretório pessoal ou pasta public_html geralmente estão localizadas nos próprios scripts.

Por esse motivo, fornecemos atualizações por meio de SimpleScripts à medida que são disponibilizadas, e também oferecemos backups de servidor de cortesia e um utilitário de backup no cPanel, que você pode usar para tirar instantâneos parciais ou completos de sua conta sempre que sentir necessidade.

Quanto ao script que foi explorado para permitir o acesso à sua conta, não saberíamos o que foi usado, pois a maioria das explorações usa páginas padrão em sua conta com solicitações de forma incomum para injetar seu próprio conteúdo em seu site.

Existem vários recursos on-line para ajudá-lo a identificar a causa, e sugerimos começar com os autores do software que você está executando, para ver se há explorações ou atualizações conhecidas de que o fornecedor está ciente.

Aqui está uma lista de verificação de segurança que você pode revisar, o que pode ajudar muito a proteger os sites de sua conta:

- Altere o e-mail do administrador em sua conta.

- Altere a senha da sua conta.

- Altere o cartão de crédito registrado em sua conta.

- Atualize e aplique quaisquer patches, upgrades ou atualizações que o fornecedor terceirizado ou o desenvolvedor da Web de seus scripts possam ter disponíveis.

- Corrija quaisquer permissões de arquivo soltas (essa pode ser a vulnerabilidade de exploração mais comum) 6. Exclua todas as contas de FTP que não são do sistema que foram criadas ou, no mínimo, altere as senhas para as contas de FTP.

- Remova quaisquer Hosts de Acesso clicando no ícone “Remote Mysql” e clicando em Remover X Vermelho em cada entrada se houver alguma entrada.

- Verifique seus scripts para quaisquer ataques de Injeção de Cabeçalho, ataques de Injeção de Sql, ataques de Cross-Site Scripting, etc., bem como suas configurações de arquivo php.ini.

- Verifique se há vírus, trojans ou keyloggers em seus computadores domésticos/do trabalho.

Se seus scripts estiverem infectados, convém reverter para o último backup de instantâneo bom de sua conta. Se seus backups também estiverem infectados, você pode considerar a possibilidade de redefinir sua conta para começar de novo.

Proteger seus scripts e proteger seu PC são de sua responsabilidade.

Os programas que operam sites baseados em banco de dados são vulneráveis a hackers, que podem (e o fazem) explorar bugs nesses programas para obter acesso não autorizado ao seu site. Embora nossos servidores sejam excepcionalmente seguros, seus scripts podem não ser.

O melhor curso de ação é sempre manter seus scripts atualizados, seu código limpo e suas senhas seguras. Aqui estão algumas etapas que podem ajudá-lo a proteger seu site.

Existem apenas duas maneiras de uma conta ser infectada:

- Você está executando um script inseguro em sua conta que é usado para invadir.

- Seu computador está infectado e eles invadiram sua conta através do seu próprio computador ou pegando sua senha.

Proteger seus scripts e proteger seu PC são de sua responsabilidade.

Oferecemos atualizações por meio de nossa ferramenta Simple Script no cpanel se for isso que você usou para instalar seus scripts para ajudar a mantê-los seguros. Aqui estão algumas etapas que podem ajudá-lo a proteger seu site.

Aqui está nossa lista de verificação de segurança do site para ajudar a proteger a conta:

- https://my.bluehost.com/cgi/help/511

- Dicas para limpar e proteger seu site – StopBadware.org http://www.stopbadware.org/home/security

Como remover o “Este site pode danificar seu computador ”

- http://25yearsofprogramming.com/blog/20071223.htm

Como evitar que seu site seja invadido. Como reparar um site danificado.

Precauções de segurança do site

- http://25yearsofprogramming.com/blog/20070705.htm

Prevenção

- Esses hackers maliciosos e injeções de malware poderiam ter sido evitados atualizando todos os plugins, temas e scripts.

- Sempre crie e armazene backup completo regular de todas as suas instalações do WordPress em um local seguro.

- Instale e execute um software antivírus em seu computador local

- Pessoalmente, achei o Google Chrome mais inseguro que o IE ou o Firefox