如何避免被谷歌標記為“惡意網站”

已發表: 2012-03-15 最近,我在共享服務器上的小型博客被黑客入侵並註入了惡意代碼。 我沒有更新任何這些網站上的任何腳本,因為我沒有在它們上發布太多內容。

最近,我在共享服務器上的小型博客被黑客入侵並註入了惡意代碼。 我沒有更新任何這些網站上的任何腳本,因為我沒有在它們上發布太多內容。

Tim Thumb 文件被利用

下面是我從 Bluehost 收到的一封電子郵件的副本,他們冒昧地修復了問題並建議我現在更新所有腳本。

尊敬的顧客,

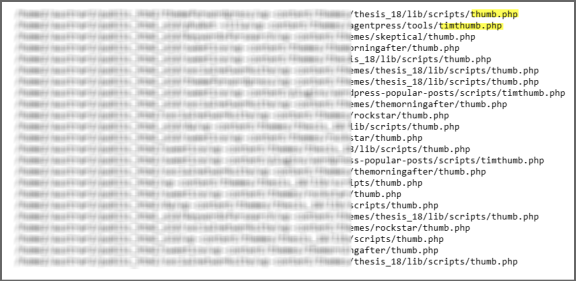

這是一個禮貌的通知,我們在您的 australia-wine.com 帳戶中發現並更正了可利用的 timthumb.php 文件,這些文件如下所列。

雖然我們已經更正了這些文件,但我們建議您確保更正您帳戶中的所有潛在漏洞。 這最好通過將您帳戶上的所有腳本、插件、模塊和主題更新到最新版本來完成。

作為帳戶的所有者,您有責任保證您託管的內容不包含惡意軟件。 如需技術幫助,您還可以從 Bluehost.com 聯繫我們的聊天團隊,或直接訪問:

http://www.bluehost.com/chat

timthumb.php 文件是 WordPress(和其他軟件)主題和插件中常用的用於調整圖像大小的腳本。

該漏洞允許攻擊者在您的帳戶上任意上傳和創建文件和/或文件夾,然後可用於許多惡意任務,包括但不限於污損、瀏覽器劫持和感染、數據收集等。

網站被利用後,可能會導致被谷歌或其他安全機構標記為“惡意網站”。

任何低於 1.35 版但高於 1.09 版的 timthumb.php 文件都被認為是易受攻擊的,除非打了補丁。 為防止被入侵,我們建議您將 timthumb.php 的所有實例更新到 2.0 版,或修補現有的易受攻擊的文件。

請注意,修補文件需要更深入地了解 PHP 腳本語言。

可在此處找到 timthumb.php 的更新版本:

http://timthumb.googlecode.com/svn/trunk/timthumb.php

我們已自動為您修補以下文件:

可以在以下兩個網站以及其他網站上找到有關妥協的其他信息; 請注意,此電子郵件中的所有外部網站均不以任何身份隸屬於 Bluehost.com,僅供您參考。

http://markmaunder.com/2011/08/01/zero-day-vulnerability-in-many-wordpress-themes/

http://redleg-redleg.blogspot.com/2011/08/malware-hosted-newportalsecom.html

您可以從上面的屏幕截圖中清楚地看到,有多個文件受到影響,包括非活動主題和插件。

WordPress .htaccess 文件安全

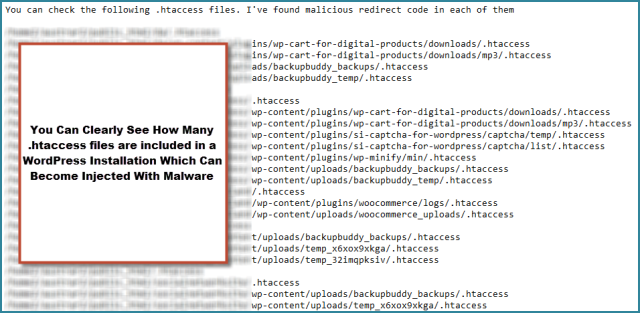

這種黑客攻擊包括受感染的 .htacces 文件,其中註入了惡意重定向到分發惡意軟件的站點。 谷歌隨後將這些博客列入黑名單,導致在谷歌 SERPS 以及每個網站本身中顯示警告。

我已經寫過一種解決方案來保護和備份您的 .htaccess 文件,但是還有其他解決方案可以通過安全插件和手動解決方案獲得。

這是受感染的 .htaccess 文件的屏幕截圖

我很幸運,我對所有這些站點進行了完整備份並將它們存儲在遠離服務器的地方,否則備份也可以被注入。 我用來託管這些網站的 Bluehost 帳戶也是一個 Pro 帳戶,這意味著我可以訪問每日、每周和每月的備份。

未感染的每月備份意味著我不能在刪除受感染的文件後輕鬆恢復這些備份,然後立即更新所有腳本以避免再次注入。

如果我只使用標準的共享主機帳戶而不是在異地保留完整備份,那麼解決方案可能會非常昂貴。

我已經寫過為什麼以前更新 WordPress 腳本和保護您的 WordPress 網站至關重要,而最新的惡意軟件注入只會進一步強化這些安全問題。

有幾種方法可以掃描您的 WordPress 安裝以保護您的 WordPress 網站,其中一種方法可以使用名為網站防御者的插件來完成。

在之前收到這封電子郵件後,我有點驚訝 Bluehost 幫助我解決了這些問題。

儘管我們託管您的網站,但我們無法管理您內容的安全性。 我們有多種保護措施來防止我們的服務器被黑客入侵,包括防止暴力攻擊和用戶帳戶的嚴格安全性。

黑客用來訪問您的主目錄或 public_html 文件夾的實際漏洞通常位於腳本本身中。

出於這個原因,我們通過 SimpleScripts 提供可用的更新,並在 cPanel 中提供免費的服務器備份和備份實用程序,您可以在需要時使用它來獲取您帳戶的部分或完整快照。

至於哪個腳本被利用來允許訪問您的帳戶,我們將不確定使用了什麼,因為大多數漏洞利用您帳戶中的標準頁面,並帶有異常形成的請求,將他們自己的內容注入您的網站。

有多種在線資源可幫助您確定原因,我們建議從您正在運行的軟件的作者開始,查看供應商是否知道已知的漏洞或更新。

以下是您可以查看的安全清單,它可以極大地幫助保護您的帳戶網站:

- 更改您帳戶上的管理員電子郵件。

- 更改您帳戶的密碼。

- 更改您帳戶中存檔的信用卡。

- 更新並應用您的腳本的第 3 方供應商或 Web 開發人員可能提供的任何補丁、升級或更新。

- 修復任何鬆散的文件權限(這可能是最常見的利用漏洞) 6. 刪除所有已創建的非系統 Ftp 帳戶,或者至少更改 FTP 帳戶的密碼。

- 如果有任何條目,請單擊“Remote Mysql”圖標並單擊每個條目旁邊的“刪除紅色 X”來刪除任何訪問主機。

- 檢查您的腳本是否有任何 Header Injection 攻擊、Sql Injection 攻擊、Cross-Site Scripting 攻擊等,以及您的 php.ini 文件設置。

- 檢查您的家庭/工作計算機是否有任何病毒、木馬或鍵盤記錄程序。

如果您的腳本被感染,您可能希望回滾到您帳戶的最後一個良好快照備份。 如果您的備份也被感染,那麼您可能需要考慮讓我們重置您的帳戶以重新開始。

保護您的腳本和保護您的 PC 都是您的責任。

操作數據庫驅動網站的程序容易受到黑客的攻擊,他們可以(並且確實)利用這些程序中的錯誤來獲得對您網站的未經授權的訪問。 雖然我們的服務器非常安全,但您的腳本可能並非如此。

最好的做法是始終保持腳本更新、代碼乾淨且密碼安全。 以下是一些可以幫助您保護網站的步驟。

帳戶被感染的方式只有兩種:

- 您正在您的帳戶上運行用於入侵的不安全腳本。

- 您的計算機已被感染,他們通過您自己的計算機或通過獲取您的密碼侵入了您的帳戶。

保護您的腳本和保護您的 PC 都是您的責任。

如果您用來安裝腳本以幫助確保它們的安全,我們確實會通過 cpanel 中的簡單腳本工具提供更新。 以下是一些可以幫助您保護網站的步驟。

這是我們的網站安全清單,可幫助保護帳戶:

- https://my.bluehost.com/cgi/help/511

- 清潔和保護您的網站的提示 - StopBadware.org http://www.stopbadware.org/home/security

如何刪除“此站點可能會損害您的計算機”

- http://25yearsofprogramming.com/blog/20071223.htm

如何防止您的網站被黑客入侵。 如何修復損壞的網站。

網站安全注意事項

- http://25yearsofprogramming.com/blog/20070705.htm

預防

- 通過更新所有插件、主題和腳本,可以避免這些惡意黑客攻擊和惡意軟件注入。

- 始終在安全位置創建和存儲所有 WordPress 異地安裝的定期完整備份。

- 在本地計算機上安裝並運行防病毒軟件

- 就我個人而言,我發現 Google Chrome 比 IE 或 Firefox 更不安全