Comment éviter d'être qualifié de "site Web malveillant" par Google

Publié: 2012-03-15 Récemment, mes petits blogs sur un serveur partagé ont été piratés et injectés avec du code mailicious. Je n'avais mis à jour aucun script sur aucun de ces sites car je n'y publiais pas beaucoup de contenu.

Récemment, mes petits blogs sur un serveur partagé ont été piratés et injectés avec du code mailicious. Je n'avais mis à jour aucun script sur aucun de ces sites car je n'y publiais pas beaucoup de contenu.

Fichiers Tim Thumb exploités

Vous trouverez ci-dessous une copie d'un e-mail que j'ai reçu de Bluehost qui a pris la liberté de résoudre le problème et de me conseiller de mettre à jour tous les scripts maintenant.

Cher client,

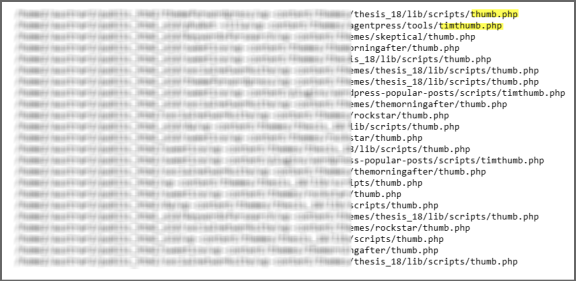

Ceci est un avis de courtoisie indiquant que nous avons trouvé et corrigé des fichiers timthumb.php exploitables sur votre compte australia-wine.com, qui sont répertoriés ci-dessous.

Bien que nous ayons corrigé ces fichiers, nous vous recommandons de vous assurer que tous les exploits potentiels sont corrigés sur votre compte. Pour ce faire, il est préférable de mettre à jour tous les scripts, plugins, modules et thèmes de votre compte vers la dernière version.

En tant que propriétaire du compte, vous êtes responsable de la protection de votre contenu hébergé contre les logiciels malveillants. Pour une assistance technique, vous pouvez également contacter notre équipe de chat depuis Bluehost.com ou en vous rendant directement sur :

http://www.bluehost.com/chat

Le fichier timthumb.php est un script couramment utilisé dans les thèmes et plugins de WordPress (et d'autres logiciels) pour redimensionner les images.

L'exploit permet à un attaquant de télécharger et de créer arbitrairement des fichiers et/ou des dossiers sur votre compte, qui peuvent ensuite être utilisés pour un certain nombre de tâches malveillantes, y compris, mais sans s'y limiter, la dégradation, le piratage et l'infection du navigateur, la collecte de données, etc.

Une fois qu'un site a été exploité, cela peut conduire à être qualifié de "site Web malveillant" par Google ou d'autres autorités de sécurité.

Tout fichier timthumb.php inférieur à la version 1.35, mais supérieur à la version 1.09 est considéré comme vulnérable, à moins qu'il ne soit corrigé. Pour éviter d'être compromis, nous vous conseillons de mettre à jour toutes les instances de timthumb.php vers la version 2.0, ou de corriger les fichiers vulnérables existants.

Notez que la correction des fichiers nécessite une connaissance plus approfondie du langage de script PHP.

La version mise à jour de timthumb.php peut être trouvée ici :

http://timthumb.googlecode.com/svn/trunk/timthumb.php

Nous avons automatiquement patché les fichiers suivants pour vous :

Des informations supplémentaires concernant le compromis peuvent être trouvées sur les deux sites Web suivants, ainsi que sur d'autres; notez que tous les sites Web externes dans cet e-mail ne sont en aucun cas affiliés à Bluehost.com et sont uniquement à titre de référence.

http://markmaunder.com/2011/08/01/zero-day-vulnerability-in-many-wordpress-themes/

http://redleg-redleg.blogspot.com/2011/08/malware-hosted-newportalsecom.html

Vous pouvez clairement voir sur la capture d'écran ci-dessus qu'il existe plusieurs fichiers affectés, y compris des thèmes et des plugins inactifs.

Sécurité des fichiers WordPress .htaccess

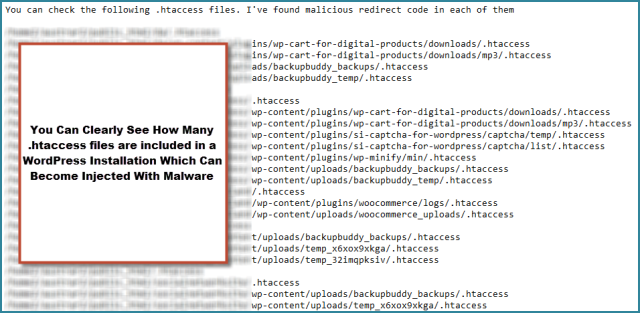

Ce piratage inclut des fichiers .htacces infectés qui ont été injectés avec des redirections malveillantes vers un site distribuant des logiciels malveillants. Google a ensuite mis ces blogs sur liste noire, ce qui a entraîné l'affichage d'un avertissement dans les SERPS de Google ainsi que sur chaque site lui-même.

J'ai déjà écrit sur une solution pour sécuriser et sauvegarder vos fichiers .htaccess, mais il existe d'autres solutions disponibles via des plugins de sécurité et des solutions manuelles.

Voici une capture d'écran des fichiers .htaccess infectés

J'ai eu de la chance d'avoir pris une sauvegarde complète de tous ces sites et de les avoir stockés loin du serveur, sinon les sauvegardes auraient également pu être injectées. Le compte Bluehost que j'utilise pour héberger ces sites est également un compte Pro, ce qui signifie que j'ai eu accès à des sauvegardes quotidiennes, hebdomadaires et mensuelles.

Les sauvegardes mensuelles n'étaient pas infectées, ce qui signifie que je ne pouvais pas facilement les restaurer après avoir supprimé les fichiers infectés, puis mettre à jour tous les scripts immédiatement après pour éviter une autre injection.

Si je n'avais utilisé qu'un compte d'hébergement partagé standard et que je n'avais pas conservé de sauvegardes complètes hors site, la solution aurait pu être très coûteuse.

J'ai déjà expliqué pourquoi il est crucial de mettre à jour les scripts WordPress et de sécuriser votre site WordPress auparavant et cette dernière injection de logiciels malveillants ne fait que renforcer ces problèmes de sécurité.

Il existe plusieurs façons d'analyser vos installations WordPress pour sécuriser vos sites WordPress, dont l'une peut être complétée à l'aide d'un plugin nommé défenseur du site Web.

J'ai été un peu surpris que Bluehost m'ait aidé à résoudre ces problèmes après avoir reçu cet e-mail précédemment.

Bien que nous hébergeons votre site Web, nous ne sommes pas en mesure de gérer la sécurité de votre contenu. Nous avons mis en place plusieurs mesures de protection pour empêcher le piratage de nos serveurs, y compris la prévention contre les attaques par force brute et une sécurité renforcée sur les comptes d'utilisateurs.

Les vulnérabilités réelles qu'un pirate utilise pour accéder à votre répertoire personnel ou à votre dossier public_html se trouvent souvent dans les scripts eux-mêmes.

Pour cette raison, nous fournissons des mises à jour via SimpleScripts au fur et à mesure de leur mise à disposition, et proposons également des sauvegardes de serveur de courtoisie et un utilitaire de sauvegarde dans cPanel, que vous pouvez utiliser pour prendre des instantanés partiels ou complets de votre compte chaque fois que vous en ressentez le besoin.

Quant à savoir quel script a été exploité pour permettre l'accès à votre compte, nous serions incertains de ce qui a été utilisé, car la plupart des exploits utilisent des pages standard de votre compte avec des demandes inhabituellement formées pour injecter leur propre contenu sur votre site.

Il existe plusieurs ressources en ligne pour vous aider à identifier la cause, et nous vous suggérons de commencer par les auteurs du logiciel que vous utilisez, pour voir s'il existe des exploits ou des mises à jour connus dont le fournisseur a connaissance.

Voici une liste de contrôle de sécurité que vous pouvez consulter et qui peut grandement aider à sécuriser les sites de votre compte :

- Modifiez l'adresse e-mail de l'administrateur de votre compte.

- Changez le mot de passe de votre compte.

- Modifiez la carte de crédit enregistrée sur votre compte.

- Mettez à jour et appliquez tous les correctifs, mises à niveau ou mises à jour que le fournisseur tiers ou le développeur Web de vos scripts peut avoir à disposition.

- Corrigez toutes les autorisations de fichiers lâches (il peut s'agir de la vulnérabilité d'exploitation la plus courante) 6. Supprimez tous les comptes FTP non système qui ont été créés ou, à tout le moins, modifiez les mots de passe des comptes FTP.

- Supprimez tous les hôtes d'accès en cliquant sur l'icône "Remote Mysql" et en cliquant sur Supprimer le X rouge à côté de chaque entrée s'il y a des entrées.

- Vérifiez vos scripts pour toutes les attaques d'injection d'en-tête, les attaques d'injection Sql, les attaques de script intersite, etc., ainsi que les paramètres de votre fichier php.ini.

- Vérifiez vos ordinateurs personnels/professionnels pour détecter tout virus, cheval de Troie ou enregistreur de frappe.

Si vos scripts sont infectés, vous souhaiterez peut-être revenir à la dernière bonne sauvegarde d'instantané de votre compte. Si vos sauvegardes sont également infectées, vous voudrez peut-être envisager de nous demander de réinitialiser votre compte pour recommencer à zéro.

La sécurisation de vos scripts et la sécurisation de votre PC relèvent de votre responsabilité.

Les programmes qui exploitent des sites basés sur des bases de données sont vulnérables aux pirates, qui peuvent (et font) exploiter les bogues de ces programmes pour obtenir un accès non autorisé à votre site. Bien que nos serveurs soient exceptionnellement sécurisés, vos scripts peuvent ne pas l'être.

La meilleure chose à faire est de toujours garder vos scripts à jour, votre code propre et vos mots de passe sécurisés. Voici quelques étapes qui peuvent vous aider à sécuriser votre site.

Il n'y a que deux manières pour qu'un compte soit infecté :

- Vous exécutez un script non sécurisé sur votre compte qui est utilisé pour entrer par effraction.

- Votre ordinateur est infecté et ils ont piraté votre compte via votre propre ordinateur ou en saisissant votre mot de passe.

La sécurisation de vos scripts et la sécurisation de votre PC relèvent de votre responsabilité.

Nous proposons des mises à jour via notre outil Simple Script dans cpanel si c'est ce que vous avez utilisé pour installer vos scripts afin de les sécuriser. Voici quelques étapes qui peuvent vous aider à sécuriser votre site.

Voici notre liste de contrôle de sécurité du site pour vous aider à sécuriser le compte :

- https://my.bluehost.com/cgi/help/511

- Conseils pour nettoyer et sécuriser votre site Web – StopBadware.org http://www.stopbadware.org/home/security

Comment supprimer le "Ce site peut endommager votre ordinateur "

- http://25yearsofprogramming.com/blog/20071223.htm

Comment empêcher votre site d'être piraté. Comment réparer un site endommagé.

Précautions de sécurité du site Web

- http://25yearsofprogramming.com/blog/20070705.htm

La prévention

- Ces piratages malveillants et injections de logiciels malveillants auraient pu être évités en mettant à jour tous les plugins, thèmes et scripts.

- Créez et stockez toujours une sauvegarde complète régulière de toutes vos installations WordPress hors site dans un emplacement sécurisé.

- Installez et exécutez un logiciel anti-virus sur votre ordinateur local

- Personnellement, j'ai trouvé Google Chrome moins sécurisé qu'IE ou Firefox