So vermeiden Sie, von Google als „bösartige Website“ bezeichnet zu werden

Veröffentlicht: 2012-03-15 Kürzlich wurden meine kleineren Blogs auf einem gemeinsam genutzten Server gehackt und mit schädlichem Code injiziert. Ich hatte auf keiner dieser Seiten irgendwelche Skripte aktualisiert, da ich nicht viel Inhalt auf ihnen gepostet hatte.

Kürzlich wurden meine kleineren Blogs auf einem gemeinsam genutzten Server gehackt und mit schädlichem Code injiziert. Ich hatte auf keiner dieser Seiten irgendwelche Skripte aktualisiert, da ich nicht viel Inhalt auf ihnen gepostet hatte.

Tim Thumb-Dateien ausgenutzt

Unten ist eine Kopie einer E-Mail, die ich von Bluehost erhalten habe, die sich die Freiheit genommen haben, das Problem zu beheben, und mir geraten haben, alle Skripte jetzt zu aktualisieren.

Sehr geehrter Kunde,

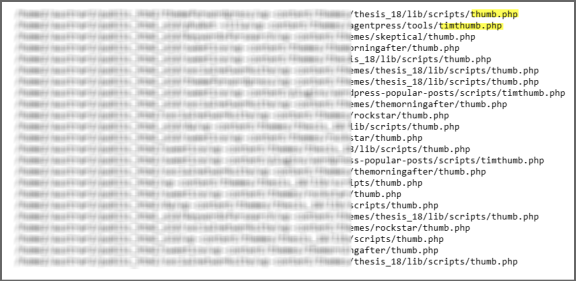

Dies ist eine Höflichkeitsmitteilung, dass wir ausnutzbare timthumb.php-Datei(en) in Ihrem australia-wine.com-Konto gefunden und korrigiert haben, die unten aufgeführt sind.

Obwohl wir diese Dateien korrigiert haben, empfehlen wir Ihnen, sicherzustellen, dass alle potenziellen Exploits in Ihrem Konto korrigiert werden. Dies geschieht am besten, indem Sie alle Skripte, Plugins, Module und Designs in Ihrem Konto auf die neueste Version aktualisieren.

Als Inhaber des Kontos sind Sie dafür verantwortlich, Ihre gehosteten Inhalte frei von bösartiger Software zu halten. Für technische Unterstützung können Sie unser Chat-Team auch über Bluehost.com erreichen oder direkt zu:

http://www.bluehost.com/chat

Die Datei timthumb.php ist ein Skript, das häufig in Themes und Plugins von WordPress (und anderer Software) verwendet wird, um die Größe von Bildern zu ändern.

Der Exploit ermöglicht es einem Angreifer, willkürlich Dateien und/oder Ordner auf Ihr Konto hochzuladen und zu erstellen, die dann für eine Reihe von böswilligen Aufgaben verwendet werden können, einschließlich, aber nicht beschränkt auf Verunstaltung, Browser-Hilfsangriff und -Infektion, Datensammlung und mehr.

Nachdem eine Website ausgenutzt wurde, kann sie dazu führen, dass sie von Google oder anderen Sicherheitsbehörden als „schädliche Website“ eingestuft wird.

Jede timthumb.php-Datei unter Version 1.35, aber über Version 1.09 gilt als anfällig, sofern sie nicht gepatcht wird. Um eine Kompromittierung zu verhindern, empfehlen wir Ihnen, alle Instanzen von timthumb.php auf Version 2.0 zu aktualisieren oder die vorhandenen anfälligen Dateien zu patchen.

Beachten Sie, dass das Patchen der Dateien tiefergehende Kenntnisse der PHP-Skriptsprache erfordert.

Die aktualisierte Version von timthumb.php finden Sie hier:

http://timthumb.googlecode.com/svn/trunk/timthumb.php

Wir haben die folgenden Dateien automatisch für Sie gepatcht:

Weitere Informationen zur Kompromittierung finden Sie auf den folgenden beiden Websites sowie auf anderen; Beachten Sie, dass alle externen Websites in dieser E-Mail in keiner Weise mit Bluehost.com verbunden sind und nur zu Ihrer Information dienen.

http://markmaunder.com/2011/08/01/zero-day-vulnerability-in-many-wordpress-themes/

http://redleg-redleg.blogspot.com/2011/08/malware-hosted-newportalsecom.html

Sie können auf dem obigen Screenshot deutlich sehen, dass mehrere Dateien betroffen sind, einschließlich inaktiver Themen und Plugins.

WordPress .htaccess-Dateisicherheit

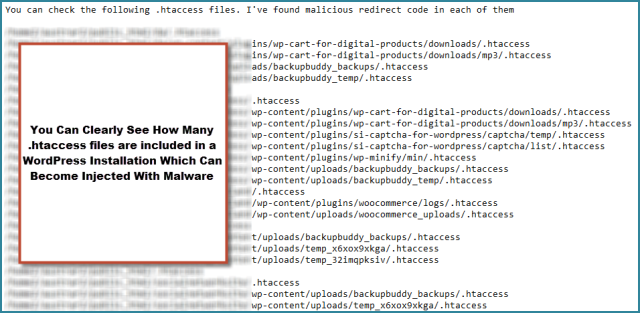

Dieses Hacking umfasst infizierte .htaccess-Dateien, in die böswillige Weiterleitungen auf eine Website injiziert wurden, die Malware verbreitet. Google setzte diese Blogs dann auf die schwarze Liste, was dazu führte, dass eine Warnung in den Google SERPS sowie auf jeder Website selbst angezeigt wurde.

Ich habe bereits über eine Lösung zum Sichern und Sichern Ihrer .htaccess-Dateien geschrieben, aber es gibt andere Lösungen, die über Sicherheits-Plugins und manuelle Lösungen verfügbar sind.

Hier ist ein Screenshot der infizierten .htaccess-Dateien

Ich hatte Glück, dass ich von all diesen Seiten ein vollständiges Backup gemacht und sie außerhalb des Servers gespeichert habe, oder die Backups hätten auch injiziert werden können. Das Bluehost-Konto, das ich zum Hosten dieser Websites verwende, ist auch ein Pro-Konto, was bedeutet, dass ich Zugriff auf tägliche, wöchentliche und monatliche Backups hatte.

Die monatlichen Backups waren nicht infiziert, was bedeutet, dass ich diese nach dem Löschen der infizierten Dateien nicht einfach wiederherstellen und dann alle Skripte sofort danach aktualisieren könnte, um eine weitere Injektion zu vermeiden.

Wenn ich nur ein Standard-Shared-Hosting-Konto verwendet und keine vollständigen Backups extern aufbewahrt hätte, hätte die Lösung sehr kostspielig werden können.

Ich habe bereits darüber geschrieben, warum es wichtig ist, WordPress-Skripte zu aktualisieren und Ihre WordPress-Site zuvor zu sichern, und diese neueste Malware-Injektion verstärkt diese Sicherheitsprobleme nur noch weiter.

Es gibt mehrere Möglichkeiten, Ihre WordPress-Installationen zu scannen, um Ihre WordPress-Sites zu sichern, von denen eine mit einem Plugin namens Website Defender abgeschlossen werden kann.

Ich war etwas überrascht, dass Bluehost mir geholfen hat, diese Probleme zu beheben, nachdem ich diese E-Mail zuvor erhalten hatte.

Obwohl wir Ihre Website hosten, können wir die Sicherheit Ihrer Inhalte nicht verwalten. Wir haben mehrere Sicherheitsvorkehrungen getroffen, um zu verhindern, dass unsere Server gehackt werden, einschließlich der Verhinderung von Brute-Force-Angriffen und der strengen Sicherheit von Benutzerkonten.

Die eigentlichen Schwachstellen, die ein Hacker nutzt, um Zugriff auf Ihr Home-Verzeichnis oder den Ordner public_html zu erlangen, befinden sich oft in den Skripten selbst.

Aus diesem Grund stellen wir Updates über SimpleScripts bereit, sobald sie verfügbar sind, und bieten außerdem kostenlose Server-Backups und ein Backup-Dienstprogramm in cPanel an, mit dem Sie bei Bedarf teilweise oder vollständige Snapshots Ihres Kontos erstellen können.

Wir wissen nicht, welches Skript ausgenutzt wurde, um Zugriff auf Ihr Konto zu ermöglichen, da die meisten Exploits Standardseiten in Ihrem Konto mit ungewöhnlich geformten Anfragen verwenden, um ihre eigenen Inhalte in Ihre Website einzufügen.

Es gibt mehrere Online-Ressourcen, die Ihnen helfen, die Ursache zu identifizieren, und wir empfehlen, mit den Autoren der von Ihnen ausgeführten Software zu beginnen, um zu sehen, ob es bekannte Exploits oder Updates gibt, die dem Anbieter bekannt sind.

Hier ist eine Sicherheitscheckliste, die Sie überprüfen können und die Ihnen dabei helfen kann, Ihre Kontoseiten zu sichern:

- Ändern Sie die Admin-E-Mail Ihres Kontos.

- Ändern Sie das Passwort für Ihr Konto.

- Ändern Sie die in Ihrem Konto hinterlegte Kreditkarte.

- Aktualisieren und wenden Sie alle Patches, Upgrades oder Aktualisierungen an, die der Drittanbieter oder Webentwickler Ihrer Skripte möglicherweise zur Verfügung hat.

- Korrigieren Sie alle losen Dateiberechtigungen (dies kann die häufigste Exploit-Schwachstelle sein) 6. Löschen Sie alle Nicht-System-Ftp-Konten, die erstellt wurden, oder ändern Sie zumindest die Passwörter für die FTP-Konten.

- Entfernen Sie alle Zugriffshosts, indem Sie auf das Symbol „Remote Mysql“ klicken und auf das rote X „Entfernen“ neben jedem Eintrag klicken, falls Einträge vorhanden sind.

- Überprüfen Sie Ihre Skripte auf Header-Injection-Angriffe, Sql-Injection-Angriffe, Cross-Site-Scripting-Angriffe usw. sowie Ihre php.ini-Dateieinstellungen.

- Überprüfen Sie Ihre Heim-/Arbeitscomputer auf Viren, Trojaner oder Keylogger.

Wenn Ihre Skripts infiziert sind, möchten Sie möglicherweise zum letzten guten Snapshot-Backup Ihres Kontos zurückkehren. Wenn Ihre Backups ebenfalls infiziert sind, sollten Sie in Betracht ziehen, dass wir Ihr Konto zurücksetzen, um von vorne zu beginnen.

Sowohl die Sicherung Ihrer Skripte als auch die Sicherung Ihres PCs liegen in Ihrer Verantwortung.

Die Programme, die datenbankgesteuerte Websites betreiben, sind anfällig für Hacker, die Fehler in diesen Programmen ausnutzen können (und tun), um unbefugten Zugriff auf Ihre Website zu erhalten. Während unsere Server außergewöhnlich sicher sind, sind Ihre Skripte möglicherweise nicht sicher.

Die beste Vorgehensweise besteht darin, Ihre Skripte immer auf dem neuesten Stand, Ihren Code sauber und Ihre Passwörter sicher zu halten. Hier sind einige Schritte, die Ihnen helfen können, Ihre Website zu sichern.

Es gibt nur zwei Möglichkeiten, wie ein Konto infiziert werden kann:

- Sie führen ein unsicheres Skript auf Ihrem Konto aus, das zum Einbruch verwendet wird.

- Ihr Computer ist infiziert und sie haben sich über Ihren eigenen Computer oder durch Erfassen Ihres Passworts in Ihr Konto gehackt.

Sowohl die Sicherung Ihrer Skripte als auch die Sicherung Ihres PCs liegen in Ihrer Verantwortung.

Wir bieten Updates über unser einfaches Skript-Tool in cpanel an, wenn Sie dies zur Installation Ihrer Skripts verwendet haben, um sie zu schützen. Hier sind einige Schritte, die Ihnen helfen können, Ihre Website zu sichern.

Hier ist unsere Website-Sicherheits-Checkliste, um bei der Sicherung des Kontos zu helfen:

- https://my.bluehost.com/cgi/help/511

- Tipps zum Reinigen und Sichern Ihrer Website – StopBadware.org http://www.stopbadware.org/home/security

So entfernen Sie das „Diese Website kann Ihrem Computer schaden “

- http://25yearsofprogramming.com/blog/20071223.htm

So verhindern Sie, dass Ihre Website gehackt wird. So reparieren Sie eine beschädigte Website.

Sicherheitsvorkehrungen für Websites

- http://25yearsofprogramming.com/blog/20070705.htm

Verhütung

- Diese böswilligen Hacking- und Malware-Injektionen hätten vermieden werden können, indem alle Plugins, Designs und Skripte aktualisiert worden wären.

- Erstellen und speichern Sie immer regelmäßige vollständige Backups aller Ihrer WordPress-Installationen extern an einem sicheren Ort.

- Installieren Sie eine Antivirensoftware auf Ihrem lokalen Computer und führen Sie sie aus

- Persönlich fand ich Google Chrome unsicherer als IE oder Firefox