วิธีหลีกเลี่ยงการติดป้ายกำกับ 'เว็บไซต์ที่เป็นอันตราย' โดย Google

เผยแพร่แล้ว: 2012-03-15 เมื่อเร็ว ๆ นี้ฉันมีบล็อกขนาดเล็กของฉันบนเซิร์ฟเวอร์ที่ใช้ร่วมกันถูกแฮ็กและใส่รหัสอีเมล ฉันไม่ได้อัปเดตสคริปต์ใด ๆ ในเว็บไซต์เหล่านี้เนื่องจากฉันไม่ได้โพสต์เนื้อหามากนัก

เมื่อเร็ว ๆ นี้ฉันมีบล็อกขนาดเล็กของฉันบนเซิร์ฟเวอร์ที่ใช้ร่วมกันถูกแฮ็กและใส่รหัสอีเมล ฉันไม่ได้อัปเดตสคริปต์ใด ๆ ในเว็บไซต์เหล่านี้เนื่องจากฉันไม่ได้โพสต์เนื้อหามากนัก

ไฟล์ Tim Thumb ถูกเอารัดเอาเปรียบ

ด้านล่างนี้คือสำเนาอีเมลที่ฉันได้รับจาก Bluehost ซึ่งได้ใช้เสรีภาพในการแก้ไขปัญหาและแนะนำให้ฉันอัปเดตสคริปต์ทั้งหมดทันที

เรียนลูกค้า,

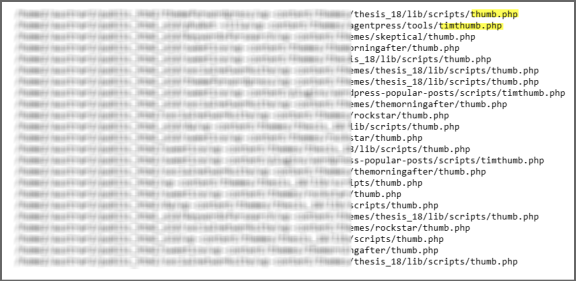

นี่เป็นคำบอกกล่าวที่เราได้พบและแก้ไขไฟล์ timthumb.php ที่ใช้ประโยชน์ได้บนบัญชี australia-wine.com ของคุณ ซึ่งแสดงไว้ด้านล่าง

ในขณะที่เราได้แก้ไขไฟล์เหล่านี้แล้ว เราขอแนะนำให้คุณตรวจสอบให้แน่ใจว่าการแสวงหาประโยชน์ที่เป็นไปได้ทั้งหมดได้รับการแก้ไขในบัญชีของคุณ วิธีนี้ทำได้ดีที่สุดโดยอัปเดตสคริปต์ ปลั๊กอิน โมดูล และธีมทั้งหมดในบัญชีของคุณเป็นเวอร์ชันล่าสุด

ในฐานะเจ้าของบัญชี คุณต้องรับผิดชอบในการรักษาเนื้อหาที่โฮสต์ของคุณให้ปราศจากซอฟต์แวร์ที่เป็นอันตราย สำหรับความช่วยเหลือด้านเทคนิค คุณสามารถติดต่อทีมแชทของเราจาก Bluehost.com หรือไปที่:

http://www.bluehost.com/chat

ไฟล์ timthumb.php เป็นสคริปต์ที่ใช้กันทั่วไปในธีมและปลั๊กอินของ WordPress (และซอฟต์แวร์อื่นๆ) เพื่อปรับขนาดรูปภาพ

ช่องโหว่ดังกล่าวทำให้ผู้โจมตีสามารถอัปโหลดและสร้างไฟล์และ/หรือโฟลเดอร์ตามอำเภอใจในบัญชีของคุณ ซึ่งสามารถนำไปใช้งานที่เป็นอันตรายได้หลายอย่าง ซึ่งรวมถึงแต่ไม่จำกัดเพียงการทำลายล้าง เบราว์เซอร์ไฮแจ็คและการติดไวรัส การเก็บเกี่ยวข้อมูล และอื่นๆ

หลังจากที่ไซต์ถูกใช้ไปในทางที่ผิด ไซต์นั้นอาจนำไปสู่การติดป้ายว่า "เว็บไซต์ที่เป็นอันตราย" โดย Google หรือหน่วยงานด้านความปลอดภัยอื่นๆ

ไฟล์ timthumb.php ที่ต่ำกว่า 1.35 แต่เวอร์ชันที่สูงกว่า 1.09 ถือว่ามีช่องโหว่ เว้นแต่จะได้รับการแก้ไข เพื่อป้องกันไม่ให้ถูกบุกรุก เราขอแนะนำให้คุณอัปเดตอินสแตนซ์ทั้งหมดของ timthumb.php เป็นเวอร์ชัน 2.0 หรือแก้ไขไฟล์ที่มีช่องโหว่ที่มีอยู่

โปรดทราบว่าการแพตช์ไฟล์ต้องใช้ความรู้เชิงลึกเกี่ยวกับภาษาสคริปต์ PHP มากขึ้น

timthumb.php เวอร์ชันที่อัปเดตสามารถพบได้ที่นี่:

http://timthumb.googlecode.com/svn/trunk/timthumb.php

เราได้แก้ไขไฟล์ต่อไปนี้ให้คุณโดยอัตโนมัติ:

ข้อมูลเพิ่มเติมเกี่ยวกับการประนีประนอมสามารถดูได้ที่เว็บไซต์สองแห่งต่อไปนี้ รวมทั้งเว็บไซต์อื่นๆ โปรดทราบว่าเว็บไซต์ภายนอกทั้งหมดในอีเมลนี้ไม่มีส่วนเกี่ยวข้องกับ Bluehost.com แต่อย่างใด และมีไว้สำหรับการอ้างอิงของคุณเท่านั้น

http://markmaunder.com/2011/08/01/zero-day-vulnerability-in-many-wordpress-themes/

http://redleg-redleg.blogspot.com/2011/08/malware-hosted-newportalsecom.html

คุณสามารถเห็นได้อย่างชัดเจนจากภาพหน้าจอด้านบนว่ามีไฟล์หลายไฟล์ที่ได้รับผลกระทบ รวมถึงธีมและปลั๊กอินที่ไม่ใช้งาน

WordPress .htaccess ความปลอดภัยของไฟล์

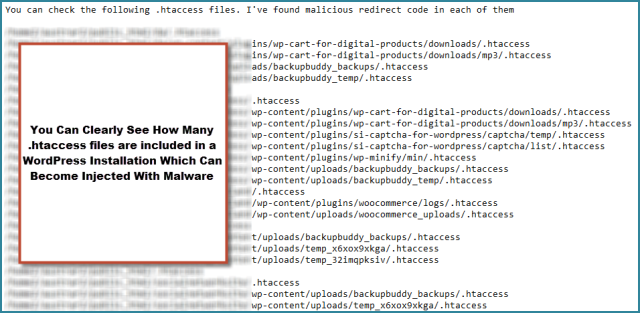

การแฮ็กนี้รวมถึงไฟล์ .htaccess ที่ติดไวรัส ซึ่งแทรกด้วยการเปลี่ยนเส้นทางที่เป็นอันตรายไปยังไซต์ที่แจกจ่ายมัลแวร์ จากนั้น Google ได้ขึ้นบัญชีดำบล็อกเหล่านี้ซึ่งส่งผลให้มีการแสดงคำเตือนใน Google SERPS รวมทั้งในแต่ละไซต์ด้วย

ฉันได้เขียนเกี่ยวกับโซลูชันหนึ่งในการรักษาความปลอดภัยและสำรองไฟล์ .htaccess ของคุณแล้ว อย่างไรก็ตาม มีวิธีแก้ไขปัญหาอื่นๆ ผ่านปลั๊กอินความปลอดภัยและโซลูชันแบบแมนนวล

นี่คือภาพหน้าจอของไฟล์ .htaccess ที่ติดไวรัส

ฉันโชคดีที่ฉันสำรองข้อมูลไซต์เหล่านี้ทั้งหมดและเก็บไว้ห่างจากเซิร์ฟเวอร์หรืออาจมีการสำรองข้อมูลไว้ด้วยเช่นกัน บัญชี Bluehost ที่ฉันใช้โฮสต์เว็บไซต์เหล่านี้เป็นบัญชี Pro ซึ่งหมายความว่าฉันสามารถเข้าถึงการสำรองข้อมูลรายวัน รายสัปดาห์ และรายเดือน

การสำรองข้อมูลรายเดือนที่ไม่ได้ติดไวรัส ซึ่งหมายความว่าฉันไม่สามารถกู้คืนสิ่งเหล่านี้ได้อย่างง่ายดายหลังจากลบไฟล์ที่ติดไวรัสแล้วอัปเดตสคริปต์ทั้งหมดทันทีหลังจากนั้นเพื่อหลีกเลี่ยงการฉีดยาอื่น

หากฉันใช้เพียงบัญชีโฮสติ้งที่ใช้ร่วมกันแบบมาตรฐานและไม่ได้สำรองข้อมูลทั้งหมดไว้นอกสถานที่ โซลูชันอาจมีค่าใช้จ่ายสูง

ฉันได้เขียนไปแล้วเกี่ยวกับสาเหตุที่การอัปเดตสคริปต์ WordPress และรักษาความปลอดภัยไซต์ WordPress ของคุณก่อนหน้านี้มีความสำคัญ และการฉีดมัลแวร์ล่าสุดนี้ช่วยตอกย้ำปัญหาด้านความปลอดภัยเหล่านี้ต่อไปเท่านั้น

มีหลายวิธีในการสแกนการติดตั้ง WordPress ของคุณเพื่อรักษาความปลอดภัยให้กับไซต์ WordPress ของคุณ ซึ่งหนึ่งในนั้นสามารถทำได้โดยใช้ปลั๊กอินชื่อผู้พิทักษ์เว็บไซต์

ฉันรู้สึกประหลาดใจเล็กน้อยที่ Bluehost ช่วยแก้ไขปัญหาเหล่านี้หลังจากได้รับอีเมลนี้ก่อนหน้านี้

แม้ว่าเราจะโฮสต์เว็บไซต์ของคุณ แต่เราไม่สามารถจัดการความปลอดภัยของเนื้อหาของคุณได้ เรามีการป้องกันหลายอย่างเพื่อป้องกันไม่ให้เซิร์ฟเวอร์ของเราถูกแฮ็ก ซึ่งรวมถึงการป้องกันการโจมตีด้วยกำลังเดรัจฉานและการรักษาความปลอดภัยที่เข้มงวดในบัญชีผู้ใช้

ช่องโหว่จริงที่แฮ็กเกอร์ใช้เพื่อเข้าถึงโฮมไดเร็กตอรี่ของคุณหรือโฟลเดอร์ public_html มักจะอยู่ในตัวสคริปต์เอง

ด้วยเหตุผลนี้ เราจึงให้บริการอัปเดตผ่าน SimpleScripts ตามที่มีให้บริการ และยังมีบริการสำรองเซิร์ฟเวอร์และยูทิลิตี้สำรองข้อมูลใน cPanel ซึ่งคุณสามารถใช้ถ่ายภาพบัญชีบางส่วนหรือทั้งหมดได้ทุกเมื่อที่ต้องการ

สำหรับสคริปต์ใดที่ถูกใช้เพื่อให้เข้าถึงบัญชีของคุณ เราจะไม่แน่ใจว่ามีการใช้อะไร เนื่องจากการหาประโยชน์ส่วนใหญ่ใช้หน้ามาตรฐานในบัญชีของคุณโดยมีคำขอที่มีรูปแบบผิดปกติให้แทรกเนื้อหาของตนเองลงในไซต์ของคุณ

มีแหล่งข้อมูลออนไลน์มากมายที่จะช่วยคุณระบุสาเหตุ และเราขอแนะนำให้เริ่มต้นด้วยผู้เขียนซอฟต์แวร์ที่คุณกำลังใช้งาน เพื่อดูว่ามีการหาประโยชน์หรืออัปเดตที่เป็นที่รู้จักซึ่งผู้ขายทราบหรือไม่

นี่คือรายการตรวจสอบความปลอดภัยที่คุณสามารถตรวจสอบได้ ซึ่งสามารถช่วยรักษาความปลอดภัยให้กับไซต์บัญชีของคุณได้อย่างมาก:

- เปลี่ยนอีเมลผู้ดูแลระบบในบัญชีของคุณ

- เปลี่ยนรหัสผ่านในบัญชีของคุณ

- เปลี่ยนบัตรเครดิตที่บันทึกไว้ในบัญชีของคุณ

- อัปเดตและใช้โปรแกรมแก้ไข อัปเกรด หรืออัปเดตที่ผู้จำหน่ายบุคคลที่สามหรือนักพัฒนาเว็บของสคริปต์ของคุณอาจมีให้

- แก้ไขการอนุญาตไฟล์ที่หลวม (ซึ่งอาจเป็นช่องโหว่ที่พบได้บ่อยที่สุด) 6. ลบบัญชี Ftp ที่ไม่ใช่ระบบทั้งหมดที่สร้างขึ้น หรืออย่างน้อยที่สุด ให้เปลี่ยนรหัสผ่านไปยังบัญชี FTP

- ลบโฮสต์การเข้าถึงใด ๆ โดยคลิกที่ไอคอน "Remote Mysql" และคลิก Remove Red X ข้างแต่ละรายการหากมีรายการใด ๆ

- ตรวจสอบสคริปต์ของคุณสำหรับการโจมตี Header Injection, การโจมตี SQL Injection, การโจมตี Cross-Site Scripting ฯลฯ รวมถึงการตั้งค่าไฟล์ php.ini ของคุณ

- ตรวจสอบคอมพิวเตอร์ที่บ้าน/ที่ทำงานของคุณเพื่อหาไวรัส โทรจัน หรือคีย์ล็อกเกอร์

หากสคริปต์ของคุณติดไวรัส คุณอาจต้องการย้อนกลับไปยังการสำรองข้อมูลสแน็ปช็อตที่ดีล่าสุดของบัญชีของคุณ หากข้อมูลสำรองของคุณติดไวรัส คุณอาจต้องพิจารณาให้เรารีเซ็ตบัญชีของคุณเพื่อเริ่มต้นใหม่

การรักษาความปลอดภัยสคริปต์และการรักษาความปลอดภัยพีซีของคุณเป็นความรับผิดชอบของคุณ

โปรแกรมที่ทำงานไซต์ที่ขับเคลื่อนด้วยฐานข้อมูลมีความเสี่ยงต่อแฮ็กเกอร์ ซึ่งสามารถ (และทำ) ใช้ประโยชน์จากจุดบกพร่องในโปรแกรมเหล่านั้นเพื่อเข้าถึงไซต์ของคุณโดยไม่ได้รับอนุญาต แม้ว่าเซิร์ฟเวอร์ของเราจะมีความปลอดภัยสูงเป็นพิเศษ แต่สคริปต์ของคุณอาจไม่ปลอดภัย

แนวทางปฏิบัติที่ดีที่สุดคือการทำให้สคริปต์ของคุณอัปเดตอยู่เสมอ โค้ดของคุณสะอาด และรหัสผ่านของคุณปลอดภัย ต่อไปนี้คือขั้นตอนบางส่วนที่สามารถช่วยให้คุณรักษาความปลอดภัยให้กับเว็บไซต์ของคุณได้

มีเพียงสองวิธีที่บัญชีสามารถติดไวรัสได้:

- คุณกำลังเรียกใช้สคริปต์ที่ไม่ปลอดภัยในบัญชีของคุณซึ่งใช้ในการบุกรุก

- คอมพิวเตอร์ของคุณติดไวรัสและพวกเขาได้แฮ็คเข้าสู่บัญชีของคุณผ่านคอมพิวเตอร์ของคุณเองหรือโดยการคว้ารหัสผ่านของคุณ

การรักษาความปลอดภัยสคริปต์และการรักษาความปลอดภัยพีซีของคุณเป็นความรับผิดชอบของคุณ

เราเสนอการอัปเดตผ่านเครื่องมือ Simple Script ใน cpanel หากนี่คือสิ่งที่คุณเคยติดตั้งสคริปต์ของคุณเพื่อช่วยรักษาความปลอดภัย ต่อไปนี้คือขั้นตอนบางส่วนที่สามารถช่วยให้คุณรักษาความปลอดภัยให้กับเว็บไซต์ของคุณได้

นี่คือรายการตรวจสอบความปลอดภัยของเว็บไซต์ของเราเพื่อช่วยในการรักษาความปลอดภัยบัญชี :

- https://my.bluehost.com/cgi/help/511

- เคล็ดลับสำหรับการทำความสะอาดและการรักษาความปลอดภัยเว็บไซต์ของคุณ – StopBadware.org http://www.stopbadware.org/home/security

วิธีลบ “ไซต์นี้อาจเป็นอันตรายต่อคอมพิวเตอร์ของคุณ ”

- http://25yearsofprogramming.com/blog/20071223.htm

วิธีป้องกันไซต์ของคุณจากการถูกแฮ็ก วิธีซ่อมแซมไซต์ที่เสียหาย

มาตรการรักษาความปลอดภัยเว็บไซต์

- http://25yearsofprogramming.com/blog/20070705.htm

การป้องกัน

- การแฮ็กที่เป็นอันตรายและการฉีดมัลแวร์เหล่านี้สามารถหลีกเลี่ยงได้โดยการอัปเดตปลั๊กอิน ธีม และสคริปต์ทั้งหมด

- สร้างและจัดเก็บข้อมูลสำรองเต็มรูปแบบเป็นประจำสำหรับการติดตั้ง WordPress ทั้งหมดของคุณนอกสถานที่ในตำแหน่งที่ปลอดภัย

- ติดตั้งและเรียกใช้ซอฟต์แวร์ป้องกันไวรัสบนคอมพิวเตอร์ของคุณ

- โดยส่วนตัวแล้วฉันพบว่า Google Chrome ไม่ปลอดภัยมากกว่า IE หรือ Firefox