Ewolucja rozwiązań cyberbezpieczeństwa dla firm

Opublikowany: 2022-04-27Ewolucja cyberbezpieczeństwa nastąpiła szybko, a poznawanie przeszłości może pomóc nam informować nas o przyszłości. Co mówi przeszłość? Być przygotowanym.

Czytaj dalej, aby dowiedzieć się więcej o historii cyberbezpieczeństwa, współczesnych atakach zagrażających dzisiejszym firmom oraz o tym, co można zrobić, aby zmniejszyć ryzyko w przyszłości.

Początek cyberbezpieczeństwa

Dawno temu, w przeszłości technologii, pierwsze w historii cyberzagrożenia zaczęły się pojawiać, gdy komputer zaczął odciskać piętno. Znany jako „Creeper”, ten program może poruszać się po sieci i pozostawiać ślady wszędzie, gdzie się udał. Aby temu zaradzić, Ray Tomlinson stworzył nasze pierwsze spojrzenie na cyberbezpieczeństwo , projektując program do polowania i usuwania Creepera, znany jako Reaper.

Tak właśnie rozpoczęła się niekończąca się cyfrowa walka dobra ze złem.

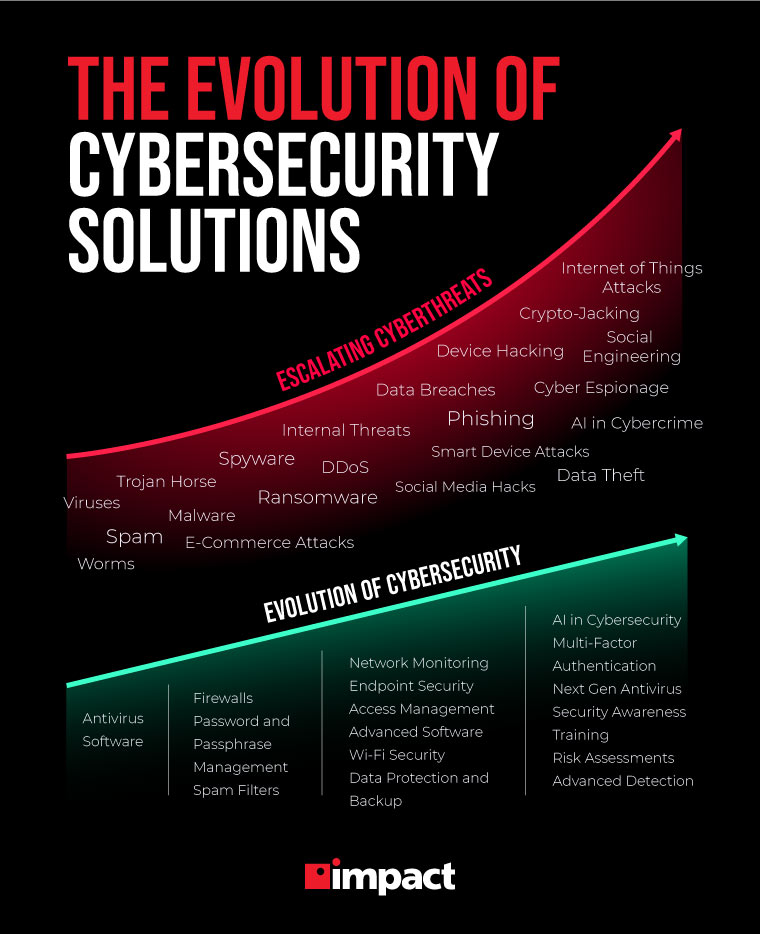

Krótka historia ewolucji cyberbezpieczeństwa

Gdy komputery stały się bardziej komercyjne i coraz więcej zwykłych ludzi zaczęło z nich korzystać, potrzeba bezpieczeństwa stała się bardziej widoczna, gdy pojawiło się więcej wirusów i zagrożeń. Kolejna poważna innowacja w cyberbezpieczeństwie pochodzi z pierwszego dużego oprogramowania antywirusowego w Stanach Zjednoczonych autorstwa Johna McAfee około 1987 roku.

Te innowacje w dziedzinie bezpieczeństwa pojawiły się również w idealnym czasie, gdy lata 90. stały się znane jako „era wirusów” z powodu milionów komputerów, które zostały zainfekowane w ciągu dekady z powodu wzrostu użycia Internetu.

W tym czasie zapory ogniowe i oprogramowanie antywirusowe były głównymi źródłami bezpieczeństwa, które skanowały przychodzące pakiety w poszukiwaniu złośliwego oprogramowania i wykorzystywały immunizery — narzędzie, które modyfikuje programy, aby skłonić wirusy do myślenia, że są już zainfekowane — w celu powstrzymania infekcji.

W 2000 roku cyberprzestępczość stała się bardziej widoczna, ponieważ coraz więcej świata stało się bardziej cyfrowe. Światowe rządy zaczęły dostrzegać i planować powstrzymanie cyberataków, a bezpieczeństwo informacji stało się przedmiotem zainteresowania zarówno przedsiębiorstw, ludzi, jak i rządów.

Powiązane: Opracowanie strategii cyberbezpieczeństwa w celu ochrony Twojej firmy

Nowoczesne rozwiązania w obliczu współczesnych zagrożeń

Współczesne firmy stoją w obliczu nowych rodzajów zagrożeń, które ewoluują, aby pokonać nowe systemy bezpieczeństwa i technologie. Aby zachować ochronę, firmy muszą dysponować najnowszą technologią, strategiami i narzędziami. Oto kilka kluczowych elementów nowoczesnej strategii cyberbezpieczeństwa:

- Bezpieczeństwo pracy zdalnej: Więcej osób pracuje zdalnie niż kiedykolwiek wcześniej, co oznacza, że firmy muszą podjąć kroki w celu zapewnienia bezpieczeństwa informacji bez względu na to, skąd uzyskuje się do nich dostęp.

- Monitorowanie sieci: Ataki mogą nadejść w dowolnym momencie z wielu różnych punktów widzenia, bardzo ważne jest, aby firmy miały spójne monitorowanie sieci, aby wykrywać zagrożenia, odpowiednio reagować i łagodzić ryzyko.

- Edge Security: Wraz z pracą zdalną pojawia się więcej urządzeń łączących się z siecią firmową. Zabezpieczenia brzegowe pomagają zapewnić bezpieczeństwo sieci nawet w przypadku naruszenia bezpieczeństwa urządzenia.

- Backup & Disaster Recovery: Przy tak dużej ilości danych przechowywanych w chmurze cyberatak może sparaliżować systemy i ograniczyć dostęp do ważnych informacji. Posiadanie kopii zapasowych i planu przywracania pomaga firmom szybko rozpocząć tworzenie kopii zapasowych.

- Zarządzanie dostępem: dzięki przetwarzaniu w chmurze więcej osób może uzyskać dostęp do danych, ale aby zapewnić bezpieczeństwo, firmy muszą zarządzać tym, kto i skąd ma dostęp .

Powiązane: Co to jest cyberbezpieczeństwo warstwowe?

Przyszłość ewolucji cyberbezpieczeństwa

Przyszłe cyberzagrożenia

Cyberzagrożenia nieustannie się zmieniają, ponieważ hakerzy szukają nowych sposobów penetracji systemów. Oto kilka trendów, które można obserwować w cyberprzestępczości:

- Zagrożenia ransomware: Ataki ransomware rosną szybko i kosztują firmy na całym świecie 75 miliardów dolarów , przy średnim koszcie 133 000 dolarów . Ponieważ w chmurze przechowywane są bardziej wrażliwe (i cenne) informacje, eksperci przewidują, że ataki ransomware będą nadal rosły.

- Naruszenia łańcucha dostaw: w 2021 r. liczba ataków na łańcuch dostaw potroiła się . Hakerzy wiedzą, że mogą zrujnować firmy za pomocą skoordynowanych, ukierunkowanych ataków na wrażliwe części łańcucha dostaw i pieniędzy, które można zarobić, przetrzymując je jako zakładników. Ochrona łańcucha dostaw będzie głównym tematem dla firm, które wejdą w życie w ciągu najbliższych kilku lat.

- Ataki w chmurze: Technologia chmury niesie ze sobą wiele nowych wyzwań w zakresie obrony przed cyberatakami, takich jak szyfrowanie, zarządzanie dostępem oraz plany tworzenia kopii zapasowych i odzyskiwania. W połączeniu z faktem, że chmura rośnie o 56% każdego roku, oznacza to, że może to być kolejne duże pole bitwy dla cyberbezpieczeństwa.

Przyszłe rozwiązania w zakresie cyberbezpieczeństwa

Aby bronić się przed przyszłymi zagrożeniami, firmy będą musiały wdrażać przyszłe rozwiązania. Oto kilka strategii i narzędzi, które mogą kształtować przyszłą ewolucję cyberbezpieczeństwa:

- Uwierzytelnianie bez hasła: Firmy już (lub powinny) odchodzić od tradycyjnego używania haseł, zwłaszcza jeśli ich obecna metoda zarządzania hasłami polega tylko na ustawieniu jednego hasła i nigdy go nie zmienia. Dzięki nowym rodzajom uwierzytelniania wieloskładnikowego hasła mogą odejść w przeszłość lub przynajmniej stanowić tylko niewielką część bardziej złożonego procesu logowania.

- Sztuczna inteligencja i automatyzacja w cyberbezpieczeństwie: Wprowadzenie sztucznej inteligencji sprawiło, że cyberbezpieczeństwo stało się inteligentniejsze, szybsze i lepsze w rozpoznawaniu charakterystycznych oznak ataku poprzez analizę danych i monitorowanie wykorzystania sieci.

- Zarządzane usługi cyberbezpieczeństwa: Mając tyle do żonglowania między aktualizacją systemów, wdrażaniem nowych technologii, stałym monitorowaniem sieci i przeprowadzaniem konsekwentnych szkoleń uświadamiających, firmy mają prawo czuć się przytłoczone. Skorzystanie z pomocy zarządzanego dostawcy usług bezpieczeństwa (MSSP), takiego jak DOT Security, może zapewnić firmom łatwy dostęp do zespołów specjalistów zajmujących się ochroną ich danych i ograniczaniem ryzyka cyberataków.

Na zakończenie

Znajomość przeszłości pomaga nam przygotować się na przyszłość, a ewolucja przeszłości cyberbezpieczeństwa każe nam zawsze oczekiwać nieoczekiwanego i być przygotowanym na wszystko i wszystko. Jak to jest możliwe? Pozostając w czołówce technologii bezpieczeństwa, dzięki czemu zawsze możesz być o krok przed złymi aktorami.

Poznaj nowe ewolucje technologii bezpieczeństwa i dowiedz się, jak nowoczesne cyberbezpieczeństwo różni się od tradycyjnego bezpieczeństwa IT, dzięki webinarium Impact Modern Business Requirements: The Difference between IT and Cybersecurity Standards.