تطور حلول الأمن السيبراني للشركات

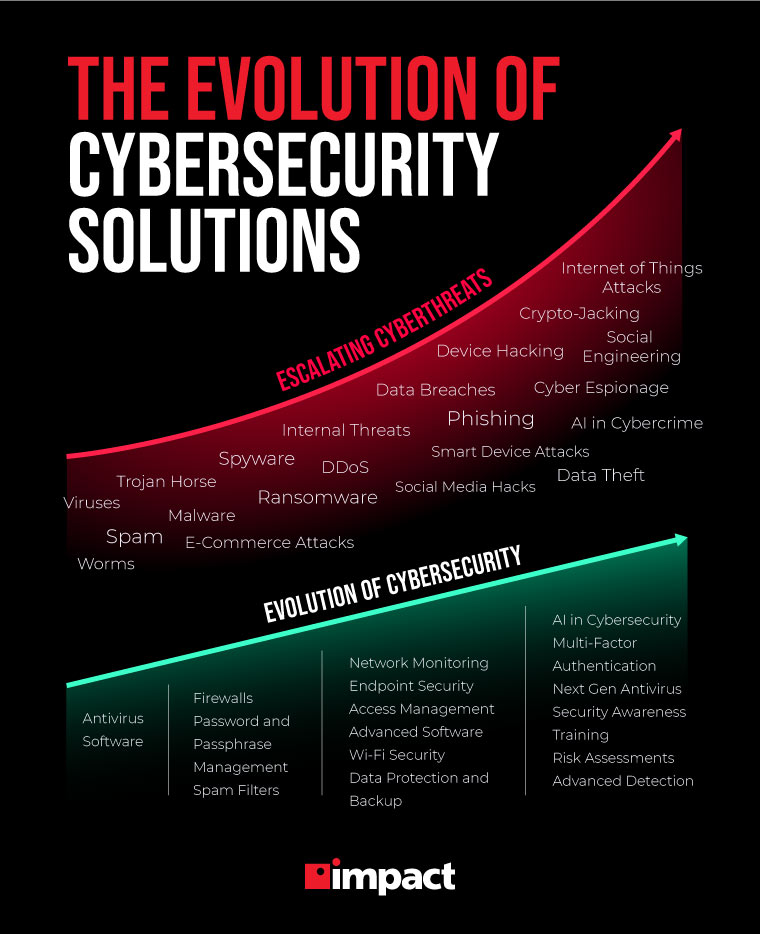

نشرت: 2022-04-27لقد حدث تطور الأمن السيبراني بسرعة ويمكن أن يساعد التعرف على الماضي في إعلامنا بالمستقبل. ماذا يقول الماضي؟ كن مستعدا.

تابع القراءة لمعرفة المزيد حول تاريخ الأمن السيبراني ، والهجمات الحديثة التي تهدد الأعمال التجارية اليوم ، وما الذي يمكن فعله للتخفيف من مخاطر المستقبل.

بداية الأمن السيبراني

منذ زمن بعيد في الماضي التكنولوجي ، بدأت التهديدات الإلكترونية الأولى على الإطلاق في إثارة رؤوسهم عندما بدأ الكمبيوتر في ترك بصماتهم. يمكن لهذا البرنامج ، المعروف باسم "Creeper" ، التحرك عبر الشبكة وترك آثاره في كل مكان ذهب إليه. لمواجهة ذلك ، ابتكر Ray Tomlinson أول لمحة عن الأمن السيبراني من خلال تصميم برنامج لمطاردة وحذف Creeper ، المعروف باسم Reaper.

هكذا بدأت المعركة الرقمية التي لا تنتهي بين الخير والشر.

تاريخ موجز لتطور الأمن السيبراني

نظرًا لأن أجهزة الكمبيوتر أصبحت تجارية أكثر وبدأ المزيد من الأشخاص العاديين في استخدامها ، أصبحت الحاجة إلى الأمان أكثر وضوحًا مع ظهور المزيد من الفيروسات والتهديدات. جاء الابتكار الرئيسي التالي في مجال الأمن السيبراني من أول برنامج مضاد فيروسات رئيسي في الولايات المتحدة من John McAfee في عام 1987.

جاءت هذه الابتكارات في مجال الأمان في الوقت المناسب أيضًا ، حيث أصبحت فترة التسعينيات تُعرف باسم "عصر الفيروسات" بسبب ملايين أجهزة الكمبيوتر التي أصيبت في العقد بسبب زيادة استخدام الإنترنت.

خلال هذا الوقت ، كانت جدران الحماية وبرامج مكافحة الفيروسات هي المصادر الرئيسية للأمان التي قامت بفحص الحزم الواردة بحثًا عن البرامج الضارة واستخدمت أجهزة المناعة - وهي أداة عدلت البرامج لخداع الفيروسات للاعتقاد بأنها مصابة بالفعل - لإيقاف حدوث العدوى.

في العقد الأول من القرن الحادي والعشرين ، أصبحت الجرائم الإلكترونية أكثر بروزًا حيث أصبح المزيد من العالم رقميًا. بدأت حكومات العالم في التعرف على الهجمات الإلكترونية والتخطيط لوقفها وأصبح أمن المعلومات محط اهتمام الشركات والأفراد والحكومات على حد سواء.

الموضوعات ذات الصلة: تطوير استراتيجية للأمن السيبراني لحماية عملك

حلول حديثة لمواجهة التهديدات الحديثة

تواجه الشركات الحديثة أنواعًا جديدة من التهديدات التي تتطور للتغلب على أنظمة وتقنيات الأمان الجديدة. للبقاء محميًا ، يجب أن تمتلك الشركات أحدث التقنيات والاستراتيجيات والأدوات. فيما يلي نظرة على بعض العناصر الرئيسية لاستراتيجية الأمن السيبراني الحديثة:

- أمان العمل عن بُعد: يعمل المزيد من الأشخاص عن بُعد أكثر من أي وقت مضى ، مما يعني أن الشركات بحاجة إلى اتخاذ خطوات لضمان أمان المعلومات بغض النظر عن مكان الوصول إليها.

- مراقبة الشبكة: يمكن أن تأتي الهجمات في أي وقت من عدة زوايا مختلفة ، ومن الأهمية بمكان أن تتمتع الشركات بمراقبة متسقة للشبكة لاكتشاف التهديدات والرد بشكل مناسب وتخفيف المخاطر.

- Edge Security: إلى جانب العمل عن بُعد ، يأتي المزيد من الأجهزة المتصلة بشبكة الشركة. يساعد تأمين الحافة في ضمان أمان الشبكة حتى في حالة اختراق أحد الأجهزة.

- النسخ الاحتياطي والتعافي من الكوارث: مع تخزين الكثير من البيانات على السحابة ، يمكن للهجوم الإلكتروني أن يشل الأنظمة ويحد من الوصول إلى المعلومات المهمة. يساعد وجود النسخ الاحتياطية وخطة الاسترداد الشركات على استعادة نشاطها وتشغيلها بسرعة.

- إدارة الوصول: بفضل الحوسبة السحابية ، يمكن لعدد أكبر من الأشخاص الوصول إلى البيانات ، ولكن لضمان الأمان ، تحتاج الشركات إلى إدارة من يمكنه الوصول إلى ماذا ومن أين .

الموضوعات ذات الصلة: ما هو الأمن السيبراني متعدد الطبقات؟

مستقبل تطور الأمن السيبراني

التهديدات السيبرانية المستقبلية

تتغير التهديدات الإلكترونية دائمًا حيث يبحث المتسللون عن طرق جديدة لاختراق الأنظمة. فيما يلي بعض الاتجاهات التي يجب مراقبتها في الجرائم الإلكترونية:

- تهديدات برامج الفدية: تنمو هجمات برامج الفدية بسرعة وتكلف الشركات 75 مليار دولار حول العالم بمتوسط تكلفة يبلغ 133 ألف دولار . نظرًا لأنه يتم تخزين معلومات أكثر حساسية (وقيمة) على السحابة ، يتوقع الخبراء أن هجمات برامج الفدية ستستمر في الارتفاع.

- خروقات سلسلة التوريد: في عام 2021 ، تضاعفت الهجمات على سلسلة التوريد ثلاث مرات . يعرف المتسللون أن بإمكانهم تدمير الشركات من خلال هجمات منسقة وموجهة على الأجزاء الضعيفة من سلسلة التوريد والمبالغ المالية التي يمكن جنيها من خلال احتجازهم كرهائن. ستكون حماية سلسلة التوريد محور تركيز الشركات التي تتجه إلى السنوات القليلة القادمة.

- هجمات السحابة: تجلب تقنية السحابة العديد من التحديات الجديدة للدفاع ضد الهجمات الإلكترونية مثل التشفير وإدارة الوصول وخطط النسخ الاحتياطي والاسترداد. يقترن هذا بحقيقة أن السحابة تنمو بنسبة 56٪ كل عام مما يعني أن هذا قد يكون ساحة المعركة الكبيرة التالية للأمن السيبراني.

حلول الأمن السيبراني المستقبلية

للدفاع ضد التهديدات المستقبلية ، ستحتاج الشركات إلى تنفيذ حلول مستقبلية. فيما يلي بعض الاستراتيجيات والأدوات التي يمكن أن تشكل التطور المستقبلي للأمن السيبراني:

- المصادقة بدون كلمة مرور: (أو ينبغي) أن تبتعد الشركات بالفعل عن استخدام كلمة المرور التقليدية ، خاصة إذا كانت طريقتها الحالية لإدارة كلمات المرور هي فقط تعيين كلمة مرور واحدة وعدم تغييرها مطلقًا. مع توفر أنواع جديدة من المصادقة متعددة العوامل ، قد تصبح كلمات المرور شيئًا من الماضي أو على الأقل مجرد جزء صغير من عملية تسجيل دخول أكثر تعقيدًا.

- الذكاء الاصطناعي والأتمتة في الأمن السيبراني: أدى إدخال الذكاء الاصطناعي إلى جعل الأمن السيبراني أكثر ذكاءً وأسرع وأفضل في التعرف على العلامات المنبهة للهجوم من خلال تحليل البيانات ومراقبة استخدام الشبكة.

- خدمات الأمن السيبراني المُدارة: مع وجود الكثير مما يجب التوفيق فيه بين تحديث الأنظمة وتنفيذ التكنولوجيا الجديدة والمراقبة المستمرة للشبكة وأداء تدريب توعوي متسق ، من حق الشركات أن تشعر بالإرهاق. إن الحصول على مساعدة موفر خدمة أمان مُدار (MSSP) مثل DOT Security يمكن أن يمنح الشركات وصولاً سهلاً إلى فرق من المتخصصين المكرسين لحماية بياناتهم والمساعدة في التخفيف من مخاطر الهجمات الإلكترونية.

ختاماً

تساعد معرفة الماضي في إعدادنا للمستقبل ويخبرنا تطور ماضي الأمن السيبراني أن نتوقع دائمًا ما هو غير متوقع وأن نكون مستعدين لأي شيء وكل شيء. كيف يكون هذا ممكنا؟ من خلال البقاء في طليعة تكنولوجيا الأمان بحيث يمكنك دائمًا أن تكون متقدمًا على الجهات الفاعلة السيئة.

استكشف التطورات الجديدة لتكنولوجيا الأمن ، وكيف يختلف الأمن السيبراني الحديث عن أمن تكنولوجيا المعلومات التقليدي ، مع ندوة Impact's Webinar متطلبات الأعمال الحديثة: الفرق بين معايير تكنولوجيا المعلومات والأمن السيبراني.