Jak stworzyć oprogramowanie zgodne z RODO dla Twojej firmy?

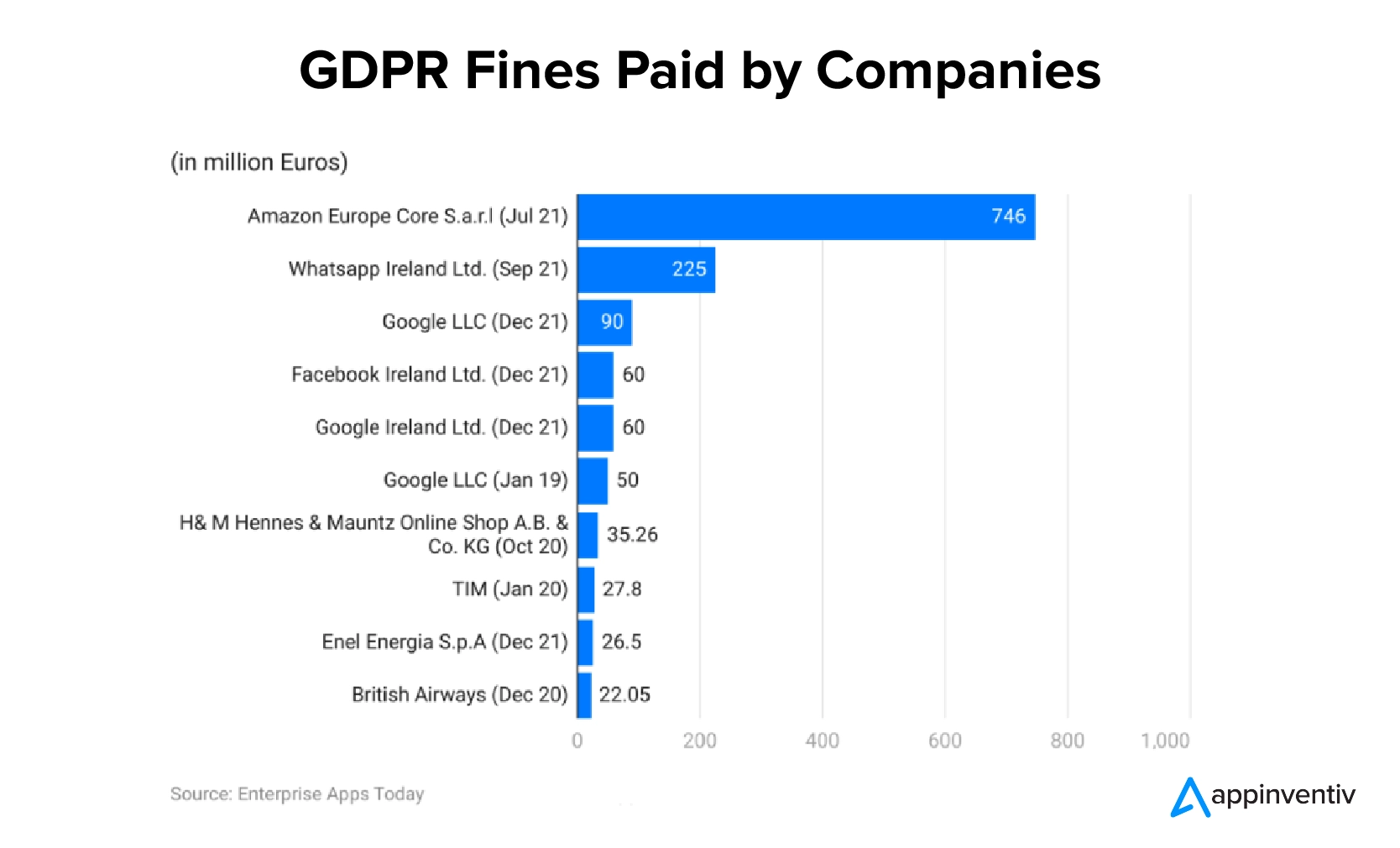

Opublikowany: 2024-02-16Technologia szturmem podbiła świat, narażając firmy i ich cenne aktywa na rosnące ryzyko naruszenia bezpieczeństwa danych i kradzieży cybernetycznej. Aby rozwiązać takie problemy związane z prywatnością danych i zabezpieczyć zasoby o znaczeniu krytycznym przed kradzieżą danych, organy zarządzające i regulacyjne na całym świecie ustanowiły różne regulacje i zgodności. Ustawa o ogólnym rozporządzeniu o ochronie danych (RODO) jest jednym z takich niezbędnych przepisów, które mają na celu ochronę danych osobowych obywateli UE. Nieprzestrzeganie zgodności oprogramowania z RODO może skutkować karą w wysokości do 20 milionów euro lub 4% światowego obrotu firmy.

W związku z tym tworzenie oprogramowania zgodnego z RODO jest gorącym tematem dyskusji w firmach, ponieważ na nowo definiuje sposób postępowania z danymi użytkowników i chroni się przed potencjalnymi karami. Jeśli więc Twoja firma korzysta z dowolnego rodzaju aplikacji lub oprogramowania, musi ono być zgodne z RODO, aby zdobyć zaufanie konsumentów, chronić reputację i uniknąć znacznych kar finansowych.

Ale w jaki sposób spełnisz wymagania dotyczące oprogramowania wynikające z RODO? Cóż, w tym artykule omówiono najlepsze praktyki tworzenia oprogramowania zgodnego z RODO.

Czym jest RODO i dlaczego firmy muszą przestrzegać tego rozporządzenia?

RODO to szeroko rozpowszechnione prawo regulujące ochronę danych i prywatność wdrożone przez Unię Europejską (UE) w maju 2018 r. Chociaż prawo to zasadniczo koncentruje się na ochronie prywatności danych obywateli UE, ma ono wpływ na przedsiębiorstwa na całym świecie.

Bez względu na to, z jaką domeną masz do czynienia, gdzie działasz lub na jakim oprogramowaniu polegasz, jeśli Twoja firma gromadzi i wykorzystuje dane obywateli UE, Twoje oprogramowanie musi być zgodne z wymogami RODO. Dlatego też, jeśli chodzi o tworzenie oprogramowania dla Twojej firmy, musisz upewnić się, że jest ono zgodne z wymogami technicznymi RODO w celu ochrony danych i praw do prywatności obywateli UE.

Jeśli nadal nie masz pewności co do znaczenia zgodności oprogramowania z RODO dla Twojej firmy, odpowiedz na następujące cztery pytania:

- Czy obywatele UE korzystają z Twojego oprogramowania?

- Czy zbierasz dane osobowe w celu wysyłki produktów?

- Czy zbierasz adresy e-mail użytkowników i dane logowania?

- Czy korzystasz z usług stron trzecich przetwarzających dane użytkowników?

Jeśli odpowiedź na którekolwiek z tych pytań brzmi „Tak”, musisz spełnić wymagania dotyczące zgodności z RODO. Pamiętaj, że zgodnie z przepisami RODO wszelkie dane (imiona i nazwiska użytkowników, adresy e-mail, adresy, numery kontaktowe, a nawet kolor oczu) są uważane za dane osobowe i wymagają ochrony.

Kluczowe wymagania dotyczące tworzenia oprogramowania zgodnego z RODO

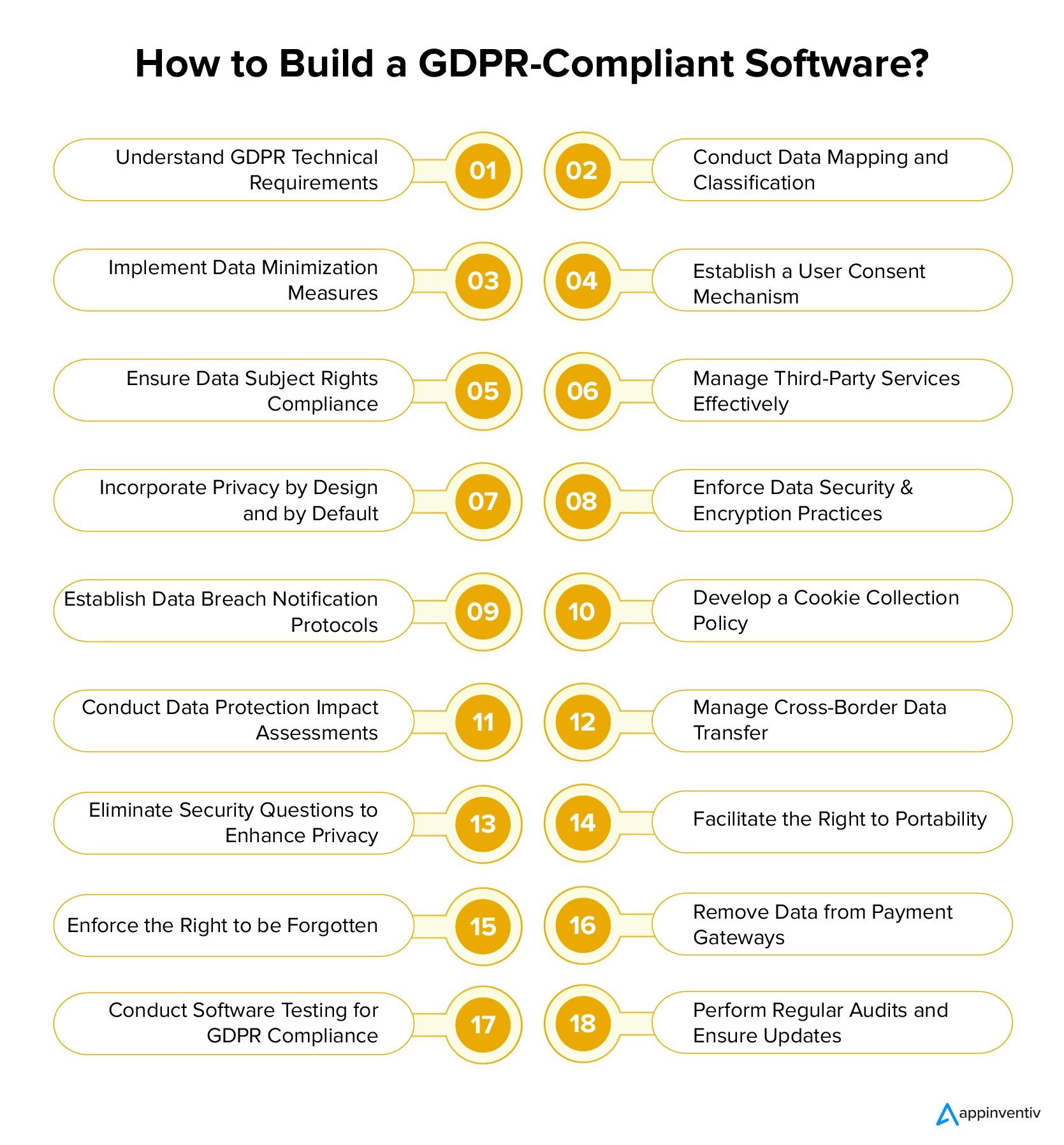

Dokładne skupienie się na solidnej prywatności i bezpieczeństwie danych na każdym etapie cyklu życia oprogramowania (SDLC) ma kluczowe znaczenie dla zbudowania rozwiązania zgodnego z wymogami RODO. Tutaj przedstawiliśmy niezbędną listę kontrolną niezbędną do spełnienia wymagań oprogramowania RODO:

Wymagania techniczne RODO

Zacznij od przeprowadzenia dokładnych badań, aby zrozumieć kluczowe zasady wymagań oprogramowania RODO, w tym zgodne z prawem przetwarzanie, prawa osób, których dane dotyczą, zgoda użytkownika, minimalizacja danych, ograniczenie celu i odpowiedzialność. Upewnij się, że zespół zajmujący się tworzeniem oprogramowania zgodnego z RODO oraz jego pracownicy są na bieżąco z tymi wymaganiami technicznymi.

Mapowanie i klasyfikacja danych

Budowa szczegółowej inwentaryzacji danych jest niezbędna do wdrożenia RODO w rozwiązaniach programowych. Spis ten powinien obejmować źródła danych, diagramy przepływu danych i zasady przechowywania. Pomoże Ci to zrozumieć, w jaki sposób dane przemieszczają się w Twoim oprogramowaniu i systemach zewnętrznych, co jest istotnym aspektem zgodności z RODO.

Minimalizacja danych

Przeprowadź także dokładne mapowanie danych, aby zidentyfikować i sklasyfikować typy danych osobowych przetwarzanych przez oprogramowanie. Dokumentuj dane w oparciu o wrażliwość i znaczenie dla zamierzonego celu. Należy gromadzić wyłącznie dane osobowe, które są absolutnie niezbędne do zamierzonych celów. Unikaj gromadzenia nieistotnych lub nadmiernych informacji przez dłuższy czas.

Mechanizm zgody użytkownika

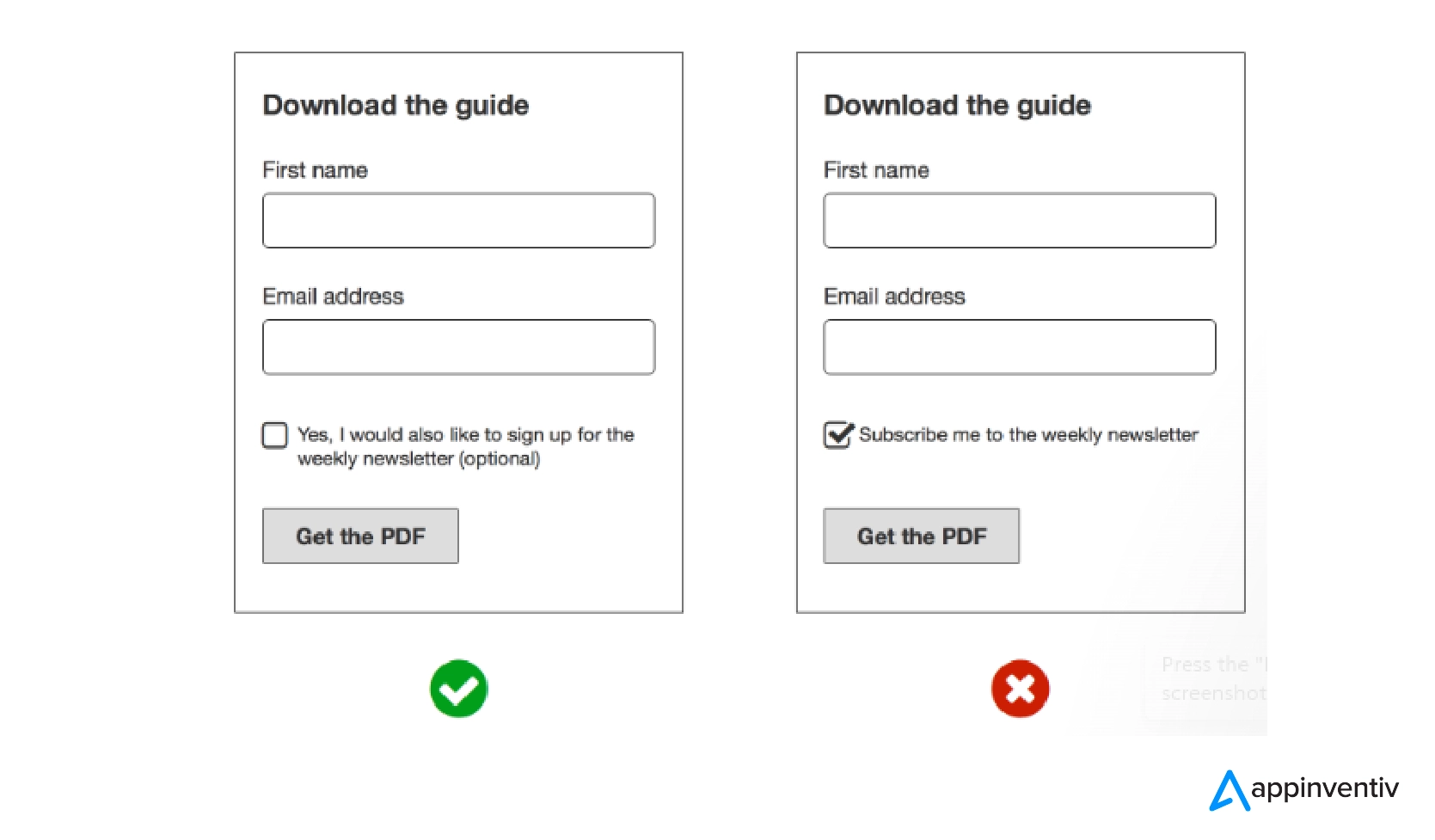

Oprogramowanie powinno być skonstruowane w sposób zapewniający użytkownikom świadomość przechowywania, wykorzystywania lub przesyłania ich danych osobowych przed uzyskaniem dostępu do usług. Zgoda powinna być niezbędna i wyraźna przed zainstalowaniem i korzystaniem z aplikacji. Użytkownicy muszą zostać poproszeni o wyrażenie zgody na gromadzenie i przetwarzanie ich danych osobowych. Unikaj podawania wstępnie zaznaczonych pól zgody; użytkownicy powinni wiedzieć, że wyrażają zgodę na gromadzenie danych. Musisz także zapewnić użytkownikom możliwość łatwego wycofania zgody.

Prawa osób, których dane dotyczą

Wdrożyć mechanizmy ułatwiające realizację praw osób, których dane dotyczą, w tym prawa dostępu, edycji, usunięcia, ograniczenia przetwarzania i przenoszenia danych. Upewnij się, że Twoje oprogramowanie umożliwia użytkownikom korzystanie z tych praw bez żadnych trudności.

Zarządzanie usługami stron trzecich

Jeśli Twoje oprogramowanie opiera się na usługach lub dostawcach zewnętrznych, upewnij się, że oni również przestrzegają przepisów dotyczących zgodności z RODO. Zawieraj umowy zawierające klauzule dotyczące ochrony danych i dochowaj należytej staranności w zakresie praktyk bezpieczeństwa stosowanych przez zewnętrznych dostawców usług.

Prywatność już w fazie projektowania i domyślnie

Zgodność oprogramowania z RODO jasno wskazuje, jak ważne jest uwzględnienie kwestii prywatności w projektowaniu i rozwoju oprogramowania od samego początku. Oznacza to po prostu, że Twoje oprogramowanie musi uwzględniać zasady prywatności już w fazie projektowania i zapewniać użytkownikom domyślne ustawienia prywatności, aby zapewnić najwyższy poziom bezpieczeństwa i prywatności.

Środki bezpieczeństwa danych

Wdrożyć niezbędne środki bezpieczeństwa w celu ochrony danych osobowych przed nieuprawnionym dostępem, ujawnieniem, zmianą i zniszczeniem. Obejmuje szyfrowanie (szczegóły w poniższej sekcji), kontrolę dostępu, regularne audyty bezpieczeństwa i stosowanie praktyk bezpiecznego kodowania. Ponadto musisz zaktualizować swoje protokoły bezpieczeństwa, aby uwzględnić nowe luki i potencjalne zagrożenia.

Szyfrowanie danych

Szyfrowanie danych jest skutecznym środkiem zapewniającym prywatność i ochronę danych osobowych. Tajska technika zapewnia wyższy poziom bezpieczeństwa danych osobowych, do których hakerzy nie mogą łatwo odszyfrować, aby uzyskać do nich dostęp. Zgodnie z art. 32 RODO wszystkie dane osobowe są chronione za pomocą „najnowocześniejszych” środków.

W lipcu 2015 roku cyberprzestępcy zaatakowali Ashley Madison (stronę randkową dla cudzołożników) i zhakowali ponad 25 GB danych użytkowników. Informacje, w tym nazwiska, adresy, adresy e-mail itp., były przechowywane w postaci zwykłego tekstu, co stanowiło dla hakerów otwarte zaproszenie do kradzieży danych. To naruszenie danych spowodowało falę zrujnowanych karier, szantażu, samobójstw, rozwodów i zerwanych związków. Właściciele witryn musieli zapłacić ponad 11 milionów dolarów na uregulowanie wynikających z nich procesów sądowych.

Według inspektora ochrony danych (DPO) i innych ekspertów kompleksowe szyfrowanie jest najlepszą techniką zmniejszającą ryzyko ewentualnego naruszenia bezpieczeństwa danych.

Powiadomienie o naruszeniu danych

Natychmiastowe powiadomienie o naruszeniu ochrony danych jest jednym z najważniejszych wymogów RODO dotyczących oprogramowania. Zgodnie z art. 33 RODO zarówno organy ochrony danych, jak i osoby, których to dotyczy, powinny zostać zgłoszone o naruszeniu danych w ciągu 72 godzin od zdarzenia.

Dlatego należy stworzyć plan reagowania na naruszenie danych, który określa kroki, jakie należy podjąć w przypadku naruszenia danych. Obejmuje procedury wykrywania, powstrzymywania, odtwarzania i komunikacji incydentów.

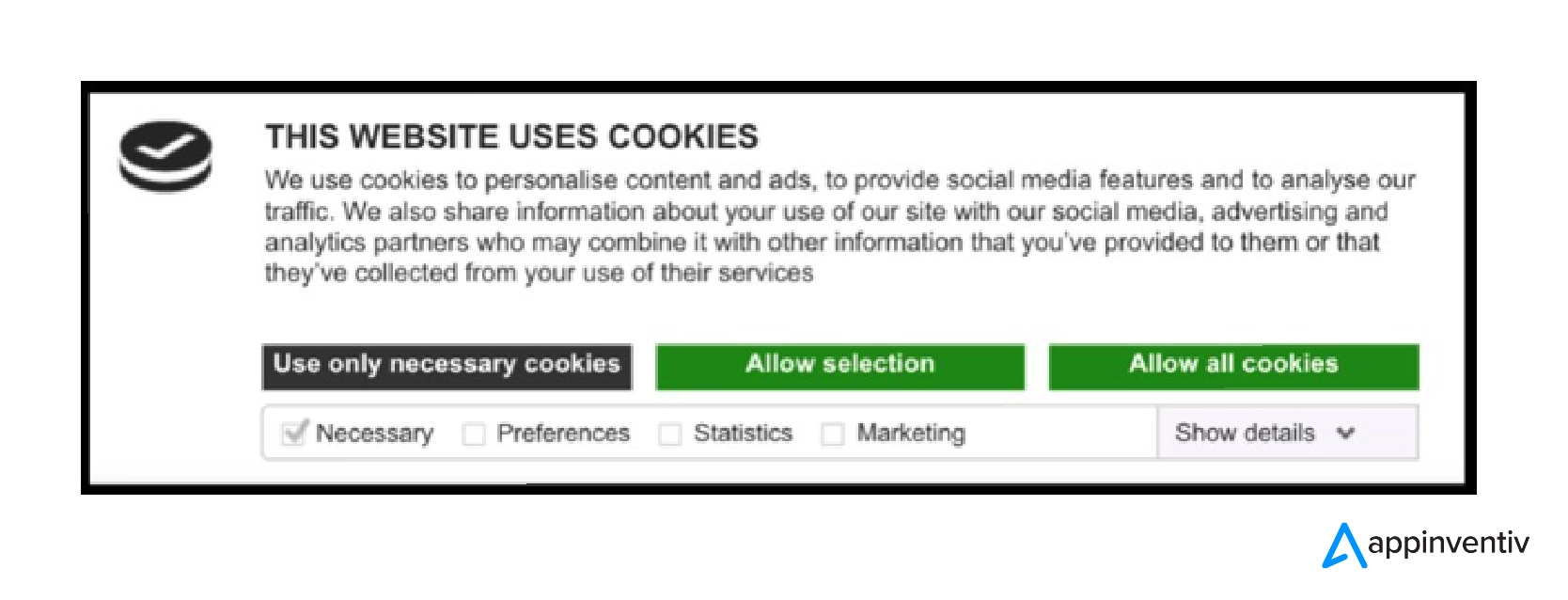

Polityka gromadzenia plików cookie

Powiadomienia o gromadzeniu plików cookie odgrywają kluczową rolę w przestrzeganiu przepisów RODO, ponieważ umożliwiają użytkownikom podejmowanie świadomych decyzji dotyczących danych, które chcą udostępnić. Dlatego firmy powinny wdrożyć jasną i zwięzłą politykę gromadzenia plików cookie, aby informować użytkowników o rodzajach używanych plików cookie, ich celach oraz sposobie, w jaki użytkownicy mogą zarządzać swoimi preferencjami dotyczącymi plików cookie. Uzyskaj zgodę użytkowników na niepotrzebne pliki cookie i upewnij się, że użytkownicy mogą łatwo zrezygnować.

Oto przykład powiadomienia o plikach cookie wyjaśniającego, w jaki sposób firma wykorzystuje dane z plików cookie:

Oceny skutków dla ochrony danych (DPIA)

RODO nakłada na organizacje obowiązek przeprowadzania ocen skutków dla działań związanych z przetwarzaniem, które mogą powodować wysokie ryzyko dla praw i wolności osób fizycznych. Ocena ta pomaga zidentyfikować i ograniczyć potencjalne zagrożenia dla prywatności. Oceny skutków dla ochrony danych należy regularnie poddawać przeglądowi, aby zapewnić ciągłą zgodność z wymogami technicznymi RODO.

Transgraniczne przesyłanie danych

RODO ogranicza przekazywanie danych osobowych do krajów spoza Europejskiego Obszaru Gospodarczego (EOG), chyba że zostaną spełnione określone warunki. Zatem, jeśli Twoje oprogramowanie wymaga międzynarodowego przesyłania danych osobowych, musi być zgodne z wymogami technicznymi RODO dotyczącymi transgranicznego przesyłania danych.

Sprawdź, czy kraj docelowy posiada odpowiedni poziom polityki ochrony danych, a jeśli nie, wdroż odpowiednią ochronę, taką jak standardowe klauzule umowne (SCC), wiążące reguły korporacyjne (BCR) lub polegaj na zatwierdzonych kodeksach postępowania lub mechanizmach certyfikacji. Należy wyraźnie poinformować użytkowników o tych środkach i zapewnić im dostęp do informacji dotyczących transgranicznego przekazywania danych.

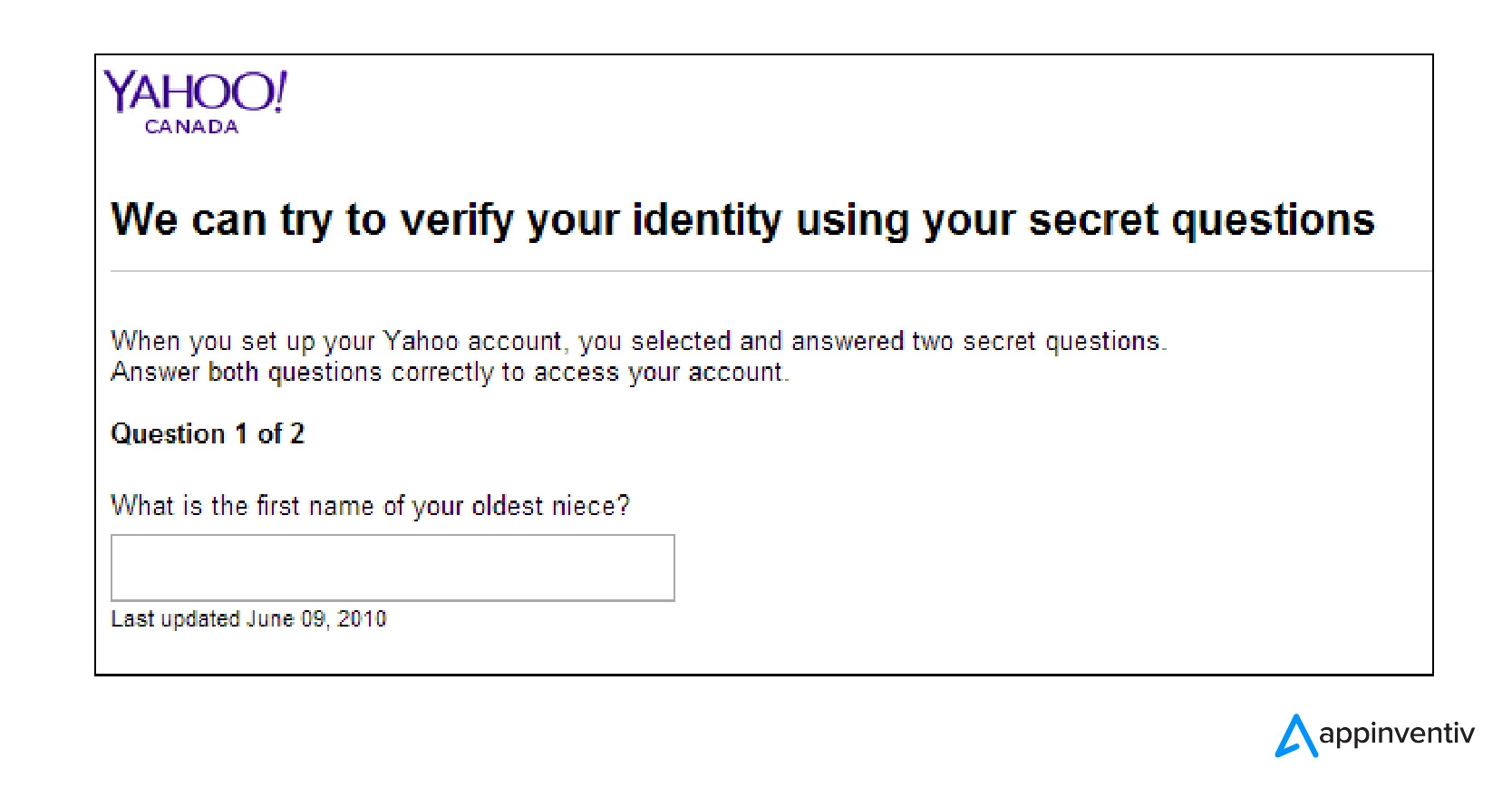

Unikaj pytań zabezpieczających

Zadawanie pytań zabezpieczających to zdecydowane „NIE” dla zgodności oprogramowania z RODO, ponieważ takie pytania mogą potencjalnie narazić wrażliwe informacje użytkowników na poważne nadużycia. Dlatego nie możesz liczyć na jakiekolwiek pytania bezpieczeństwa, które dotyczą danych osobowych związanych z rodziną użytkowników, preferencjami, domami itp.

Najlepszą opcją jest zapoznanie się z uwierzytelnianiem wieloskładnikowym, technikami biometrycznymi i innymi alternatywnymi metodami uwierzytelniania użytkowników i odzyskiwania konta. Takie systemy zwiększą bezpieczeństwo kont użytkowników, a także zminimalizują wykorzystanie łatwych do odgadnięcia informacji.

Jeśli wdrożenie takich metod nie jest możliwe w Twoim biznesie, pozwól użytkownikom zadać własne tajne pytania i przestrzeż ich przed ujawnianiem danych osobowych.

Prawo do przenoszenia

RODO przyznaje użytkownikom prawo do otrzymania ich danych osobowych w ustrukturyzowanym i powszechnie używanym formacie nadającym się do odczytu maszynowego. Dlatego dostawca usług tworzenia oprogramowania musi zaprojektować interfejs użytkownika/UX ułatwiający eksport danych użytkownika w powszechnie używanych formatach (np. CSV, XML), umożliwiając użytkownikom łatwe uzyskiwanie, ponowne wykorzystywanie i przesyłanie ich danych do innych usług lub platform w miarę gdy wymagane. Zapewnia to przestrzeganie prawa do przenoszenia danych.

Prawo do bycia zapomnianym

Użytkownicy mają prawo żądać usunięcia swoich danych osobowych, gdy nie są już niezbędne do celu, dla którego zostały zebrane lub przetwarzane. Włącz do swojego oprogramowania funkcje, które pozwolą użytkownikom skorzystać z prawa do bycia zapomnianym, zapewniając trwałe i bezpieczne usunięcie ich danych z Twojego systemu, a także ze stron trzecich, którym dane mogły zostać udostępnione.

Usuwanie danych z bramek płatniczych

Jeśli Twoja firma korzysta z bramek płatniczych, zadbaj o to, aby dane osobowe były przetwarzane w sposób bezpieczny i nie były przechowywane dłużej, niż to konieczne. Wdrażaj najlepsze praktyki, które pozwalają na terminowe usuwanie danych osobowych z bramek płatniczych po zakończeniu transakcji. Minimalizuje to ryzyko niepotrzebnego ujawnienia danych i jest zgodne z zasadami minimalizacji danych. Jest to rzeczywiście niezbędna praktyka przy budowaniu aplikacji eCommerce, takich jak Adidas, Edamama, 6th Street itp.

Testowanie oprogramowania pod kątem zgodności z RODO

Testowanie oprogramowania w celu zapewnienia jakości jest niezbędnym etapem procesu tworzenia oprogramowania zgodnego z RODO. Aby mieć pewność, że Twój produkt jest zgodny ze zgodnością oprogramowania z RODO, możesz dodać listę kontrolną zgodności z RODO do ogólnego procesu testowania oprogramowania. Pamiętaj, aby przeprowadzać testy w sposób zgodny z RODO, upewniając się, że żadne dane użytkownika nie zostaną ujawnione osobom nieuprawnionym, w tym programistom, specjalistom ds. kontroli jakości, a nawet właścicielom firm.

Aby zmniejszyć ryzyko wycieku danych, możesz powstrzymać się od wykorzystywania prawdziwych danych osobowych podczas testowania oprogramowania. Zamiast tego możesz użyć zamaskowanej wersji danych syntetycznych, danych rzeczywistych lub kombinacji obu.

Regularne audyty i aktualizacje

Przeprowadzaj regularne audyty i aktualizacje bezpieczeństwa, aby zapewnić ciągłą zgodność z wymogami technicznymi rozporządzenia RODO. Bądź na bieżąco ze zmianami przepisów i odpowiednio aktualizuj swoje produkty cyfrowe, aby uniknąć kradzieży danych i kar wynikających z RODO. Ponadto, za każdym razem, gdy dokonasz aktualizacji swojej polityki prywatności, wszyscy użytkownicy powinni zostać natychmiast poinformowani o zmianach.

Istnieje wiele mniejszych, ale istotnych przepisów dotyczących zgodności z RODO, takich jak przestrzeganie SSL, HTTPS, widoczność Regulaminu i tak dalej. Dlatego niezbędna jest współpraca z doświadczonym i kompetentnym dostawcą usług tworzenia oprogramowania. W Appinventiv przeprowadzamy kompleksową kontrolę, zapewniając bezpieczny proces tworzenia oprogramowania na zamówienie zgodny z RODO.

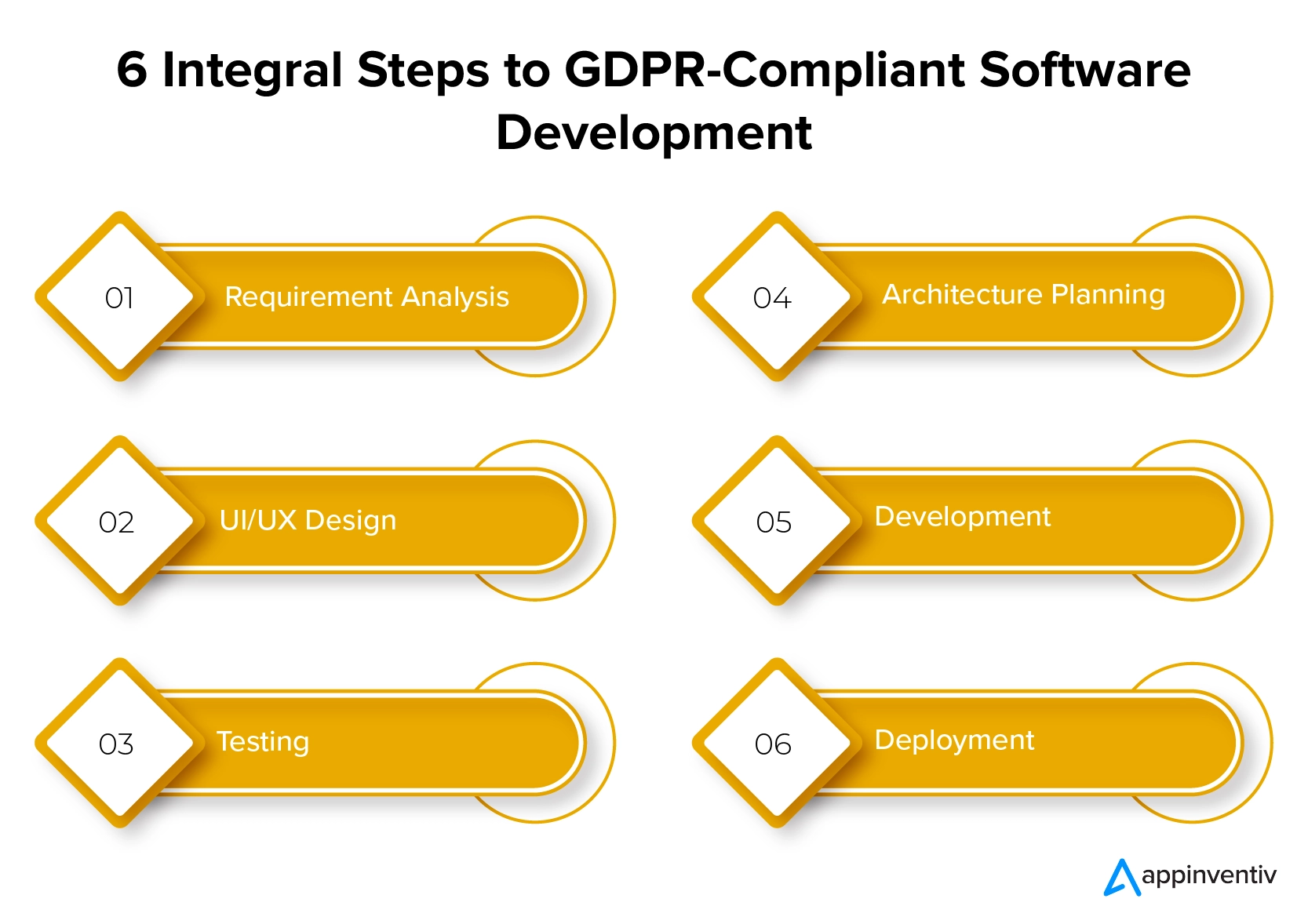

Kroki tworzenia oprogramowania zgodnego z RODO

Poniżej wymieniono podstawowe kroki w tworzeniu oprogramowania zgodnego z RODO. Od wstępnej analizy wymagań po bezpieczne wdrożenie – każda faza ma kluczowe znaczenie dla zapewnienia ochrony danych i zgodności z przepisami.

Analiza wymagań

Pierwszym i najważniejszym krokiem jest zebranie i analiza wymagań dla oprogramowania, zapewniając zgodność z zasadami RODO. Na tym etapie należy określić rodzaje danych osobowych oraz podstawy prawne ich przetwarzania.

Planowanie architektury

Następnym krokiem jest zaplanowanie bezpiecznej architektury oprogramowania, zawierającej funkcje chroniące dane osobowe. Jest to etap, na którym należy wdrożyć solidne środki bezpieczeństwa, takie jak szyfrowanie, kontrola dostępu i minimalizacja danych.

Projekt interfejsu użytkownika/UX

Jest to jeden z najbardziej integralnych etapów tworzenia oprogramowania zgodnego z RODO, podczas którego eksperci projektują intuicyjny interfejs użytkownika/UX tak, aby był zgodny z wymogami RODO, zapewniając przejrzystość i jasność w zakresie działań związanych z przetwarzaniem danych i zgodą użytkownika.

Rozwój oprogramowania

To jest krok, aby wcielić w życie swój pomysł na architekturę oprogramowania. Na tym etapie programiści stosują praktyki bezpiecznego kodowania przy tworzeniu oprogramowania, zapewniając zgodność z zasadami RODO i zapobiegając lukom w zabezpieczeniach.

Testowanie i zapewnienie jakości

Teraz nadszedł czas na przeprowadzenie testów penetracyjnych w celu zidentyfikowania i usunięcia wszelkich słabych punktów bezpieczeństwa lub luk w oprogramowaniu. Testuj pod kątem potencjalnych wycieków danych, nieautoryzowanych punktów dostępu i zgodności z wymogami RODO.

Wdrażanie oprogramowania

Po dokładnych testach i iteracjach oprogramowanie jest gotowe do wprowadzenia na rynek dla użytkowników końcowych. Wdrażaj oprogramowanie w sposób zapewniający zgodność z RODO, w tym odpowiednią konfigurację przechowywania danych, kontroli dostępu i uprawnień użytkowników.

Wyzwania związane z wdrożeniem zgodności z RODO

Wdrożenie zgodności z RODO może wiązać się z różnymi wyzwaniami dla organizacji. Oto kilka najważniejszych wyzwań i ich potencjalnych rozwiązań:

Brak świadomości i zasobów

Wyzwanie: Wiele organizacji boryka się z brakiem świadomości i zrozumienia wymogów RODO. Nie mają także wykwalifikowanych zasobów, aby tworzyć oprogramowanie zgodne z RODO i utrzymywać stałą zgodność z przepisami.

Rozwiązanie: Przeprowadzaj regularne sesje szkoleniowe dla pracowników, aby uczyć ich o zasadach, wymaganiach i roli, jaką pełnią w zakresie RODO. Informuj pracowników o aktualizacjach i zmianach w przepisach o ochronie danych. Możesz także zdecydować się na usługę konserwacji aplikacji, aby zapewnić ciągłą zgodność z wymogami RODO.

Dane w dokumentach papierowych

Wyzwanie: Dokumenty w formie papierowej, takie jak akta osobowe, umowy itp., są nadal powszechnie stosowane. Obecność wrażliwych danych osobowych w dokumentach papierowych stanowi wyzwanie, ponieważ wymaga dodatkowych środków w celu zabezpieczenia dokumentacji fizycznej i zarządzania nią. Dokumenty papierowe mogą być bardziej podatne na nieuprawniony dostęp, utratę lub uszkodzenie w porównaniu z formatami cyfrowymi, co budzi obawy dotyczące ochrony danych i prywatności.

Rozwiązanie: Adresowanie danych w dokumentach papierowych wymaga od organizacji digitalizacji i zabezpieczenia dokumentacji fizycznej. Wdrażaj ścisłą kontrolę dostępu, mechanizmy rejestrowania i szyfrowanie wszelkich cyfrowych dokumentów zawierających dane osobowe. Opracuj jasne zasady bezpiecznego usuwania dokumentów fizycznych i promuj kulturę bezpiecznego postępowania z danymi.

Niebezpieczne praktyki wymiany dokumentów

Wyzwanie: Niebezpieczne praktyki podczas wymiany dokumentów, takie jak wykorzystywanie niezaszyfrowanych załączników do wiadomości e-mail lub korzystanie z niezabezpieczonych platform wymiany plików, stwarzają znaczne ryzyko dla poufności i integralności danych osobowych. Wyzwanie to może skutkować nieautoryzowanym dostępem, przechwyceniem lub wyciekiem danych podczas transmisji, co może potencjalnie prowadzić do naruszenia prywatności osób fizycznych i niezgodności z wymogami RODO.

Rozwiązanie: Sprostanie temu wyzwaniu wymaga wdrożenia bezpiecznych kanałów komunikacji, szyfrowania i kompleksowego szkolenia użytkowników w zakresie najlepszych praktyk w zakresie wymiany dokumentów. Można także rozważyć wykorzystanie korzyści wynikających z przepustowości połączeń wzajemnych w celu szybszego i bezpieczniejszego udostępniania danych.

Przeczytaj także: Jak stworzyć kulturę opartą na danych w swojej organizacji?

Koszt opracowania oprogramowania zgodnego z RODO

Koszt opracowania oprogramowania zgodnego z RODO jest jednym z najważniejszych czynników branych pod uwagę przy wdrażaniu zgodności z RODO. Koszt opracowania oprogramowania zgodnego z RODO może się znacznie różnić w zależności od kilku czynników. Na ostateczny koszt wpływają na przykład złożoność oprogramowania, ilość i wrażliwość przetwarzanych przez nie danych osobowych, lokalizacja twórców oprogramowania, złożoność projektu interfejsu użytkownika/UX oraz istniejący stan środków zgodności w organizacji.

Tworzenie oprogramowania zgodnego z RODO wiąże się z początkowymi wydatkami na wdrożenie ochrony prywatności już w fazie projektowania, wdrożenie funkcji przyjaznych dla użytkownika i integrację solidnych środków bezpieczeństwa. Ponadto istnieją ciągłe koszty regularnych audytów, aktualizacji zapewniających zgodność ze zmieniającymi się przepisami oraz konserwacji oprogramowania w celu naprawienia wszelkich błędów i usterek.

Średni całkowity koszt opracowania oprogramowania zgodnego z RODO może wynosić od 30 000 do 300 000 dolarów lub więcej, w zależności od unikalnych wymagań projektu.

Choć koszt stworzenia oprogramowania zgodnego z RODO może wydawać się znaczny, jest to znacząca inwestycja pozwalająca uniknąć potencjalnych kar prawnych i utraty reputacji, a także ochrony praw do prywatności osób fizycznych.

Powiązany artykuł: Uproszczony proces szacowania kosztów tworzenia oprogramowania

Jak Appinventiv pomaga firmom spełnić wymogi RODO

Zgodność z RODO jest potrzebą chwili, ale samo wdrożenie zgodności z RODO może być długą i kosztowną podróżą, stwarzającą poważne wyzwania i trudności. Jednak mając Appinventiv u swojego boku, możesz mieć pewność, że poradzisz sobie ze złożonościami związanymi z wdrażaniem RODO i rozwojem oprogramowania.

Posiadamy udokumentowaną wiedzę specjalistyczną w zakresie tworzenia aplikacji i oprogramowania, która pomaga szybko i skutecznie osiągnąć zgodność z RODO. Nasz zespół ponad 1200 ekspertów technologicznych umożliwia tworzenie najnowocześniejszych produktów cyfrowych, wdrażanie solidnych środków bezpieczeństwa w całej organizacji, wykrywanie zagrożeń na poziomie jednostki, zapobieganie potencjalnym cyberatakom i osiąganie zgodności, takich jak HIPAA, RODO, ISO 27001, PCI-DSS i tak dalej. Nawiązaliśmy na przykład współpracę z wiodącym przedsiębiorstwem FinTech, Slice, w celu opracowania niestandardowych rozwiązań programowych, które są zgodne ze standardami RODO i precyzyjnie odpowiadają wymaganiom klienta.

Wyrusz z nami w podróż w kierunku tworzenia oprogramowania zgodnego z RODO i skup się na skalowaniu swojego biznesu, nie martwiąc się o jakiekolwiek kary prawne.

Współpracujmy!

Często zadawane pytania

P. Jak wdrożyć zgodność z RODO?

A. Wdrażanie zgodności z RODO wymaga systematycznego podejścia w celu zapewnienia zgodnego z prawem przetwarzania danych osobowych i ochrony prywatności użytkowników. Kluczowe etapy wdrożenia RODO obejmują:

- Poznaj wymagania techniczne RODO

- Przeprowadź mapowanie i klasyfikację danych

- Wdrażaj środki minimalizacji danych

- Ustanów mechanizm zgody użytkownika

- Zapewnij zgodność z prawami osób, których dane dotyczą

- Skutecznie zarządzaj usługami stron trzecich

- Uwzględnij prywatność już w fazie projektowania i domyślnie

- Wdrażaj solidne środki bezpieczeństwa danych

- Wdrażaj praktyki szyfrowania danych

- Ustanów protokoły reagowania na naruszenia bezpieczeństwa danych

- Opracuj politykę gromadzenia plików cookie

- Przeprowadzanie ocen skutków dla ochrony danych (DPIA)

- Odpowiednio zarządzaj transgranicznym przesyłaniem danych

- Wyeliminuj pytania zabezpieczające, aby zwiększyć prywatność

- Ułatwienie wdrożenia prawa do przenośności

- Egzekwuj prawo do bycia zapomnianym

- Usuń dane z bramek płatniczych

- Przeprowadzaj testy oprogramowania pod kątem zgodności z RODO

- Wykonuj regularne audyty i zapewniaj aktualizacje

Aby dogłębnie zrozumieć te istotne kroki, zapoznaj się z powyższym blogiem. Jeśli potrzebujesz profesjonalnej pomocy we wdrożeniu tych kroków w swoim oprogramowaniu biznesowym, skontaktuj się z naszymi ekspertami technicznymi.

P. Jakie są podstawowe kroki, aby opracować oprogramowanie zgodne z RODO?

A. Podstawowe regulacje dotyczące zgodności oprogramowania z RODO opisaliśmy na powyższym blogu. Oto kilka ważnych kroków w celu opracowania oprogramowania zgodnego z RODO:

- Zacznij od solidnego i dobrze zdefiniowanego pomysłu na biznes

- Nawiąż współpracę z firmą zajmującą się tworzeniem szybkich technologii

- Stwórz intuicyjny projekt UI/UX

- Opracuj MVP dla swojego produktu cyfrowego

- Przetestuj swój produkt pod kątem wydajności i zgodności z RODO

- Wdróż swój produkt na docelowych platformach

P. Ile czasu zajmuje stworzenie oprogramowania zgodnego z RODO?

O. Czas potrzebny na zbudowanie oprogramowania zgodnego z RODO różni się w zależności od wielu czynników, w tym złożoności oprogramowania, ilości i wrażliwości przetwarzanych przez nie danych osobowych, istniejących środków ochrony danych oraz wiedzy specjalistycznej firmy tworzącej oprogramowanie .

Zazwyczaj proces tworzenia podstawowego oprogramowania może trwać od 3 do 6 miesięcy. Jednocześnie w przypadku bardziej złożonego produktu z zaawansowanymi funkcjonalnościami i środkami bezpieczeństwa danych zapewnienie kompleksowej zgodności z RODO może zająć rok lub dłużej.