6 บทเรียนจากการละเมิดข้อมูลล่าสุด

เผยแพร่แล้ว: 2020-09-30มีการละเมิดข้อมูลจำนวนมากในปี 2020 ซึ่งน่าจะสร้างความกังวลให้กับธุรกิจอย่างมาก

ในปีนี้ เราได้เห็นการโจมตีที่เพิ่มขึ้นอย่างมาก ซึ่งส่วนใหญ่มาจากแฮกเกอร์ที่ต้องการใช้ประโยชน์จากมาตรการรักษาความปลอดภัยที่อ่อนแอลงอันเป็นผลมาจากการทำงานจากระยะไกล

โพสต์ที่เกี่ยวข้อง: การ หลอกลวง Coronavirus: ถาม & ตอบกับผู้อำนวยการ MIT Security Services ของ Impact

นอกเหนือจากความคุ้นเคยที่เพิ่มขึ้นของการละเมิดข้อมูลซึ่งส่งผลกระทบต่อบริษัทที่ใหญ่ที่สุดบางแห่ง ยังมีความวิตกกังวลเพิ่มขึ้นในหมู่เจ้าของธุรกิจขนาดเล็กเกี่ยวกับวิธีที่พวกเขาจะตกเป็นเหยื่อในอนาคตอันใกล้นี้

แม้ว่าการโจมตีที่ใหญ่กว่าบางประเภทจะดึงดูดพาดหัวข่าวมากกว่า แต่ความจริงก็คือเกือบครึ่งหนึ่งของการโจมตีทั้งหมดมุ่งเป้าไปที่ธุรกิจขนาดเล็ก

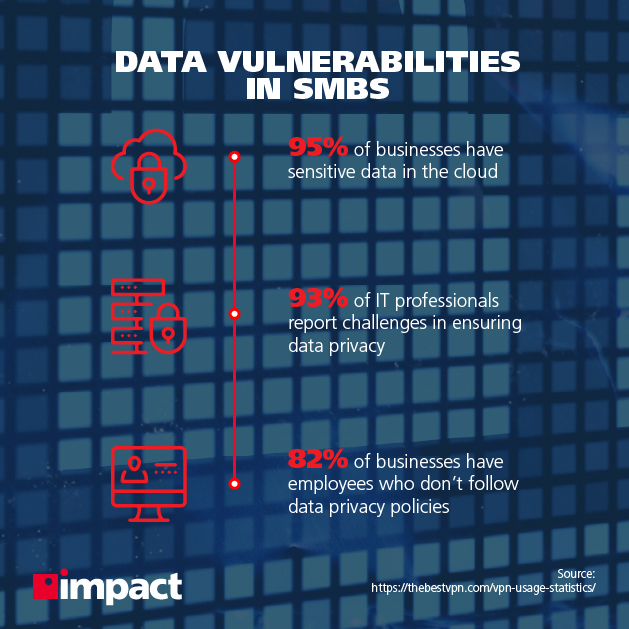

น่าเสียดาย ในตลาดการรักษาความปลอดภัยทางไซเบอร์ในปัจจุบัน ธุรกิจขนาดกลางและขนาดย่อมจำนวนมากไม่พร้อมที่จะรับมือกับภัยคุกคามทางไซเบอร์และพบว่าตนเองเสี่ยงต่อการถูกละเมิด

ผู้มีอำนาจตัดสินใจด้านไอทีแทบจะเป็นเอกฉันท์ที่เชื่อว่าองค์กรของตนอ่อนไหวต่อการโจมตีจากภายนอก และ 71% ของผู้มีอำนาจตัดสินใจเหล่านี้กล่าวว่าพวกเขาไม่มีโครงสร้างพื้นฐานด้านความปลอดภัยทางไซเบอร์เพื่อเตรียมพร้อมสำหรับการโจมตี

ด้วยต้นทุนรวมของการทำผิดกฎหมายที่ผิดระเบียบ การสูญเสียความมั่นใจของลูกค้า และ (ที่สำคัญที่สุด) การสูญเสียข้อมูลที่ละเอียดอ่อน ธุรกิจขนาดกลางและขนาดย่อมไม่สามารถจ่ายการโจมตีทางไซเบอร์ที่มีค่าใช้จ่ายสูงในธุรกิจของพวกเขาได้

ต่อไปนี้คือบทเรียน 6 บทที่เราได้เรียนรู้จากการละเมิดข้อมูลล่าสุดที่คุณสามารถใช้เพื่อปกป้องธุรกิจของคุณ:

1. เป็นผู้นำจากด้านบน

การละเมิดรายละเอียดสูงบางส่วนในช่วงไม่กี่ปีที่ผ่านมาได้ช่วยนำประเด็นด้านความปลอดภัยทางไซเบอร์มาสู่ผู้บริหาร

ตัวอย่างเช่น การละเมิด Equifax ในช่วงปลายปี 2017 มีส่วนรับผิดชอบต่อการประนีประนอมข้อมูลส่วนบุคคลของผู้คนเกือบ 150 ล้านคนและกลายเป็นหัวข้อข่าวตั้งแต่นั้นเป็นต้นมา

ปี 2018 พบว่ามีการเปิดเผยข้อมูลส่วนตัวในการละเมิดข้อมูล เพิ่มขึ้น 126%

เมื่อภัยคุกคามจากการโจมตีทางไซเบอร์เพิ่มขึ้นและเหตุการณ์ต่างๆ เพิ่มขึ้น ผู้มีอำนาจตัดสินใจระดับสูงต้อง—และบ่อยครั้งกว่านั้น—เกี่ยวข้องกับการรักษาความปลอดภัยทางไซเบอร์มากขึ้น โดยใช้แนวทางปฏิบัติจากบนลงล่าง

นี่เป็นแนวโน้มที่ก้าวหน้าในปี 2019 โดยผู้บริหาร 54% และกรรมการ 39% มีความรู้และมีส่วนร่วมในการวางแผนตอบสนองต่อการละเมิดข้อมูล

นี่คือแนวโน้มที่ควรดำเนินต่อไป การมีส่วนร่วมของผู้บริหาร C-suite เป็นสิ่งสำคัญ เช่นเดียวกับการนำเทคโนโลยีไปใช้หลายอย่าง จะต้องมีการซื้อจากบนลงล่างเพื่อแสดงให้เห็นว่าองค์กรจริงจังกับการปกป้องข้อมูล

2. ฝึกอบรมพนักงานของคุณ

ความผิดพลาดเกิดขึ้นได้ หลีกเลี่ยงไม่ได้ อย่างไรก็ตาม การบรรเทาความน่าจะเป็นที่จะเกิดข้อผิดพลาดของมนุษย์เป็นสิ่งจำเป็นอย่างยิ่งและเป็นรากฐานที่สำคัญของแผนการรักษาความปลอดภัยทางไซเบอร์อย่างละเอียดถี่ถ้วน

เป็นหนึ่งในเหตุผลที่เราที่ Impact Networking จัดให้มีการฝึกอบรมการตระหนักถึงความปลอดภัยเป็นส่วนสำคัญของการป้องกันความปลอดภัยทางไซเบอร์ของเรา เพื่อให้แน่ใจว่าพนักงานมีความตระหนักมากขึ้นและได้รับข้อมูลมากขึ้นเกี่ยวกับวิธีการจัดการชุดข้อมูลที่สำคัญ

47% ของการละเมิดข้อมูลเกิดจากความประมาทของพนักงาน เช่น การสูญหายของอุปกรณ์โดยไม่ได้ตั้งใจ หรือการวางเอกสารผิดที่ทางออนไลน์ ด้วยการโจมตีทางไซเบอร์ทำให้ธุรกิจมีมูลค่าเฉลี่ย 5 ล้านดอลลาร์ นี่เป็นพื้นที่ที่ SMB ทั้งหมดควรปรับปรุง

การปรับปรุงความตระหนักในเรื่องความปลอดภัยทางไซเบอร์จะหมายถึงการจัดการกับพฤติกรรมที่ไม่ดีทั่วไปเกี่ยวกับการใช้เทคโนโลยี ทำให้มั่นใจได้ว่างานทางไกลจะดำเนินการได้อย่างปลอดภัย และปรับปรุงวัฒนธรรมของสถานที่ทำงานให้สอดคล้องกับ "สุขอนามัยทางดิจิทัล"

องค์กรที่ใช้วิธีการฝึกอบรมทางไซเบอร์ 79% หลีกเลี่ยงการละเมิด เมื่อเทียบกับ 69% ของผู้ที่ไม่ได้

3. จัดการอุปกรณ์ IoT ของคุณ

ตลาด Internet of Things มีการเติบโตอย่างรวดเร็วในช่วงสองปีที่ผ่านมา ตลาดมีมูลค่า 235 พันล้านดอลลาร์ในปี 2560 และคาดว่าจะมีมูลค่า 520 พันล้านดอลลาร์ในปี 2564

เช่นเดียวกับเทคโนโลยีใหม่ๆ แทบทุกรูปแบบ การรักษาความปลอดภัยในโลกไซเบอร์ต้องทันควัน และการใช้อุปกรณ์เชื่อมต่อที่เพิ่มขึ้นในที่ทำงานก็ไม่ต่างกัน

เกือบครึ่งหนึ่งของ SMB ทั้งหมดประสบปัญหาการละเมิดข้อมูล IoT อย่างน้อยหนึ่งครั้ง

สาเหตุหลักมาจากการขาดแผนการรักษาความปลอดภัยที่ชัดเจนซึ่งครอบคลุมอุปกรณ์ทั้งหมดในเครือข่ายอย่างครอบคลุม ด้วยพนักงาน 9 ใน 10 คนนำเทคโนโลยีของตนเองมาสู่สถานที่ทำงาน ความรับผิดนี้เป็นข้อพิจารณาหลักที่ต้องแก้ไข

ด้วยเหตุผลนี้ การตรวจสอบให้แน่ใจว่าการบังคับใช้ความปลอดภัยของธุรกิจของคุณในระดับเครือข่ายเป็นพื้นฐาน อุปกรณ์ IoT จำนวนมากที่มีอยู่ในสภาพแวดล้อมการทำงานทำให้ไม่สามารถใช้การรักษาความปลอดภัยในระดับอุปกรณ์ได้

ประโยชน์ของการรักษาความปลอดภัยระบบคลาวด์จะชัดเจนยิ่งขึ้นที่นี่ ด้วยอุปกรณ์ใหม่จำนวนมากที่เข้าถึงและรวบรวมข้อมูลจำนวนมหาศาลที่จัดเก็บอยู่ในระบบคลาวด์ในขณะนี้ การมีโปรแกรมที่ครอบคลุมสำหรับการรักษาความปลอดภัยบนคลาวด์จึงเป็นสิ่งจำเป็นสำหรับการปกป้องข้อมูลลูกค้าและข้อมูลองค์กรของคุณ

ในทางปฏิบัติ นี่จะหมายถึงการมีแพลตฟอร์มที่อนุญาตให้จัดการอุปกรณ์เครือข่ายผ่านอุปกรณ์เครื่องเดียว จัดเตรียมอุปกรณ์ ผลักดันการอัปเดตซอฟต์แวร์ และแม้กระทั่งล้างข้อมูลหากอุปกรณ์สูญหาย

โพสต์ที่เกี่ยวข้อง: อะไรทำให้ระบบการจัดการอุปกรณ์เคลื่อนที่ที่ดี

4. มีแผนการกู้คืนจากภัยพิบัติ

นี่เป็นสิ่งจำเป็นอย่างยิ่งสำหรับธุรกิจขนาดเล็ก ยิ่งวงจรชีวิตของการละเมิดนานขึ้นเท่าใด ก็ยิ่งมีต้นทุนและความเสียหายต่อองค์กรมากขึ้นเท่านั้น

เวลาเฉลี่ยที่บริษัทใช้ในการระบุและมีการละเมิดข้อมูลในระบบคือ 279 วัน ซึ่งมากกว่าเก้าเดือน

การมีแผนการกู้คืนจากภัยพิบัติและความต่อเนื่องทางธุรกิจเพื่อจัดการกับการโจมตีอย่างรวดเร็วและมีประสิทธิภาพควรเป็นสิ่งสำคัญอันดับต้น ๆ ของวาระการรักษาความปลอดภัยทางไซเบอร์ของคุณ

ซึ่งหมายความว่ามีการเข้าถึงแหล่งข้อมูลที่ปลอดภัยของข้อมูลที่ได้รับผลกระทบทั้งหมด วิธีแก้ปัญหาควรรวมถึง:

- การสำรองข้อมูลอิมเมจของระบบปฏิบัติการทั้งหมด รวมถึงแอปพลิเคชัน การกำหนดค่า และข้อมูลทั้งหมด

- ความสามารถในการกู้คืนทุกอย่างได้อย่างสมบูรณ์เหมือนก่อนการละเมิด

- กู้คืนเซิร์ฟเวอร์และทำงานภายในระยะเวลาที่กำหนดไว้หลังจากการละเมิด

ทั้งหมดนี้สามารถทำได้ในปี 2020 โดยใช้ระบบคลาวด์ ศูนย์ข้อมูลมีความปลอดภัยมากกว่าที่เคยเป็นมา และการสำรองข้อมูลบนระบบคลาวด์ที่มีคุณภาพสามารถรับประกันได้ว่าธุรกิจจะไม่หยุดทำงาน

สำหรับข้อมูลเพิ่มเติม โปรดอ่านบล็อกโพสต์ของเราเกี่ยวกับระดับของศูนย์ข้อมูลเพื่อรักษาความปลอดภัยให้กับข้อมูลของคุณ

5. ทำความเข้าใจว่าการรักษาความปลอดภัยทางไซเบอร์เป็นกระบวนการที่ต่อเนื่อง

แผนการกู้คืนจากความเสียหายและความต่อเนื่องทางธุรกิจที่ตรวจสอบองค์กรของคุณอย่างต่อเนื่องเป็นหนึ่งในขั้นตอนเชิงรุกที่ดีที่สุดที่คุณสามารถทำได้เพื่อรักษาความสมบูรณ์ทางไซเบอร์ของคุณ

อีกประการหนึ่งคือการทำให้แน่ใจว่าธุรกิจของคุณได้รับการประเมินอย่างสม่ำเสมอเพื่อทดสอบความสามารถในการต่อต้านการโจมตี ซึ่งสามารถทำได้ด้วยการทดสอบการเจาะระบบ โดยใช้เครื่องมือผู้เชี่ยวชาญเพื่อจำลองการโจมตีในโลกแห่งความเป็นจริงเพื่อเจาะระบบอย่างแข็งขันและปลอดภัยและรับรู้จุดอ่อน

จากนั้นจะทำการประเมินจุดอ่อนของเครือข่ายธุรกิจ และสามารถกำหนดวิธีปรับปรุงฟังก์ชันที่มีอยู่และดำเนินการใหม่ได้

ที่ Impact เราขอแนะนำการทดสอบการเจาะระบบกึ่งปกติ นอกเหนือจากนโยบายความปลอดภัยที่อัปเดตและการตรวจสอบการปฏิบัติตามข้อกำหนด ซึ่งมักจะทำเป็นประจำทุกไตรมาส

ภูมิทัศน์ของการรักษาความปลอดภัยทางไซเบอร์เปลี่ยนแปลงตลอดเวลา พบช่องโหว่ทางเทคนิคและระบบใหม่ทุกวัน

สิ่งนี้มีความเกี่ยวข้องอย่างยิ่งกับ SMB จำนวนมากที่อยู่ระหว่างการเปลี่ยนแปลงทางดิจิทัล การนำไปใช้และการเปลี่ยนแปลงกระบวนการทางธุรกิจและระบบเวิร์กโฟลว์เป็นสภาพแวดล้อมที่สุกงอมสำหรับการโจมตีทางไซเบอร์

ด้วยเหตุผลเหล่านี้ เราจึงแนะนำให้ผู้มีอำนาจตัดสินใจมองว่าการรักษาความปลอดภัยทางไซเบอร์เป็นกระบวนการต่อเนื่องสำหรับอนาคต และไม่ใช่เป็นกระบวนการติดตั้งแบบครั้งเดียวแล้วเสร็จ

6. ลงทุนในความปลอดภัยทางไซเบอร์ของคุณ

มีการลงทุนด้านความปลอดภัยทางไซเบอร์มากกว่าที่เคยเป็นมา

ตลาดความปลอดภัยทางไซเบอร์มีมูลค่า 3.5 พันล้านดอลลาร์ในปี 2547 ในปีนี้ตลาดมีมูลค่าประมาณ 124 พันล้านดอลลาร์

เหตุผลสำหรับการเติบโตอย่างมหาศาลนี้คือผู้มีอำนาจตัดสินใจของ SMB เริ่มตระหนักถึงความจำเป็นในการลงทุนในกลยุทธ์ความปลอดภัยทางไซเบอร์ที่ปกป้ององค์กรของตนมากขึ้น

แม้ว่าจะมีบางกรณีที่ SMB ไม่ได้ลงทุนในโซลูชันด้านไอทีที่พวกเขาต้องการ คนส่วนใหญ่เข้าใจว่าการลงทุนเป็นสิ่งจำเป็นสำหรับธุรกิจที่ทันสมัยและมองไปข้างหน้า

เมื่อผู้มีอำนาจตัดสินใจพบว่าผลลัพธ์ของการลงทุนไม่น่าพอใจ ก็มักจะเป็นผลมาจากการหาแนวทางแก้ไขหรือบริการที่ไม่ถูกต้อง

นี่คือจุดที่ MSSP สามารถก้าวเข้ามาและให้การประเมินที่ครอบคลุม ซึ่งวิเคราะห์กระบวนการ ค้นพบจุดปวด และกำหนดโซลูชันที่จำเป็นสำหรับการใช้งานการรักษาความปลอดภัยทางไซเบอร์อย่างครอบคลุม

สำหรับผู้นำธุรกิจ การรักษาความปลอดภัยทางไซเบอร์เป็นปัญหาเร่งด่วนที่สุดปัญหาหนึ่งที่บริษัทของพวกเขาเผชิญอยู่ในปัจจุบัน โปรแกรมของ Impact มอบการป้องกันความปลอดภัยทางไซเบอร์ที่สำคัญสำหรับลูกค้า ทำให้จิตใจของพวกเขาสบายใจในความรู้ที่ว่าโครงสร้างพื้นฐานด้านไอทีของพวกเขาได้รับการตรวจสอบและบำรุงรักษาโดยผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ของเรา เรียนรู้เพิ่มเติมเกี่ยวกับข้อเสนอของ Impact ที่นี่