最近のデータ侵害から学んだ 6 つの教訓

公開: 2020-09-302020 年には最近、企業にとって大きな懸念となるデータ侵害が数多く発生しています。

ちょうど今年、攻撃の劇的な増加が見られました。そのほとんどは、リモート ワークの結果として弱体化したセキュリティ対策を利用しようとするハッカーによるものです。

関連記事:コロナウイルス詐欺: Impact の MIT セキュリティ サービス担当ディレクターとの Q&A

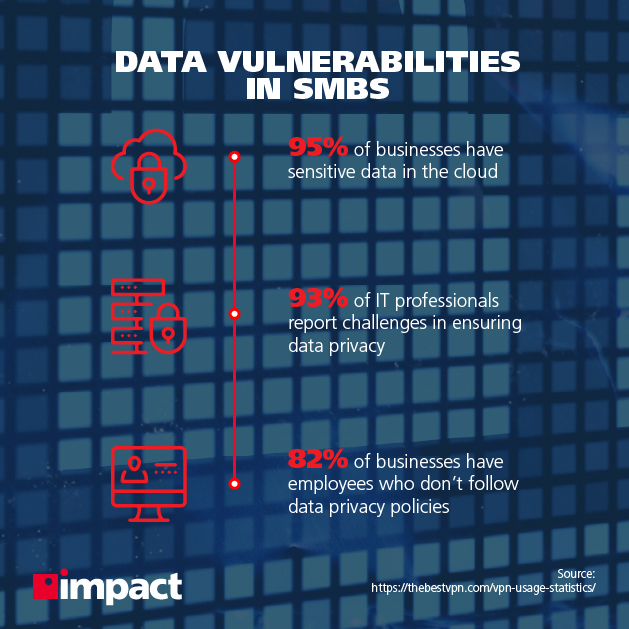

周囲の大企業の一部に影響を与えたデータ侵害がますます身近になっていることは別として、中小企業の経営者の間では、近い将来どのように被害を受ける可能性があるかについての不安が高まっています.

より大規模な攻撃の一部はニュースの見出しを飾っていますが、現実には、すべての攻撃のほぼ半分が中小企業を標的にしています。

残念ながら、今日のサイバーセキュリティ市場では、多くの SMB がサイバー脅威に対処するための準備が整っておらず、侵害されるリスクにさらされています。

IT の意思決定者は、組織が外部からの攻撃を受けやすいとほぼ全員一致で考えており、これらの意思決定者の 71% は、攻撃に備えるためのサイバーセキュリティ インフラストラクチャを持っていないと述べています。

規制への違反、顧客の信頼の喪失、そして (最も重要な) 機密データの損失という複合的なコストにより、SMB はビジネスに対するコストのかかるサイバー攻撃を行う余裕がありません。

最近のデータ侵害から学んだ、ビジネスを保護するために使用できる 6 つの教訓を以下に示します。

1. トップから主導権を握る

近年注目を集めている侵害のいくつかは、経営幹部にサイバーセキュリティの問題を明らかにするのに役立ちました.

たとえば、2017 年末に発生した Equifax の侵害は、約 1 億 5,000 万人の個人情報を漏えいさせ、それ以来、ニュースの見出しを飾っています。

2018 年には、記録的な数の個人記録がデータ侵害で漏洩しました。インシデントは 126% 増加しました

サイバー攻撃の脅威が増大し、発生が増加するにつれて、トップの意思決定者は、サイバーセキュリティにもっと関与する必要があり、より一般的には、トップダウンの実践を実装する必要があります.

これは 2019 年に進行した傾向であり、経営幹部の 54% と取締役の 39% が知識があり、データ侵害への対応計画に関与しています。

これは今後も続く傾向です。 経営幹部の関与が不可欠です。 多くのテクノロジーの実装と同様に、組織がデータ保護に真剣に取り組んでいることを示すために、トップダウンで賛同を得なければなりません。

2. 従業員をトレーニングする

間違いは起こります。それは避けられないことであり、避けることはできません。 ただし、人的エラーの可能性を軽減することは絶対に必要であり、徹底的なサイバーセキュリティ計画の基礎です.

これは、Impact Networking がサイバーセキュリティ保護の中核としてセキュリティ意識向上トレーニングを提供し、重要なデータ セットをどのように処理すべきかについて作業者がより認識し、より多くの情報を得られるようにする理由の 1 つです。

データ侵害の 47% は、偶発的なデバイスの紛失やオンラインでのドキュメントの置き忘れなど、従業員の過失が原因です。 サイバー攻撃は企業に平均 500 万ドルの損害を与えているため、これはすべての SMB が改善を目指すべき領域です。

サイバーセキュリティの意識を向上させることは、テクノロジーの使用に関する一般的な悪い習慣に対処し、リモートワークを安全に実施し、職場の文化を改善して「デジタル衛生」を受け入れることを意味します。

サイバー トレーニング手法を導入した組織の 79% が侵害を回避しました。 そうでない人の 69% と比較して

3. IoT デバイスを管理する

モノのインターネット市場は、過去 2 年間で爆発的な成長を遂げました。 市場は 2017 年に 2,350 億ドルの価値があり、2021 年までに 5,200 億ドルの価値があると予測されています。

事実上あらゆる形態の新技術と同様に、サイバーセキュリティは追いつく必要があり、職場での接続されたデバイスの使用の増加も例外ではありません.

すべての SMB のほぼ半数が、少なくとも 1 回の IoT データ侵害を経験しています

これは主に、ネットワーク内のすべてのデバイスを包括的にカバーするセキュリティ計画が明確に欠如しているためです。 10 人中 9 人の従業員が自分のテクノロジーを職場に持ち込んでいるため、この責任は対処すべき主要な考慮事項です。

このため、ビジネスのセキュリティをネットワーク レベルで確実に適用することが基本となります。 作業環境に存在する大量の IoT デバイスにより、デバイス レベルでセキュリティを実装することは不可能です。

ここで、クラウド セキュリティの利点がより明確になります。 非常に多くの新しいデバイスがクラウド システムに保存されている膨大な量のデータにアクセスして収集しているため、クライアント データと組織データを保護するには、クラウド セキュリティのための包括的なプログラムを用意することが不可欠です。

実際には、これは、単一のデバイスを介してネットワーク デバイスを管理し、デバイスをプロビジョニングし、ソフトウェア アップデートをプッシュし、失われた場合はワイプすることさえできるプラットフォームを持つことを意味します。

関連記事: 優れたモバイル デバイス管理システムの条件

4.災害復旧計画を立てる

これは、中小企業にとって絶対に必要なことです。 侵害のライフサイクルが長ければ長いほど、コストが高くなり、組織に与える損害も大きくなります。

企業がシステム内のデータ侵害を特定して封じ込めるまでにかかる平均時間は 279 日、つまり 9 か月以上です。

攻撃に迅速かつ効果的に対処するための災害復旧と事業継続計画を整備することは、サイバーセキュリティの課題の最優先事項です。

これは、影響を受けるすべてのデータの安全なソースにアクセスできることを意味します。 ソリューションには次のものが含まれます。

- OS 全体のイメージ バックアップ。 すべてのアプリケーション、構成、およびデータを含む

- 違反前とまったく同じようにすべてを完全に復元する機能

- 侵害後、所定の時間内に復元されたサーバーが稼働中

これらはすべて、クラウドを使用して 2020 年に実行できます。 データセンターは以前よりもはるかに安全になり、高品質のクラウド バックアップにより、ビジネスのダウンタイムが事実上ゼロになることが保証されます。

詳細については、データを安全に保つためのデータ センター層に関するブログ投稿をお読みください。

5. サイバーセキュリティが進行中のプロセスであることを理解する

組織を継続的に監視する災害復旧および事業継続計画は、サイバーの完全性を維持するために実行できる最善の予防措置の 1 つです。

もう 1 つは、攻撃に対する機能をテストするためにビジネスを定期的に評価することです。 これは侵入テストで行うことができます。このテストでは、専門的なツールを使用して実際の攻撃をシミュレートし、積極的かつ安全にシステムに侵入して弱点を認識します。

その後、ビジネス ネットワークの脆弱性を評価し、既存の機能を改善して新しい機能を実装する方法を決定できます。

Impact では、更新されたセキュリティ ポリシーとコンプライアンス チェックに加えて、多くの場合四半期ごとに定期的な侵入テストを行うことをお勧めします。

サイバーセキュリティの状況は常に変化しています。 新しい技術的およびシステム上の脆弱性が毎日発見されています。

これは、ある種のデジタル トランスフォーメーションを実施している多数の SMB に特に関係があります。ビジネス プロセスとワークフロー システムの実装と変更は、サイバー攻撃の機が熟した環境です。

これらの理由から、意思決定者は、サイバーセキュリティを、1 回限りのインストール プロセスではなく、将来の継続的なプロセスと見なすことをお勧めします。

6. サイバーセキュリティに投資する

サイバーセキュリティへの投資はこれまで以上に増えています。

サイバーセキュリティ市場は 2004 年に 35 億ドルの価値がありました。今年の市場は推定 1,240 億ドルの価値があります

この巨大な成長の理由は、SMB の意思決定者が、組織を保護するサイバーセキュリティ戦略に投資する必要性をより認識し始めているためです。

SMB が必要な IT ソリューションに投資していないケースもありますが、大多数は、現代的で将来を見据えたビジネスには投資が必要であることを理解しています。

意思決定者が投資の結果が満足できないものであることに気付いた場合、それは多くの場合、間違ったソリューションまたはサービスを取得した結果です。

これは、MSSP が介入して、プロセスを分析し、問題点を発見し、包括的なサイバーセキュリティの実装に必要なソリューションを決定する広範な評価を提供できる場所です。

ビジネス リーダーにとって、サイバーセキュリティは、今日の企業が直面している最も差し迫った問題の 1 つです。 Impact のプログラムは、クライアントに重要なサイバーセキュリティ保護を提供し、IT インフラストラクチャが当社のサイバーセキュリティの専門家によって監視および維持されていることを知って安心させます。 Impact の製品の詳細については、こちらをご覧ください。