Normative sulla conformità IT per le industrie negli Stati Uniti: garantire che la tua azienda sia conforme all'IT

Pubblicato: 2024-02-01La sicurezza dei dati è stata universalmente accettata come uno degli elementi fondamentali del successo aziendale. Sotto l'influenza della digitalizzazione e della connettività globale che raggiungono il loro apice, è diventato fondamentale per le aziende mantenere i propri dati e quelli degli utenti estremamente sicuri. Per garantire che le aziende non falliscano in questo processo, diversi organismi di regolamentazione sono venuti in prima linea con le loro conformità a livello di settore.

Queste conformità, una volta limitate a settori ad alto contenuto di dati come Fintech, sanità, e-commerce, ecc., hanno lentamente iniziato a fare la loro comparsa anche nell’adozione della tecnologia. Alla luce di ciò, la conformità è diventata obbligatoria per qualsiasi azienda che opera concentrandosi su offerte digitali basate sulla tecnologia, un mandato che comporta vantaggi e implicazioni in termini di costi. Per riferimento, il costo medio di mantenimento della conformità per le organizzazioni di tutti i settori in tutto il mondo è di 5,47 milioni di dollari, mentre la non conformità può costare loro in media 4.005.116 di dollari in perdite di entrate.

In questo articolo, ci addentreremo nello spazio delle normative sulla conformità IT esaminando i motivi per cui la conformità è necessaria, le conformità normative a livello di settore e, infine, gli effetti collaterali del mancato rispetto degli standard di conformità.

Perché la conformità nel settore IT è così importante?

La conformità e la sicurezza IT sono necessarie per proteggere la privacy dei clienti, dei dipendenti e delle aziende e per aumentare la fiducia che i clienti ripongono in un'azienda. Quando le aziende seguono elevati standard di privacy e sicurezza digitale attraverso standard di conformità, i loro clienti finiscono per sentirsi sicuri quando utilizzano i loro servizi.

Anche se si lasciano i clienti fuori dai giochi, si può comunque ritenere che l’importanza delle normative sulla conformità IT negli Stati Uniti abbia un impatto duraturo sulla reputazione e sui ricavi della vostra azienda. Ad esempio, il costo della non conformità può comportare per le aziende una perdita media di 5.107.206 dollari, pesanti sanzioni legali e perdita di opportunità commerciali associate all’incapacità di collaborare con un’azienda che opera in un’area geografica ad alta conformità.

Con la conformità e le normative di settore che diventano così prevalenti nello spazio digitale, perché le aziende hanno ancora difficoltà a conformarsi? Ecco alcuni motivi che abbiamo identificato dopo aver preso parte al percorso digitale di oltre 300 aziende.

- BYOD: consentire ai dipendenti di utilizzare i propri dispositivi per lavoro consente di risparmiare un'enorme quantità di denaro. Ma in assenza di una politica BYOD adeguata, le aziende perdono anche l’attenzione necessaria per rimanere conformi.

- Gestione dei fornitori di terze parti: i fornitori sono estremamente importanti quando si tratta di aiutare le aziende a operare. Tuttavia, trasferendo i dati a un fornitore di terze parti ti esponi a vulnerabilità e violazioni dei dati.

- Aggiornamenti software: lo spazio tecnologico moderno è in costante aggiornamento. Per stare al passo, le società di software rilasciano frequentemente nuovi aggiornamenti. Tuttavia, i limiti di tempo impediscono alle aziende di aggiornare i propri software in tempo reale, portando all’impossibilità di rimanere sicuri e aggiornati in materia di conformità.

- IoT: l'Internet delle cose connette i dispositivi intelligenti. Ma la sicurezza nelle reti IoT è ancora scadente, quindi è necessario garantire che i dispositivi siano frequentemente testati per eventuali violazioni o che siano connessi a una rete che non può accedere a dati sensibili.

Ora che abbiamo esaminato i motivi per cui è fondamentale rispettare gli standard di conformità del settore, passiamo alle normative di settore e ai modi in cui puoi garantire che i tuoi prodotti/attività siano allineati con essi.

Elenco dei requisiti di conformità IT a livello di settore

Sebbene ogni settore sia diverso, il punto cruciale della conformità normativa IT in tutti i diversi settori è più o meno lo stesso: la protezione dei dati degli utenti e delle informazioni aziendali da soggetti malintenzionati.

Assistenza sanitaria

Sebbene esista una moltitudine di conformità IT nel settore sanitario su scala globale, HIPAA e HITECH sono due delle conformità più importanti generalmente seguite dalle aziende in questo ambito. In Appinventiv, seguiamo entrambe queste conformità insieme ad altre nei nostri sforzi di sviluppo di prodotti software. Risultato? I nostri clienti: LIVIA, Diabetic U e Shoona erano pronti per la conformità il giorno in cui hanno lasciato la nostra fabbrica.

HIPAA

L'HIPAA (Healthcare Insurance Portability and Accountability Act) evidenzia l'utilizzo e la divulgazione di informazioni sanitarie per tutelare la privacy dei pazienti. La regola di conformità alla sicurezza informatica sanitaria è concepita per garantire che le informazioni sanitarie degli individui siano salvaguardate, consentendo al tempo stesso il flusso di informazioni necessario per la promozione di un'assistenza sanitaria di alta qualità.

Per allinearsi alla conformità HIPAA nel settore sanitario, tutte le entità devono:

- Assicurati che l'integrità, la riservatezza e la disponibilità delle informazioni sanitarie elettroniche protette (e-PHI) siano conformi all'HIPAA.

- Identificare e proteggersi dalle minacce previste alla sicurezza delle informazioni

- Proteggere dall'uso non consentito o dalla divulgazione di dati non consentiti dalla conformità

ALTA TECNOLOGIA

La prossima conformità informatica sanitaria è la legge HITECH (Health Information Technology for Economic and Clinical Health). È stato creato per promuovere l’uso significativo e l’adozione delle informazioni e della tecnologia sanitaria. Esamina i problemi di sicurezza e privacy legati al trasferimento elettronico di informazioni sanitarie.

Per conformarsi alla conformità HITECH nel settore sanitario, le organizzazioni dovrebbero:

- Proteggi le e-PHI dei pazienti

- Generare elettronicamente tutte le prescrizioni

- Implementare un sistema di supporto alle decisioni cliniche

- Utilizza l'immissione computerizzata degli ordini dei fornitori (CPOE) per gli ordini di laboratorio, di farmaci e di imaging diagnostico

- Offrire ai pazienti un accesso tempestivo ai file elettronici

- Partecipare allo scambio di informazioni sanitarie

- Partecipa al reporting sulla salute pubblica

- Avvisare tutte le persone interessate entro 60 giorni dalla scoperta di una violazione delle informazioni sanitarie protette non protette

Formazione scolastica

Gli istituti scolastici lavorano con informazioni sensibili su dipendenti e studenti, dati di ricerca e informazioni provenienti da enti governativi. Per salvaguardare questo set di dati, le organizzazioni devono mantenere l'aderenza alla conformità FERPA.

Il Family Educational Rights and Privacy Act (FERPA) è una legge federale sulla governance IT negli Stati Uniti che tutela i dati e la privacy dei documenti scolastici degli studenti. Fornisce a loro e ai genitori il controllo sui documenti scolastici e impedisce agli istituti scolastici di rivelare informazioni di identificazione personale nei documenti scolastici.

Ecco i principali requisiti normativi di conformità IT FERPA:

- Svolgere la formazione FERPA obbligatoria per amministratori, insegnanti o altri funzionari scolastici

- Ricordare annualmente agli studenti i loro diritti

- Fornire il consenso che consente ai genitori o agli studenti idonei di visualizzare i documenti in qualsiasi momento

- Proteggi i dati personali degli studenti

Fintech e banche

Essendo uno dei settori più presi di mira dagli hacker, il settore del software finanziario impone restrizioni più severe in termini di conformità normativa rispetto a quanto imposto ad altri settori. Ecco l'elenco degli adempimenti nel settore finanziario che dovrebbero essere seguiti dalle imprese di questo settore.

PCIDSS

Il Payment Card Industry Data Security Standard (PCI DSS) è una combinazione di standard di sicurezza creati per garantire che ogni azienda che accetta, elabora, archivia e trasmette i dati delle carte degli utenti mantenga un ambiente sicuro. I nostri sviluppatori fintech sono esperti negli aspetti fondamentali della conformità: un'esperienza che si riflette nel progetto USA MedPremium che ha raggiunto la conformità PCI DSS il giorno stesso in cui è stato implementato.

Ecco cosa comporta la conformità informatica per gli istituti finanziari:

- La conformità PCI richiede l'installazione e la manutenzione di una configurazione firewall che salvaguardi le informazioni dei titolari di carta

- Non utilizzare le impostazioni predefinite fornite dal fornitore per le password di sistema

- Proteggi i dati archiviati localmente

- Crittografa la trasmissione dei dati dei titolari di carta su tutte le reti pubbliche aperte

- Utilizzare e aggiornare regolarmente il software antivirus

- Costruisci e mantieni applicazioni e sistemi sicuri

- Limitare l'accesso ai dati dei titolari di carta a ciò che le aziende hanno strettamente bisogno di sapere

- Tieni traccia e scansiona ogni accesso ai dati dei titolari di carta e alle risorse di rete

- Testare regolarmente processi e sistemi di sicurezza

- Mantenere una politica incentrata sulla sicurezza delle informazioni

GLBA

Il Gramm-Leach-Bliley Act (GLBA) si applica a tutti gli istituti finanziari che offrono consulenza finanziaria o di investimento, assicurazioni o prestiti ai propri clienti. Questa conformità nel settore assicurativo impone alle istituzioni di rivelare come proteggono le informazioni dei clienti e quali politiche di condivisione delle informazioni hanno messo in atto.

Ecco le regole da seguire per la conformità IT GLBA per gli istituti finanziari:

- Privacy finanziaria: la regola sulla privacy finanziaria evidenzia il modo in cui gli istituti finanziari raccolgono e distribuiscono informazioni sulla finanza privata. Dovrebbero offrire ai clienti la possibilità di rinunciare annualmente alla politica di condivisione delle informazioni.

- Salvaguardia: le regole basate sulla salvaguardia determinano il modo in cui le istituzioni dovrebbero utilizzare le misure di sicurezza per proteggere i dati dei propri clienti dalle minacce informatiche. Queste misure consistono nell'utilizzo di software adeguato, nella formazione dei dipendenti e nel test del software per individuare le vulnerabilità.

- Pretesto: la parte pretestuale della conformità nel settore finanziario limita le aziende dalla raccolta di informazioni con pretesti.

Legge Sarbanes-Oxley

Il Sarbanes-Oxley Act (SOX) è un altro adempimento obbligatorio nello spazio finanziario del settore bancario. Richiede una divulgazione trasparente e completa dei dati finanziari della società. Ogni società quotata in borsa, una società che lancia la sua IPO deve soddisfare questo standard. Lo standard rende obbligatorio per le aziende rivelare informazioni finanziarie accurate e complete in modo che le parti interessate possano prendere decisioni di investimento informate.

Ecco i requisiti di conformità e le normative del popolare settore fintech negli Stati Uniti

- Fornire alla SEC rendiconti finanziari verificati da una terza parte

- Segnalare al pubblico modifiche sostanziali

- Progettare, implementare e testare i controlli interni

- Redigere una dichiarazione annuale sui controlli interni e sulla loro portata, firmata dalla direzione e verificata da un revisore terzo

Sebbene PCI DSS, GLBA e SOX costituiscano tre delle più importanti conformità fintech negli Stati Uniti, alcune altre normative a cui le aziende devono prestare attenzione includono Dodd-Frank, EFTA e il regolamento E, CFPB, SOC 2 ed ECOA.

Produzione

Come altri settori, anche le aziende manifatturiere sono responsabili della protezione di dipendenti, clienti, dati organizzativi e governativi. Ecco le diverse conformità a cui dovrebbero attenersi.

NERCCIP

La conformità della North American Electric Reliability Corporation Critical Infrastructure Protection (NERC CIP) nel settore manifatturiero è concepita per proteggere l'integrità di tutte le infrastrutture dei servizi pubblici in tutto il Nord America. Ogni proprietario, operatore e utente di un sistema di alimentazione bulk deve rispettare gli standard di affidabilità approvati dal NERC.

I prerequisiti per soddisfare la conformità NERC CIP nell'industria manifatturiera includono:

- Identificare e classificare tutti i beni

- Assegnare un funzionario alle questioni legate alla sicurezza

- Costruisci e gestisci politiche di protezione delle risorse

- Offrire formazione sulla consapevolezza della sicurezza ai dipendenti

- Condurre controlli approfonditi sui precedenti dei dipendenti

- Crea controlli di gestione degli accessi in base alle necessità

- Sviluppa perimetri di sicurezza elettronici: fisici o virtuali

- Gestisci tutti i punti di accesso remoti sicuri

- Crea e segui piani e perimetri di sicurezza fisica

- Mantieni i controlli di sicurezza del sistema con la gestione di porte e servizi, gestione delle patch, registrazione degli eventi di sicurezza, prevenzione del malware, gestione degli account condivisi e gestione delle credenziali

- Creare una strategia di risposta agli incidenti di sicurezza informatica che includa anche la continuità delle operazioni, i piani di ripristino, il backup e il ripristino

- Mantenere la gestione delle vulnerabilità e il cambiamento comprendente la gestione delle risorse informatiche temporanee

- Proteggi le informazioni del sistema informatico BES tramite la categorizzazione e la protezione delle informazioni e lo smaltimento dei media

- Costruisci comunicazioni sicure con il centro di controllo

- Mettere in atto politiche di sicurezza della catena di fornitura

ITAR

La normativa sul traffico internazionale di armi (ITAR) esamina lo sviluppo, l'esportazione e l'importazione di tutti gli articoli per la difesa, la fornitura di tutti i servizi per la difesa e l'intermediazione di articoli per la difesa. Il suo obiettivo principale è impedire che elementi e dati relativi alla difesa finiscano nelle mani sbagliate.

I requisiti per la conformità ITAR nel settore sono i seguenti:

- Registrati presso il Dipartimento di Stato

- Incorporare un programma di conformità ITAR documentato che comprenda il monitoraggio e il controllo di tutti i dati tecnici

- Adottare misure per salvaguardare i dati specifici degli articoli presenti nell'elenco delle munizioni degli Stati Uniti

ORECCHIO

I regolamenti sull'amministrazione delle esportazioni (EAR) regolano l'esportazione, la riesportazione e il trasferimento di articoli militari meno sensibili, articoli commerciali con applicazioni militari e articoli puramente commerciali senza evidente utilizzo militare.

Ecco cosa comprende la sicurezza delle informazioni sulla conformità EAR:

- Classifica il tuo articolo utilizzando la lista di controllo del commercio

- Stabilire standard scritti di conformità delle esportazioni

- Sviluppare una valutazione continua del rischio del programma di esportazione

- Creare un manuale di politiche e procedure

- Fornire formazione e consapevolezza continue sulla conformità

- Condurre uno screening continuo di appaltatori, clienti, prodotti e transazioni

- Rispettare i requisiti normativi sulla tenuta dei registri

- Monitoraggio e audit della conformità

- Creare un programma interno per la gestione dei problemi di conformità

- Completare le azioni correttive appropriate in risposta alle violazioni delle esportazioni

Ulteriori conformità seguite da tutti i settori

Sebbene quelli sopra elencati siano elenchi di standard di conformità IT a livello di settore, esistono anche alcune normative complementari che vengono seguite dalle aziende in aggiunta a queste. Diamo un'occhiata anche a loro.

GDPR

Il Regolamento generale sulla protezione dei dati (GDPR) è la legge sulla privacy e sulla sicurezza più severa al mondo. Il regolamento è entrato in vigore nel 2018 per proteggere la privacy e la sicurezza dei cittadini nell’UE. Il GDPR si applica a qualsiasi organizzazione che tratta dati personali o fornisce beni e servizi a cittadini o residenti dell’UE.

Quando stavamo lavorando su Slice, nel momento in cui abbiamo sentito l'idea sapevamo che avremmo dovuto prepararla per il GDPR - qualcosa che abbiamo ottenuto seguendo i requisiti della t.

Ecco cosa comprende la conformità normativa IT GDPR:

- Condurre audit delle informazioni sui dati personali dell'UE

- Informa i clienti perché utilizzi ed elabori i loro dati

- Valutare le attività di trattamento dei dati e una migliore protezione dei dati con strategie come garanzie organizzative e crittografia end-to-end

- Costruire accordi di elaborazione dei dati con i fornitori

- Nominare un responsabile della protezione dei dati (se richiesto)

- Assegnare un rappresentante nella regione dell'UE

- Sapere cosa fare in caso di violazione dei dati

- Rispettare tutte le leggi necessarie sui trasferimenti transfrontalieri

CCPA

Il California Consumer Privacy Act (CCPA) offre agli utenti della California il controllo sulle informazioni che le aziende generano da loro. Le regole CCPA si applicano a tutte le aziende a scopo di lucro che operano in California e fanno quanto segue:

- Avere un fatturato annuo lordo superiore a $ 25 milioni

- Acquistare, vendere o distribuire informazioni personali di 100.000 o più consumatori, dispositivi o famiglie della California

- Genera il 50% o più delle entrate annuali dalla vendita delle informazioni dei residenti in California

I requisiti per soddisfare la conformità CCPA nel settore includono:

- Informare i consumatori dell'intenzione di raccogliere i loro dati

- Fornire agli utenti un accesso diretto e facile alla politica sulla privacy

- Fornire ai consumatori le informazioni entro 45 giorni dalla richiesta

- Cancellare i dati personali dei consumatori in base alla loro richiesta

- Consentire ai consumatori di annullare le campagne di vendita e di marketing che raccolgono le loro informazioni personali

- Aggiorna l'informativa sulla privacy ogni anno

NIST

Il quadro volontario di sicurezza informatica del National Institute of Standards and Technology (NIST) consente alle aziende di tutte le dimensioni di comprendere, gestire e ridurre i rischi legati alla sicurezza informatica.

Ecco i requisiti per la conformità alla sicurezza IT del NIST:

- Identificare e classificare tutti i dati che devono essere salvaguardati

- Eseguire valutazioni tempestive del rischio per stabilire controlli di base

- Configurare la linea di base per controlli minimi per proteggere le informazioni

- Registrare i controlli di base in modo scritto

- Crea controlli di sicurezza su tutti i sistemi online e IT

- Monitora continuamente le prestazioni per valutarne l'efficacia

- Monitora continuamente tutti i tuoi controlli di sicurezza

AML-KYC

Un sottoinsieme dell'AML, il processo Know Your Customer (KYC), viene condotto per controllare e verificare l'identità di ogni cliente e prevenire il verificarsi di attività illegali nel software, come riciclaggio di denaro o frode. Abbiamo aiutato numerosi nostri clienti, tra cui Slice, Exchange, Asian Bank, ecc., ad aderire alla conformità KYC-AML nel settore IT. Come? Seguendo integralmente i principi fondamentali della conformità.

- Eseguire il programma di identificazione del cliente: raccogliere dati su nome, indirizzo, numero di contatto, nazionalità, data di nascita, luogo di nascita, occupazione, nome del datore di lavoro, scopo della transazione, titolare effettivo e numero di identificazione

- Due diligence del cliente su tre livelli: semplificato, base e avanzato

- Monitora continuamente le transazioni dei tuoi clienti rispetto alle soglie integrate nei tuoi profili di rischio

Leggi anche: Tecnologia Blockchain per KYC: la soluzione al processo KYC inefficiente

WCAG

Le linee guida per l'accessibilità dei contenuti Web sono un insieme di molteplici criteri di successo e linee guida in base ai quali le app e i siti Web basati sul Web sono considerati accessibili per le persone con disabilità e disabilità. Tenendo in massima considerazione i requisiti di conformità e le normative di questo settore, abbiamo creato Avatus, una piattaforma che oggi viene utilizzata da persone con bisogni speciali in tutta comodità.

- Livello A: questo è il livello base delle WCAG, che garantisce che tutte le funzionalità di accessibilità di base siano presenti.

- Livello AA: il livello AA affronta una gamma più ampia di problemi di accessibilità. Questa fase è costituita dagli elementi di Livello A insieme ad altri standard rigorosi, volti a migliorare l'accessibilità per un'ampia gamma di disabilità, compresa l'identificazione degli errori e il contrasto dei colori

- Livello AAA: il livello più esaustivo, il Livello AAA, comprende tutti i criteri dei Livelli A e AA, con requisiti aggiuntivi e più rigorosi. Pur mirando all'adesione al livello AAA, un sito Web dovrebbe essere reso altamente accessibile, qualcosa a cui le aziende non devono necessariamente aspirare.

Come gli organismi di regolamentazione si stanno avvicinando alle integrazioni tecnologiche

Fino a questa fase, abbiamo esaminato i numerosi standard di conformità e sicurezza IT a livello di settore. Ciò che resta ora è guardare come gli organismi di regolamentazione stanno affrontando le integrazioni tecnologiche nei prodotti digitali. Le due tecnologie su cui ci concentriamo qui sono AI e Blockchain.

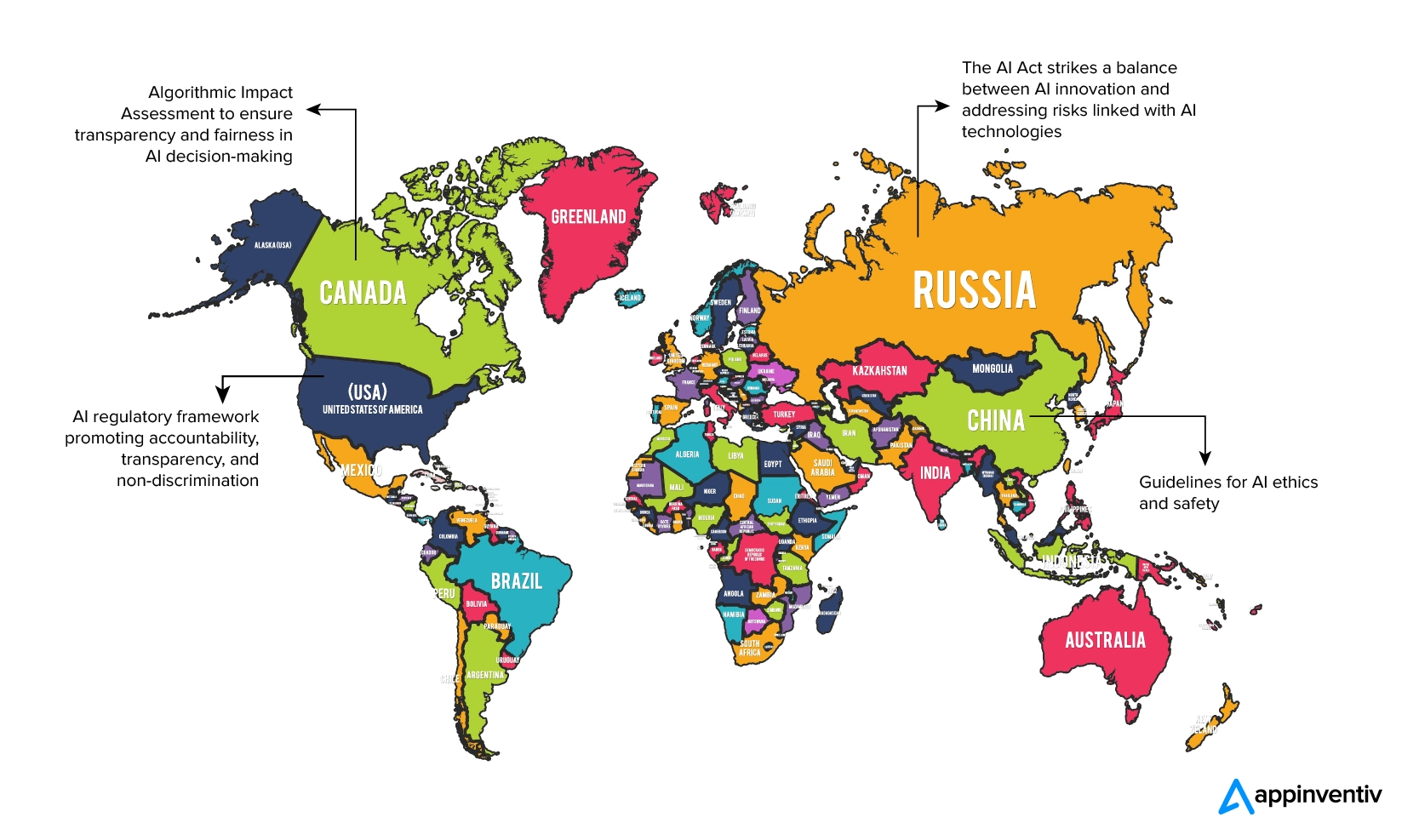

A livello globale, un tema comune tra le normative basate sull’intelligenza artificiale è l’attenzione alla responsabilità e alla trasparenza. I governi stanno sostenendo la creazione di meccanismi di responsabilità che affrontino i pregiudizi, salvaguardino la discriminazione e ritengano gli sviluppatori responsabili del modello di intelligenza artificiale che stanno costruendo.

La Blockchain ha una storia simile da condividere con i paesi che stanno ancora espandendo le proprie normative per essere in linea con le innovazioni che si verificano nello spazio decentralizzato. Ecco uno sguardo alle normative crittografiche a livello nazionale attive in tutto il mondo

Come garantire la conformità allo sviluppo del prodotto?

Dopo aver esaminato approfonditamente l'elenco delle conformità nel settore IT, in diversi settori, sono sicuro che ti starai chiedendo come iniziare il percorso di conformità. Mentre la risposta breve e pratica sarebbe trovare i partner giusti, a seconda della fase in cui ci si trova nel ciclo di vita del prodotto.

Ciò significa che, se stai creando un prodotto che sarà operativo in un settore ad alta conformità, dovresti collaborare con un fornitore di servizi di consulenza IT come noi. Non ci limitiamo a consultare le aziende sulle modalità per essere conformi, ma disponiamo anche di una competenza specifica in materia nella creazione di prodotti digitali che seguono gli standard di conformità del software negli Stati Uniti e in tutto il mondo.

D'altra parte, se ti trovi in una fase in cui il tuo prodotto è attivo ma non è conforme, avrai due opzioni: collaborare con un esperto di conformità o ancora con un'agenzia di sviluppo software come noi che ha lavorato con più aziende orientate alla conformità .

In ogni caso, speriamo che l'articolo ti fornisca tutte le informazioni di cui avrai bisogno sulle normative di conformità IT e che ora arriverai comodamente a una fase in cui saprai quale normativa è adatta a te e di cosa avresti bisogno per essere pronto ad aderire.

Pronto per essere conforme ai principali standard normativi del tuo settore? Mettiti in contatto.

Domande frequenti

D. Cos'è la conformità nell'IT?

R. La conformità nei settori, compreso quello IT, è lo stato di adesione alle politiche definite dagli organismi di regolamentazione locali e globali. Per il dominio IT, le politiche di solito ruotano attorno alla sicurezza dei dati quando sono in transito e a riposo.

D. Perché ogni azienda deve prestare attenzione alla conformità IT?

R. La conformità nel settore IT è fondamentale per proteggere la privacy di clienti, clienti, dipendenti e aziende e per aumentare la fiducia che i clienti ripongono in un'azienda. Inoltre, garantire la governance IT negli Stati Uniti può essere considerato un effetto duraturo sulla reputazione e sui ricavi aziendali

D. Come sapere a quale normativa deve attenersi la mia azienda?

R. Troverai la risposta all'adesione alle giuste normative sulla conformità IT esaminando i tuoi concorrenti o consultando un team di sviluppo di prodotti software come il nostro che ha l'esperienza di lavorare con settori ad alta conformità.