لوائح الامتثال لتكنولوجيا المعلومات للصناعات في الولايات المتحدة - ضمان امتثال عملك لتكنولوجيا المعلومات

نشرت: 2024-02-01لقد تم قبول أمن البيانات عالميًا باعتباره أحد العناصر الأساسية لنجاح الأعمال. نظرًا لتأثرها بالرقمنة والاتصال العالمي الذي وصل إلى ذروته، أصبح من الضروري للشركات الحفاظ على بياناتها وبيانات المستخدمين آمنة للغاية. ولضمان عدم فشل الشركات في هذه العملية، جاءت العديد من الهيئات التنظيمية في المقدمة من خلال امتثالها الحكيم للصناعة.

وقد بدأت عمليات الامتثال هذه، التي كانت تقتصر في السابق على القطاعات كثيفة البيانات مثل التكنولوجيا المالية والرعاية الصحية والتجارة الإلكترونية وما إلى ذلك، في الظهور ببطء في اعتماد التكنولوجيا أيضًا. وفي ضوء ذلك، أصبح الاستعداد للامتثال إلزاميًا لأي شركة تعمل مع التركيز على العروض الرقمية المدعومة بالتكنولوجيا - وهو تفويض يأتي مع الفوائد المرتبطة به وآثار التكلفة. كمرجع، يبلغ متوسط تكلفة صيانة الامتثال للمؤسسات في جميع الصناعات في جميع أنحاء العالم 5.47 مليون دولار أمريكي، في حين أن عدم الامتثال يمكن أن يكلفهم ما متوسطه 4,005,116 دولارًا أمريكيًا من خسائر الإيرادات.

في هذه المقالة، سنتعمق في مجال لوائح الامتثال لتكنولوجيا المعلومات من خلال النظر في الأسباب التي تجعل الامتثال ضروريًا، والامتثال التنظيمي على مستوى الصناعة، وفي النهاية، الآثار الجانبية لعدم تلبية معايير الامتثال.

ما سبب أهمية الامتثال في صناعة تكنولوجيا المعلومات؟

يعد الامتثال لتكنولوجيا المعلومات وأمنها ضروريين لحماية العملاء والعملاء والموظفين وخصوصية الشركات ولزيادة ثقة العملاء في الأعمال التجارية. عندما تتبع الشركات معايير عالية للخصوصية والأمن الرقمي من خلال معايير الامتثال، ينتهي الأمر بعملائها بالشعور بالأمان عند استخدام خدماتها.

حتى إذا تركت العملاء خارج الصورة، فلا يزال من الممكن النظر إلى أهمية لوائح الامتثال لتكنولوجيا المعلومات في الولايات المتحدة على أنها ذات تأثير دائم على سمعة عملك وإيراداتك. على سبيل المثال، يمكن أن تؤدي تكلفة عدم الامتثال إلى خسارة الشركات مبلغ 5,107,206 دولارًا في المتوسط، وعقوبات قانونية شديدة، وفرص عمل ضائعة مرتبطة بعدم القدرة على الشراكة مع شركة تعمل في منطقة جغرافية شديدة الالتزام.

مع انتشار الامتثال واللوائح الصناعية في الفضاء الرقمي، لماذا لا تزال الشركات تكافح من أجل الالتزام بها؟ فيما يلي بعض الأسباب التي حددناها بعد أن كنا جزءًا من الرحلة الرقمية لأكثر من 300 شركة.

- BYOD: إن السماح للموظفين باستخدام أجهزتهم للعمل يوفر مبلغًا كبيرًا من المال. ولكن في غياب سياسة BYOD المناسبة، تفقد الشركات أيضًا التركيز اللازم لتبقى متوافقة.

- إدارة بائعي الطرف الثالث: يعد البائعون في غاية الأهمية عندما يتعلق الأمر بمساعدة الشركات على العمل. ومع ذلك، من خلال نقل البيانات إلى مورد خارجي، فإنك تعرض نفسك لنقاط الضعف وانتهاكات البيانات.

- تحديثات البرامج: يتم تحديث مساحة التكنولوجيا الحديثة باستمرار. ولمواكبتها، تقوم شركات البرمجيات بإصدار تحديثات جديدة بشكل متكرر. ومع ذلك، فإن ضيق الوقت يمنع الشركات من تحديث برامجها في الوقت الفعلي، مما يؤدي إلى عدم القدرة على البقاء آمنًا ومحدثًا للامتثال.

- إنترنت الأشياء: إنترنت الأشياء يربط الأجهزة الذكية. لكن الأمان في شبكات إنترنت الأشياء لا يزال دون المستوى، لذلك تحتاج إلى التأكد من اختبار الأجهزة بشكل متكرر للتأكد من عدم وجود انتهاكات أو أن الأجهزة متصلة بشبكة لا يمكنها الوصول إلى البيانات الحساسة.

الآن بعد أن بحثنا في أسباب أهمية الالتزام بمعايير الامتثال للصناعة، دعنا ننتقل إلى اللوائح الخاصة بالصناعة والطرق التي يمكنك من خلالها ضمان توافق منتجك/شركتك معها.

قائمة الصناعة الحكيمة لمتطلبات الامتثال لتكنولوجيا المعلومات

على الرغم من اختلاف كل صناعة عن الأخرى، فإن جوهر الامتثال التنظيمي لتكنولوجيا المعلومات عبر جميع القطاعات المختلفة هو نفسه تقريبًا - حماية بيانات المستخدمين ومعلومات الأعمال من الأطراف الضارة.

الرعاىة الصحية

في حين أن هناك العديد من الامتثال لتكنولوجيا المعلومات في مجال الرعاية الصحية على نطاق عالمي، فإن HIPAA وHITECH هما من أهم الالتزامات التي تتبعها الشركات عمومًا في هذا المجال. في Appinventiv، نتبع كلا الامتثالين إلى جانب الالتزامات الأخرى في جهود تطوير منتجات البرمجيات لدينا. حصيلة؟ كان عملاؤنا - LIVIA وDiabetic U وShoona جاهزين للامتثال في اليوم الذي غادروا فيه مصنعنا.

HIPAA

يسلط قانون قابلية نقل التأمين الصحي والمساءلة (HIPAA) الضوء على استخدام المعلومات الصحية والكشف عنها لدعم خصوصية المرضى. تم تصميم قاعدة الامتثال لأمن تكنولوجيا المعلومات الخاصة بالرعاية الصحية لضمان حماية المعلومات الصحية للأفراد مع تمكين تدفق المعلومات اللازمة لتعزيز الرعاية الصحية عالية الجودة.

للتوافق مع الامتثال لقانون HIPAA في قطاع الرعاية الصحية، يجب على جميع الكيانات:

- تأكد من أن سلامة وسرية وتوافر المعلومات الصحية الإلكترونية المحمية (e-PHI) متوافقة مع HIPAA.

- تحديد والحماية من التهديدات المتوقعة لأمن المعلومات

- الحماية من الاستخدام غير المسموح به أو الكشف عن البيانات التي لا يسمح بها الامتثال

هايتك

الامتثال التالي لتكنولوجيا المعلومات في مجال الرعاية الصحية هو قانون تكنولوجيا المعلومات الصحية للصحة الاقتصادية والسريرية (HITECH). وقد تم إنشاء هذه الشبكة لتعزيز الاستخدام الهادف واعتماد المعلومات والتكنولوجيا الصحية. وينظر في المخاوف الأمنية والخصوصية المرتبطة بالنقل الإلكتروني للمعلومات الصحية.

للامتثال لامتثال HITECH في صناعة الرعاية الصحية، يجب على المنظمات:

- حماية المعلومات الصحية الشخصية الإلكترونية للمرضى

- توليد كافة الوصفات الطبية إلكترونيا

- تنفيذ نظام دعم القرار السريري

- استخدم إدخال أوامر المزود المحوسب (CPOE) لطلبات المختبر والأدوية والتصوير التشخيصي

- توفير إمكانية وصول المريض إلى الملفات الإلكترونية في الوقت المناسب

- المشاركة في تبادل المعلومات الصحية

- كن جزءًا من تقارير الصحة العامة

- قم بإخطار جميع الأفراد المتضررين خلال 60 يومًا من اكتشاف انتهاك المعلومات الصحية المحمية غير الآمنة

تعليم

تعمل المؤسسات التعليمية مع معلومات حساسة للموظفين والطلاب، وبيانات بحثية، ومعلومات من الهيئات الحكومية. لحماية مجموعة البيانات هذه، تحتاج المؤسسات إلى الحفاظ على الالتزام بامتثال FERPA.

يعد قانون الخصوصية والحقوق التعليمية للأسرة (FERPA) قانونًا اتحاديًا لإدارة تكنولوجيا المعلومات في الولايات المتحدة والذي يحمي بيانات وخصوصية السجلات التعليمية للطلاب. فهو يمنحهم وأولياء الأمور السيطرة على سجلات التعليم ويقيد المؤسسات التعليمية من الكشف عن معلومات التعريف الشخصية في سجلات التعليم.

فيما يلي أهم متطلبات تنظيم الامتثال لقانون FERPA لتكنولوجيا المعلومات:

- إجراء تدريب إلزامي على FERPA للمسؤولين أو المعلمين أو مسؤولي المدرسة الآخرين

- تذكير الطلاب بحقوقهم سنويا

- منح الموافقة التي تسمح لأولياء الأمور أو الطلاب المؤهلين بعرض السجلات في أي وقت

- حماية بيانات التعريف الشخصية للطلاب

التكنولوجيا المالية والخدمات المصرفية

كونها واحدة من أكثر الصناعات المستهدفة بين المتسللين، فإن مجال البرمجيات المالية يدعو إلى قيود أكثر صرامة من الامتثال التنظيمي مقارنة بما يتم فرضه على الصناعات الأخرى. فيما يلي قائمة بالامتثال في الصناعة المالية التي يجب أن تتبعها الشركات في هذا القطاع.

PCI DSS

يعد معيار أمان بيانات صناعة بطاقات الدفع (PCI DSS) عبارة عن مجموعة من معايير الأمان المصممة لضمان أن كل شركة تقبل معلومات بطاقة المستخدمين وتعالجها وتخزنها وتنقلها يجب أن تحافظ على بيئة آمنة. إن مطوري التكنولوجيا المالية لدينا على دراية جيدة بالتفاصيل الجوهرية للامتثال - وهي خبرة تنعكس في مشروع USA MedPremium الذي حقق الامتثال لـ PCI DSS في يوم نشره.

إليك ما يستلزمه الامتثال لتكنولوجيا المعلومات للمؤسسات المالية:

- يتطلب الامتثال لـ PCI تثبيت وصيانة تكوين جدار الحماية الذي من شأنه حماية معلومات حاملي البطاقات

- لا تستخدم الإعدادات الافتراضية التي يوفرها البائع لكلمات مرور النظام

- حماية البيانات المخزنة محليا

- تشفير نقل بيانات حامل البطاقة عبر جميع الشبكات العامة المفتوحة

- استخدام برامج مكافحة الفيروسات وترقيتها بشكل روتيني

- بناء وصيانة التطبيقات والأنظمة الآمنة

- تقييد الوصول إلى بيانات حامل البطاقة من خلال ما تحتاج الشركات إلى معرفته بشكل صارم

- تتبع وفحص كل وصول إلى بيانات حامل البطاقة وموارد الشبكة

- اختبار العمليات وأنظمة الأمن بانتظام

- الحفاظ على سياسة تركز على أمن المعلومات

GLBA

ينطبق قانون Gramm-Leach-Bliley (GLBA) على كل مؤسسة مالية تقدم استشارات مالية أو استثمارية أو تأمينًا أو قروضًا لعملائها. يفرض هذا الالتزام في صناعة التأمين على المؤسسات الكشف عن كيفية حماية معلومات العملاء وما هي سياسات مشاركة المعلومات التي وضعتها.

فيما يلي القواعد التي يجب اتباعها من خلال امتثال GLBA لتكنولوجيا المعلومات للمؤسسات المالية:

- الخصوصية المالية: تسلط قاعدة الخصوصية المالية الضوء على كيفية جمع المؤسسات المالية للمعلومات المالية الخاصة وتوزيعها. يجب عليهم أن يقدموا للعملاء خيار إلغاء الاشتراك في سياسة مشاركة المعلومات سنويًا.

- الحماية: تحدد القواعد المستندة إلى الحماية كيفية استخدام المؤسسات للتدابير الأمنية لحماية بيانات عملائها من التهديدات السيبرانية. تتكون هذه التدابير من استخدام البرامج المناسبة، وتدريب الموظفين، واختبار البرامج بحثًا عن نقاط الضعف.

- الذريعة: جزء الذريعة من الامتثال في صناعة التمويل يحد من قدرة الشركات على جمع المعلومات تحت الذرائع.

قانون ساربانيس-أوكسلي

يعد قانون Sarbanes-Oxley (SOX) بمثابة التزام إلزامي آخر في المجال المالي للصناعة المصرفية. ويدعو إلى الكشف الشفاف والكامل عن البيانات المالية للشركة. يجب على كل شركة مساهمة عامة أو شركة تطلق طرحها العام الأولي أن تستوفي هذا المعيار. ويلزم المعيار الشركات بالكشف عن معلومات مالية دقيقة وكاملة حتى يتمكن أصحاب المصلحة من اتخاذ قرارات استثمارية مستنيرة.

فيما يلي متطلبات الامتثال واللوائح الخاصة بصناعة التكنولوجيا المالية الشهيرة في الولايات المتحدة

- تقديم البيانات المالية التي تم تدقيقها من قبل طرف ثالث إلى هيئة الأوراق المالية والبورصات

- الإبلاغ عن التغييرات المادية للجمهور

- تصميم وتنفيذ واختبار الضوابط الداخلية

- قم بإعداد بيان سنوي عن الضوابط الداخلية ونطاقها، موقع من قبل الإدارة ومدقق من قبل مدقق خارجي

في حين أن PCI DSS وGLBA وSOX تشكل ثلاثة من أهم امتثالات التكنولوجيا المالية في الولايات المتحدة، فإن بعض اللوائح الأخرى التي يجب على الشركات أن تحذر منها تشمل Dodd-Frank وEFTA واللائحة E وCFPB وSOC 2 وECOA.

تصنيع

مثل الصناعات الأخرى، تتحمل شركات التصنيع أيضًا مسؤولية حماية بيانات الموظفين والعملاء والبيانات التنظيمية والحكومية. فيما يلي الالتزامات المختلفة التي يجب عليهم الالتزام بها.

NERC CIP

تم تصميم امتثال شركة North American Electric Reliability Corporation Critical Infrastructure Protection (NERC CIP) في الصناعة التحويلية لحماية سلامة جميع البنية التحتية للمرافق في جميع أنحاء أمريكا الشمالية. يجب على كل مالك ومشغل ومستخدم لنظام الطاقة السائبة الالتزام بمعايير الموثوقية المعتمدة من NERC.

تتضمن المتطلبات الأساسية للوفاء بامتثال NERC CIP في الصناعة التحويلية ما يلي:

- تحديد وتصنيف جميع الأصول

- تخصيص مسؤول للشؤون الأمنية

- بناء وإدارة سياسات حماية الأصول

- تقديم التدريب على الوعي الأمني للموظفين

- إجراء فحوصات شاملة لخلفية الموظف

- بناء ضوابط إدارة الوصول على أساس الحاجة

- تطوير محيطات الأمان الإلكترونية - المادية أو الافتراضية

- إدارة جميع نقاط الوصول البعيدة الآمنة

- إنشاء ومتابعة خطط ومحيطات الأمن المادي

- الحفاظ على ضوابط أمان النظام من خلال إدارة المنافذ والخدمات وإدارة التصحيح وتسجيل الأحداث الأمنية ومنع البرامج الضارة وإدارة الحسابات المشتركة وإدارة بيانات الاعتماد

- قم بإنشاء إستراتيجية للاستجابة لحوادث الأمن السيبراني والتي تتضمن أيضًا استمرارية العمليات وخطط الاسترداد والنسخ الاحتياطي والاستعادة

- الحفاظ على إدارة الثغرات الأمنية والتغيير الذي يشمل إدارة الأصول السيبرانية العابرة

- حماية معلومات النظام السيبراني BES من خلال تصنيف وحماية المعلومات والتخلص من الوسائط

- بناء اتصالات مركز التحكم الآمن

- وضع سياسات أمن سلسلة التوريد موضع التنفيذ

ايتار

تنظر لوائح التجارة الدولية في الأسلحة (ITAR) في تطوير وتصدير واستيراد جميع المواد الدفاعية، وتأثيث جميع خدمات الدفاع، والسمسرة في المواد الدفاعية. هدفها الأساسي هو منع العناصر والبيانات المتعلقة بالدفاع من الوقوع في الأيدي الخطأ.

متطلبات الامتثال لـ ITAR في الصناعة هي كما يلي:

- سجل لدى وزارة الخارجية

- دمج برنامج امتثال موثق لـ ITAR والذي يتضمن تتبع ومراجعة جميع البيانات الفنية

- اتخاذ خطوات لحماية البيانات الخاصة بالعناصر المدرجة في قائمة الذخائر الأمريكية

أذن

تنظم لوائح إدارة التصدير (EAR) تصدير وإعادة تصدير ونقل العناصر العسكرية الأقل حساسية، والمواد التجارية التي لها تطبيقات عسكرية، والمواد التجارية البحتة دون استخدام عسكري واضح.

إليك ما يشتمل عليه أمان معلومات الامتثال لـ EAR:

- قم بتصنيف العنصر الخاص بك باستخدام قائمة التحكم التجاري

- وضع معايير مكتوبة للامتثال للتصدير

- تطوير تقييم مستمر لمخاطر برنامج التصدير

- إنشاء دليل السياسات والإجراءات

- توفير التدريب والتوعية المستمرة على الامتثال

- إجراء فحص مستمر للمقاولين والعملاء والمنتجات والمعاملات

- الالتزام بالمتطلبات التنظيمية لحفظ السجلات

- مراقبة الامتثال والتدقيق

- إنشاء برنامج داخلي للتعامل مع مشكلات الامتثال

- استكمال الإجراءات التصحيحية المناسبة ردا على انتهاكات التصدير

الامتثال الإضافي الذي تتبعه جميع الصناعات

في حين أن تلك المذكورة أعلاه عبارة عن قوائم صناعية لمعايير الامتثال لتكنولوجيا المعلومات، إلا أن هناك بعض اللوائح التكميلية التي تتبعها الشركات بالإضافة إلى هذه اللوائح. دعونا ننظر إليهم أيضا.

اللائحة العامة لحماية البيانات

تعد اللائحة العامة لحماية البيانات (GDPR) أصعب قانون للخصوصية والأمن في العالم. تم وضع اللائحة حيز التنفيذ في عام 2018 لحماية خصوصية وأمن المواطنين في الاتحاد الأوروبي. ينطبق القانون العام لحماية البيانات (GDPR) على أي منظمة تقوم بمعالجة البيانات الشخصية أو توفير السلع والخدمات لمواطني الاتحاد الأوروبي أو المقيمين فيه.

عندما كنا نعمل على Slice، في اللحظة التي سمعنا فيها الفكرة، علمنا أنه يتعين علينا إعدادها للائحة العامة لحماية البيانات - وهو الأمر الذي حققناه من خلال اتباع متطلبات القانون العام لحماية البيانات (GDPR).

إليك ما يتضمنه الامتثال التنظيمي لتكنولوجيا المعلومات في القانون العام لحماية البيانات (GDPR):

- إجراء تدقيق المعلومات حول البيانات الشخصية للاتحاد الأوروبي

- أخبر العملاء عن سبب استخدامك لبياناتهم ومعالجتها

- قم بتقييم أنشطة معالجة البيانات وحماية أفضل للبيانات باستخدام استراتيجيات مثل الضمانات التنظيمية والتشفير الشامل

- بناء اتفاقيات معالجة البيانات مع البائعين

- تعيين مسؤول حماية البيانات (إذا لزم الأمر)

- تخصيص ممثل في منطقة الاتحاد الأوروبي

- تعرف على ما يجب فعله في حالة اختراق البيانات

- الامتثال لجميع قوانين النقل اللازمة عبر الحدود

قانون خصوصية المستهلك في كاليفورنيا

يمنح قانون خصوصية المستهلك في كاليفورنيا (CCPA) للمستفيدين في كاليفورنيا التحكم في المعلومات التي تولدها الشركات منهم. تنطبق قواعد CCPA على كل شركة ربحية تعمل في كاليفورنيا وتقوم بما يلي:

- أن يكون إجمالي الدخل السنوي أكثر من 25 مليون دولار

- شراء أو بيع أو توزيع المعلومات الشخصية لـ 100000 أو أكثر من المستهلكين أو الأجهزة أو الأسر في كاليفورنيا

- يمكنك تحقيق 50% أو أكثر من إيراداتهم السنوية من بيع معلومات المقيمين في كاليفورنيا

تتضمن متطلبات تلبية امتثال CCPA في الصناعة ما يلي:

- إبلاغ المستهلكين بنية جمع بياناتهم

- تزويد المستخدمين بإمكانية الوصول المباشر والسهل إلى سياسة الخصوصية

- تزويد المستهلكين بمعلوماتهم خلال 45 يومًا من الطلب

- حذف البيانات الشخصية للمستهلكين بناءً على طلبهم

- السماح للمستهلكين بإلغاء حملات المبيعات والتسويق التي تجمع معلوماتهم الشخصية

- تحديث سياسة الخصوصية كل عام

نيست

يعمل الإطار التطوعي، إطار الأمن السيبراني التابع للمعهد الوطني للمعايير والتكنولوجيا (NIST)، على تمكين الشركات بجميع أحجامها من فهم مخاطر الأمن السيبراني والتعامل معها وخفضها.

فيما يلي متطلبات الامتثال لأمن تكنولوجيا المعلومات NIST:

- تحديد وتصنيف جميع البيانات التي يجب حمايتها

- إجراء تقييمات المخاطر في الوقت المناسب لوضع الضوابط الأساسية

- قم بإعداد خط الأساس للحد الأدنى من الضوابط لحماية المعلومات

- تسجيل الضوابط الأساسية بطريقة مكتوبة

- بناء ضوابط أمنية حول جميع أنظمة الإنترنت وتكنولوجيا المعلومات

- تتبع الأداء بشكل مستمر لقياس الفعالية

- مراقبة جميع الضوابط الأمنية الخاصة بك بشكل مستمر

مكافحة غسل الأموال-اعرف عميلك

يتم إجراء مجموعة فرعية من مكافحة غسل الأموال، وهي عملية اعرف عميلك (KYC)، للتحقق من هوية كل عميل والتحقق منها ومنع حدوث أنشطة غير قانونية في البرنامج، مثل غسيل الأموال أو الاحتيال. لقد ساعدنا عددًا من عملائنا بما في ذلك Slice وExchange وAsian Bank وما إلى ذلك على الالتزام بامتثال KYC-AML في صناعة تكنولوجيا المعلومات. كيف؟ من خلال اتباع أساسيات الامتثال في مجملها.

- تنفيذ برنامج تحديد هوية العميل - جمع البيانات حول الاسم والعنوان ورقم الاتصال والجنسية وتاريخ الميلاد ومكان الميلاد والمهنة واسم صاحب العمل والغرض من المعاملة والمالك المستفيد ورقم التعريف

- العناية الواجبة تجاه العملاء عبر ثلاثة مستويات – المبسطة والأساسية والمحسنة

- قم بمراقبة معاملات عملائك باستمرار مقابل الحدود المضمنة في ملفات تعريف المخاطر الخاصة بك

اقرأ أيضًا: تقنية Blockchain لـ KYC: الحل لعملية KYC غير الفعالة

WCAG

إرشادات إمكانية الوصول إلى محتوى الويب هي مجموعة من معايير النجاح المتعددة والإرشادات التي من خلالها تعتبر التطبيقات ومواقع الويب المستندة إلى الويب في متناول الأشخاص ذوي الإعاقة والإعاقات. مع مراعاة متطلبات الامتثال واللوائح التنظيمية لهذه الصناعة، قمنا ببناء Avatus - وهي منصة يستخدمها اليوم الأشخاص ذوو الاحتياجات الخاصة بكل راحة.

- المستوى أ: هذا هو المستوى الأساسي لـ WCAG، والذي يضمن وجود جميع وظائف إمكانية الوصول الأساسية.

- المستوى AA: يعالج المستوى AA نطاقًا أكبر من مشكلات إمكانية الوصول. تتكون هذه المرحلة من عناصر المستوى A إلى جانب معايير صارمة أخرى، تهدف إلى تحسين إمكانية الوصول لمجموعة واسعة من الإعاقات، بما في ذلك تحديد الأخطاء وتباين الألوان

- المستوى AAA: المستوى الأكثر شمولاً، المستوى AAA يتكون من جميع المعايير من المستويين A وAA، مع متطلبات إضافية أكثر صرامة. أثناء استهداف الالتزام بالمستوى AAA، يجب أن يكون موقع الويب متاحًا بشكل كبير، وهو أمر لا تحتاج الشركات بالضرورة إلى استهدافه.

كيف تقترب الهيئات التنظيمية من التكامل التكنولوجي

حتى هذه المرحلة، قمنا بدراسة العديد من معايير الامتثال والأمان لتكنولوجيا المعلومات على مستوى الصناعة. وما تبقى الآن هو النظر في كيفية تعامل الهيئات التنظيمية مع التكامل التكنولوجي في المنتجات الرقمية. التقنيتان اللتان نركز عليهما هنا هما الذكاء الاصطناعي وBlockchain.

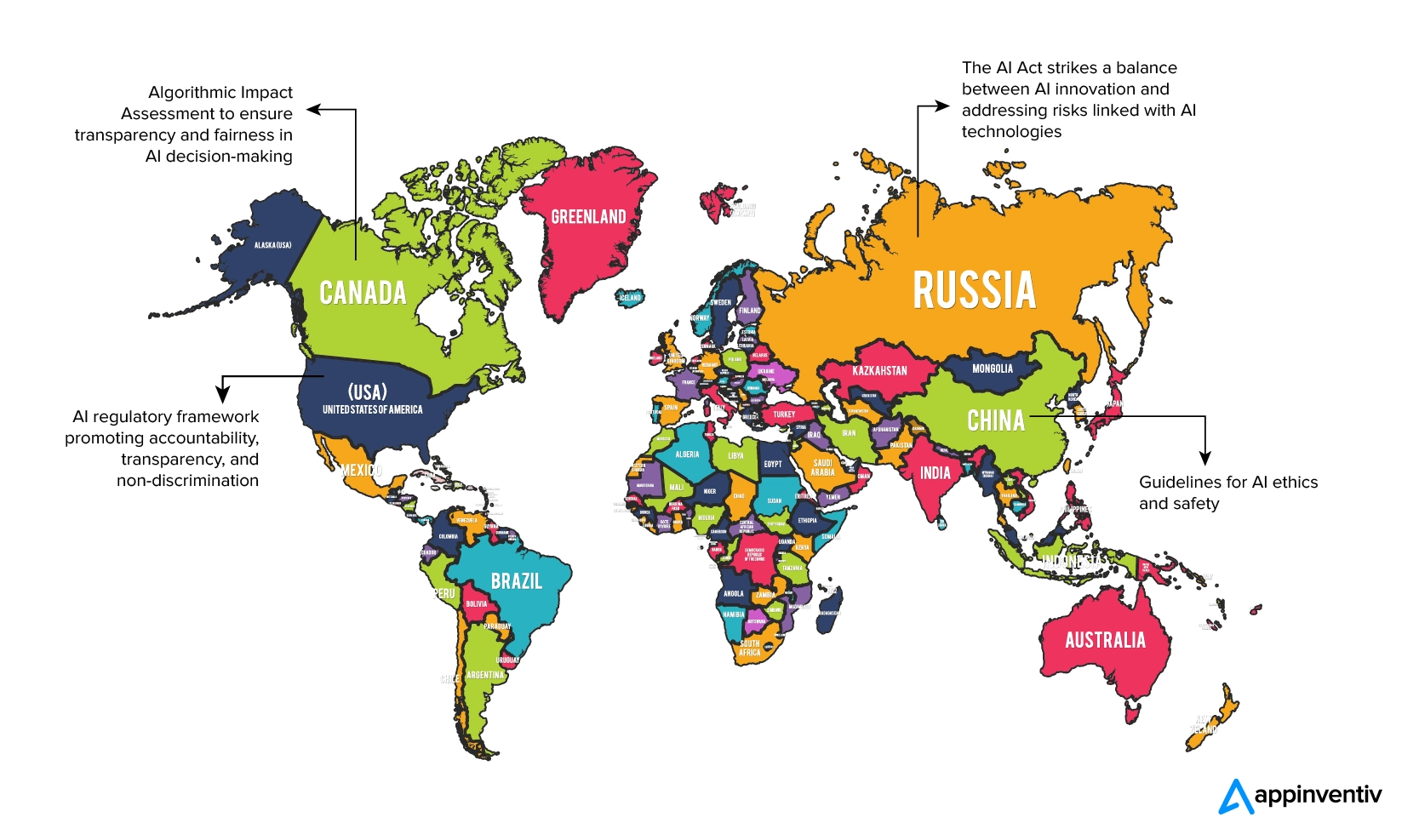

على الصعيد العالمي، هناك موضوع مشترك بين الأنظمة القائمة على الذكاء الاصطناعي وهو التركيز على المساءلة والشفافية. وتدعو الحكومات إلى بناء آليات المساءلة التي تعالج التحيزات، وتحمي التمييز، وتحمل المطورين المسؤولية عن نموذج الذكاء الاصطناعي الذي يقومون ببنائه.

لدى Blockchain قصة مماثلة لمشاركتها مع البلدان التي لا تزال تعمل على توسيع لوائحها لتتوافق مع الابتكارات التي تحدث في الفضاء اللامركزي. فيما يلي نظرة على لوائح التشفير المعمول بها في الدولة والنشطة في جميع أنحاء العالم

كيفية ضمان الامتثال والجاهزية في تطوير المنتجات؟

بعد أن بحثت على نطاق واسع في قائمة الامتثال في صناعة تكنولوجيا المعلومات، عبر مختلف القطاعات، أنا متأكد من أنك تتساءل عن كيفية البدء في رحلة الاستعداد للامتثال. في حين أن الإجابة المختصرة والعملية هي العثور على الشركاء المناسبين، اعتمادًا على المرحلة التي تمر بها في دورة حياة المنتج.

بمعنى، إذا كنت تقوم ببناء منتج يمكن تشغيله في صناعة شديدة الامتثال، فيجب عليك الشراكة مع مزود خدمات استشارات تكنولوجيا المعلومات مثلنا. نحن لا نقوم فقط باستشارة الشركات حول طرق الامتثال ولكن لدينا أيضًا خبرة متخصصة في الموضوع في إنشاء منتجات رقمية تتبع معايير امتثال البرامج في الولايات المتحدة وفي جميع أنحاء العالم.

من ناحية أخرى، إذا كنت في مرحلة حيث يكون منتجك نشطًا ولكنه غير متوافق، فسيكون لديك خياران - إما الشراكة مع خبير امتثال أو مرة أخرى وكالة تطوير برمجيات مثلنا عملت مع العديد من الشركات الموجهة نحو الامتثال .

وفي كلتا الحالتين، نأمل أن توفر لك المقالة جميع المعلومات التي قد تحتاجها حول لوائح الامتثال لتكنولوجيا المعلومات، وسوف تصل الآن بشكل مريح إلى مرحلة تعرف فيها اللوائح المناسبة لك وما الذي ستحتاج إليه لتكون جاهزًا للالتزام.

هل أنت مستعد للامتثال لأعلى المعايير التنظيمية في مجال عملك؟ ابقى على تواصل.

الأسئلة الشائعة

س: ما هو الامتثال في مجال تكنولوجيا المعلومات؟

ج: إن الامتثال في الصناعات بما في ذلك تكنولوجيا المعلومات هو حالة الالتزام بالسياسات التي تضعها الهيئات التنظيمية المحلية والعالمية. بالنسبة لمجال تكنولوجيا المعلومات، تدور السياسات عادةً حول أمان البيانات أثناء النقل وأثناء الراحة.

س: لماذا يتعين على كل شركة الاهتمام بالامتثال لتكنولوجيا المعلومات؟

ج: يعد الامتثال في صناعة تكنولوجيا المعلومات أمرًا بالغ الأهمية لحماية خصوصية العملاء والعملاء والموظفين والشركات ولزيادة ثقة العملاء في الأعمال التجارية. علاوة على ذلك، يمكن النظر إلى ضمان حوكمة تكنولوجيا المعلومات في الولايات المتحدة على أنه له تأثير دائم على سمعة عملك وإيراداتك

س: كيف أعرف ما هي اللوائح التي يجب على شركتي الالتزام بها؟

ج. ستجد الإجابة على الالتزام بلوائح الامتثال الصحيحة لتكنولوجيا المعلومات من خلال النظر إلى منافسيك أو التشاور مع فريق تطوير منتجات البرمجيات مثل فريقنا الذي يتمتع بخبرة العمل مع الصناعات التي تتطلب الامتثال بشكل كبير.