ما هي برامج الفدية وكيف تتعامل معها؟

نشرت: 2020-04-23تحديث أبريل 2020: في ضوء تفشي COVD-19 ، شهدنا ارتفاعًا كبيرًا في عدد الهجمات الإلكترونية التي حدثت.

ارتفعت عمليات تسجيل مواقع الويب وحملات البريد الإلكتروني المتعلقة بالوباء ، مما يعني أن المجرمين يستغلون تفشي المرض لضرب المستخدمين المطمئنين.

وظيفة ذات صلة: عمليات الاحتيال المتعلقة بفيروس كورونا: سؤال وجواب مع مدير Impact لخدمات الأمن في معهد ماساتشوستس للتكنولوجيا

هناك قصص ناشئة عن عمليات احتيال خسرت الأمريكيين 13.4 مليون دولار بسبب الاحتيال ، وادعاءات Google بأنهم يحظرون 240 مليون رسالة غير مرغوب فيها يوميًا تتعلق بالفيروس.

كتبنا مدونة مؤخرًا توضح أحد الأمثلة على كيفية خداع مجرمي الإنترنت للمستخدمين لتسليم بيانات الاعتماد الشخصية والمعلومات السرية.

كما قد تتخيل ، فإن الولايات المتحدة هي الموقع الأول لهذه الأنواع من الهجمات ، ولا توجد علامات على التباطؤ في الوقت الحالي.

بسبب هذه التهديدات الناشئة ، من المهم أكثر من أي وقت مضى أن يكون لدى الشركات فهم واضح لأنواع الهجمات التي قد تواجهها في الأشهر المقبلة وما بعدها.

ما هي برامج الفدية؟

تعد مواكبة التطورات في الجرائم الإلكترونية مهمة شاقة لمتخصصي أمن الشبكات.

إذا كنت لا تزال غير متأكد من ماهية برامج الفدية ، فستحتاج إلى التعجيل بهذا التهديد بسرعة.

باستخدام التكتيكات الحديثة والبرامج الضارة المعقدة ، يستهدف مجرمو الإنترنت الأفراد والشركات باستخدام برامج الفدية ويمكن أن يدمروا الشبكات والشركات.

تستخدم برامج الفدية التشفير أو ضوابط وصول عالية لمنع المستخدمين من الوصول إلى محطات العمل أو الخدمات السحابية الخاصة بهم.

إذا نجح الهجوم ، فسيتعين على الضحية أن تدفع للممثل الضار قبل أن يتمكن من استعادة الوصول إلى نظامه.

تأتي الهجمات بأشكال عديدة ، لكنها عادة ما تكون نقرة خاطئة من مستخدم على رابط مصاب يمنح المتسللين الوصول.

معلومات رسومية ذات صلة: أهم 13 إحصائية تصيد يجب أن تعرفها الشركات الصغيرة والمتوسطة

الأنواع المختلفة لهجمات برامج الفدية

تستمر البرامج والتكتيكات التي يستخدمها مجرمو الإنترنت في التطور مع التكنولوجيا.

يؤدي ظهور الخدمات السحابية والوصول إلى أدوات التشفير المتطورة إلى تمكين الجهات السيئة من تحسين مهاراتها وتهديد حتى أكثر الشبكات أمانًا.

تعتمد الأساليب السابقة على استخدام عناصر التحكم في الوصول لتعديل كلمات المرور باستخدام البرامج الضارة للخزانة ، مما يمنع المستخدمين من الوصول إلى أنظمتهم.

نجح هذا الأمر بشكل جيد ، لكن خيارات استرداد الحساب الأفضل من موفري البرامج والخدمات ساعدت المستخدمين على التغلب على هذه الأنواع من الهجمات.

أحدث أنواع الهجمات هي برامج الفدية المشفرة.

يقوم هذا بتشفير الملفات الموجودة على نظام المستخدم ، مما يجبرهم على الدفع للمتسللين بعملة التشفير أو بطاقات الائتمان لفك تشفير الملفات.

لا تزال كلتا الطريقتين تعتمدان على الوصول إلى النظام ، لذا فإن ضمان حماية شبكاتك أمر بالغ الأهمية.

المنشورات ذات الصلة: لماذا يعتبر موفر خدمة الأمان المُدار (MSSP) جيدًا لعملك

7 نصائح ومحاذير بخصوص برامج الفدية

هناك الكثير الذي يمكنك القيام به للحماية من هجمات برامج الفدية الضارة.

يُعد النهج الاستباقي لأمان الشبكة والجهاز أمرًا أساسيًا ، ولكن يمكنك أيضًا تحسين دفاعات نظامك لمساعدتك على التعافي في حالة نجاح الهجوم.

1. لا تدفع الفدية

إذا نجح الهجوم ، فلا تدفع الفدية المطلوبة.

في حين أن هذه قد تكون أسرع طريقة لاستعادة الوصول ، إلا أنها قد تجعلك هدفًا منتظمًا.

كما أنه سيشجع المهاجمين ، مما يؤدي بهم إلى الاستمرار في استخدام نفس التكتيك على الشركات الأخرى وإعادة استثمار الأموال التي جنوها منك في مضربهم.

من خلال عدم دفع الفدية ، فإنك تقلل من فعالية المسعى الإجرامي.

علاوة على ذلك ، ليس هناك ما يضمن أن دفع الفدية سيحل مشكلتك بالفعل.

واحد فقط من كل خمسة ضحايا يدفعون فدية يحصلون على معلوماتهم.

2. استعادة أنظمتك من النسخ الاحتياطية

يجب أن يكون لديك سياسة نسخ احتياطي منتظمة تسمح لك بالتخفيف من هجمات برامج الفدية.

حتى عندما ينجح الهجوم ، فإن إعادة العمل لبضعة أيام أو أسبوع أمر مرغوب فيه أكثر من الخضوع للابتزاز.

كلما كانت إستراتيجية النسخ الاحتياطي أفضل ، كلما تمكنت من الرد بفعالية على أي هجوم.

3. الاحتفاظ بالمعلومات الشخصية بعيدًا عن رسائل البريد الإلكتروني

يستخدم المتسللون تقنيات الهندسة الاجتماعية للوصول إلى الشبكة.

تساعدهم أي معلومات شخصية واردة في رسائل البريد الإلكتروني أو الاتصالات على شن هجوم يزيد احتمال نجاحه.

إن ضمان الحفاظ على حماية المعلومات الشخصية أثناء سير العمل اليومي سيقلل من قدرتها على إنشاء بريد إلكتروني للتصيد يبدو وكأنه جاء من مصدر شرعي.

كان متوسط تكلفة هجوم برامج الفدية 133000 دولار

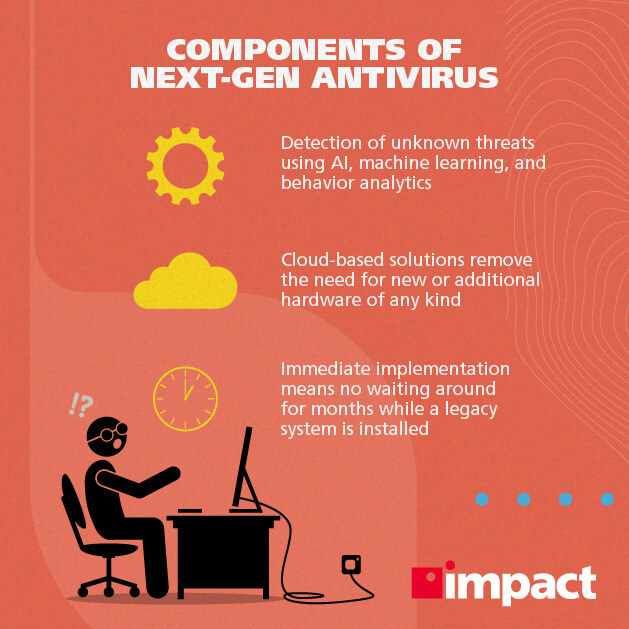

4. انشر برامج مكافحة الفيروسات والجدران النارية على شبكتك وأجهزتك

يجب أن يكون لدى كل شركة سياسة أمان شبكة تستخدم أحدث تقنيات الكشف عن التهديدات لدرء أي هجوم.

تشمل تعريفات جدار الحماية المواقع والبرامج التي يستخدمها مجرمو الإنترنت بشكل منتظم للهجمات.

إذا حاول أي شخص الوصول إلى هذه المواقع من داخل شبكتك ، فسيقوم النظام بحظر المحاولة وتنبيه محترفي أمان الشبكة أو شريك تكنولوجيا المعلومات لديك.

5. استثمر في مسح المحتوى وحلول التصفية لخوادم البريد الإلكتروني

البريد الإلكتروني هو قناة الاتصال المهيمنة بين الموظفين والشركات.

نظرًا لأن رسائل البريد الإلكتروني يمكن أن تنشأ من أي مكان ، فإن التأكد من فحص المحتوى وتصفية رسائل البريد الإلكتروني الضارة قبل وصولها إلى البريد الوارد سيؤدي إلى تحسين أمانك.

ستعمل حلول تصفية المحتوى على وضع علامة على رسائل البريد الإلكتروني المشبوهة وتعطيل أي روابط تحتوي عليها.

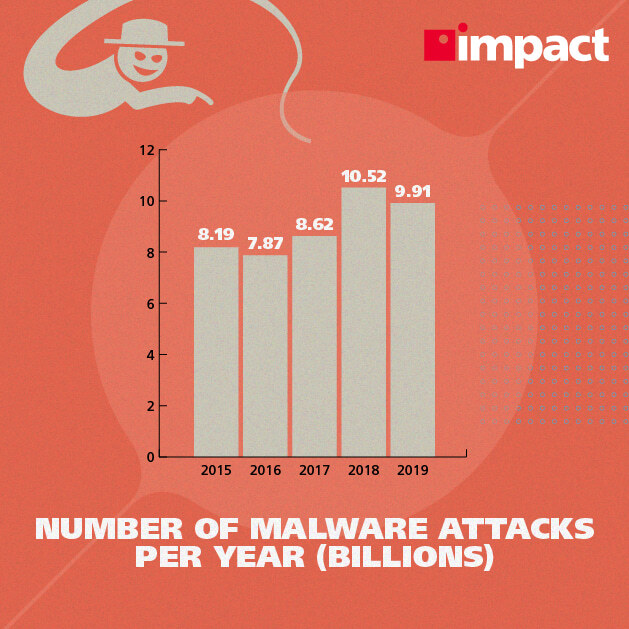

زادت هجمات برامج الفدية بنسبة 97٪ في العامين الماضيين.

6. الحفاظ على سياسات الترقيع الأمني

تأكد من تطبيق تصحيحات الأمان المطلوبة بانتظام على جميع الخوادم ومحطات العمل والطابعات ومعدات الشبكة الأخرى.

يبحث المتسللون باستمرار عن عمليات استغلال الثغرات في الأنظمة الحالية ويضربونها بمجرد العثور على أي ثغرة أمنية في النظام.

من خلال الحفاظ على سياسة تصحيح الأمان عند توفر الإصلاحات ، ستقلل بشكل كبير من احتمالية نجاح الهجوم.

7. تطبيق سياسة BYOD على جميع الأجهزة الشخصية

مع استخدام المزيد من الموظفين الآن لأجهزتهم الخاصة للاتصال بشبكة الشركة ، من المهم تضمين هذه الأجهزة في سياسات الأمان BYOD (إحضار جهازك الخاص).

سيضمن استخدام شبكة افتراضية خاصة (VPN) عندما يتصل الموظفون من خارج الشبكة العادية أن تظل بياناتك محمية.

بالنسبة للأجهزة المحمولة ، يجب تطبيق نفس قواعد فحص جدار الحماية ونقطة النهاية مثل أي جهاز سطح مكتب أو كمبيوتر محمول آخر: حتى أصغر الأجهزة هي بوابات إلى نظامك للمتسللين.

الوجبات الجاهزة للتعامل مع هجوم رانسوم وير

- نسخ البيانات احتياطيًا وتشفيرها: تأكد من نسخ جميع المعلومات احتياطيًا بانتظام (وتشفير النسخ الاحتياطية لحمايتها من المجرمين).

- توعية الموظفين : توعية الموظفين بالمخاطر اليومية. سلط الضوء على أساليب التصيد المختلفة التي يستخدمها المجرمون وكيف يمكنهم اكتشاف رسائل البريد الإلكتروني المشبوهة.

- تطبيق تصحيحات الأمان : قم بتطبيق تصحيحات الأمان الخاصة بك عندما تصبح متاحة على جميع الأجهزة والخوادم والطابعات وغيرها من المعدات المتصلة بالشبكة.

في ضوء الأحداث الأخيرة ، وجدت العديد من المنظمات نفسها تلعب دورًا في اللحاق بالركب ، في محاولة لتنفيذ حلول سحابية مؤقتة لتعويض الخسارة أثناء انتقال القوى العاملة لديها إلى العمل عن بُعد في المستقبل القريب. يعد صد الهجمات الإلكترونية جانبًا صعبًا ولكنه ضروري في أي عمل تجاري حديث ، ويمكن أن يساعد استخدام الخدمات السحابية في إنشاء أعمال مانعة لتسرب المياه.

لمعرفة المزيد حول كيفية ضمان السحابة أن عملك في حالة جيدة للمستقبل ، قم بتنزيل كتابنا الإلكتروني ، "ما خيار السحابة المناسب لعملك؟"