Ile kosztuje opracowanie narzędzia do testów penetracyjnych, takiego jak Kali Linux?

Opublikowany: 2024-01-16Testy penetracyjne są integralną częścią cyberbezpieczeństwa i służą jako pierwsza linia obrony w identyfikowaniu i łagodzeniu luk w zabezpieczeniach. Jest to podejście strategiczne, które umożliwia organizacjom wzmocnienie zabezpieczeń przed potencjalnymi zagrożeniami cybernetycznymi. Skuteczność tej praktyki polega na jej proaktywnym charakterze, wykrywaniu słabych punktów i wzmacnianiu bezpieczeństwa przed wystąpieniem naruszeń. W obliczu narastających zagrożeń cyfrowych rola takich testów staje się jeszcze ważniejsza.

Przedsiębiorcy rozpoczynający przygodę z cyberbezpieczeństwem muszą być dobrze poinformowani o kosztach opracowania narzędzia do testów penetracyjnych. Wiedza ta jest kluczowa dla skutecznego planowania i alokacji zasobów.

Opracowanie kompleksowego narzędzia, takiego jak Kali Linux, wymaga znacznych inwestycji w badania, wykwalifikowany personel i zaawansowaną technologię. Trajektoria wzrostu rynku dodatkowo podkreśla znaczenie i potencjalną rentowność takich przedsięwzięć.

Aby dać ogólne pojęcie, koszt opracowania aplikacji do testów penetracyjnych, takiej jak Kali Linux, może wahać się od 40 000 do 300 000 dolarów. Istnieje kilka czynników, które mogą mieć wpływ na ogólny budżet na rozwój, takich jak złożoność aplikacji, funkcje, które mają zostać zintegrowane, ramy czasowe dostarczenia aplikacji itp.

Obecne trendy sugerują, że oczekuje się, że światowy rynek testów penetracyjnych wzrośnie do 4,1 miliarda dolarów do 2030 roku, co podkreśla rosnący zakres i popyt w tym sektorze. Na tym blogu szczegółowo badamy konsekwencje finansowe stworzenia najnowocześniejszego narzędzia do testów penetracyjnych. Ale wcześniej przyjrzyjmy się szybko najważniejszym powodom posiadania narzędzia do testów penetracyjnych.

Zrozumienie zalet narzędzi do testów penetracyjnych

Kali Linux to platforma do testów penetracyjnych typu open source, która jest wysoko ceniona ze względu na szeroką gamę narzędzi cyberbezpieczeństwa i bezproblemową integrację na potrzeby etycznego hakowania. Zyskał szeroką popularność wśród specjalistów ds. cyberbezpieczeństwa, testerów penetracji i entuzjastów dzięki wszechstronnemu zestawowi narzędzi zaprojektowanemu specjalnie do oceny bezpieczeństwa, analiz kryminalistycznych i testowania podatności.

Popularność Kali Linux wynika z przyjaznego interfejsu, obszernej dokumentacji i regularnych aktualizacji. Aplikacja oferuje rozbudowane repozytorium preinstalowanego oprogramowania, co usprawnia proces testowania i zabezpieczania sieci. Dzięki temu jest to niezastąpione narzędzie dla osób i organizacji chcących wzmacniać swoją cyfrową ochronę.

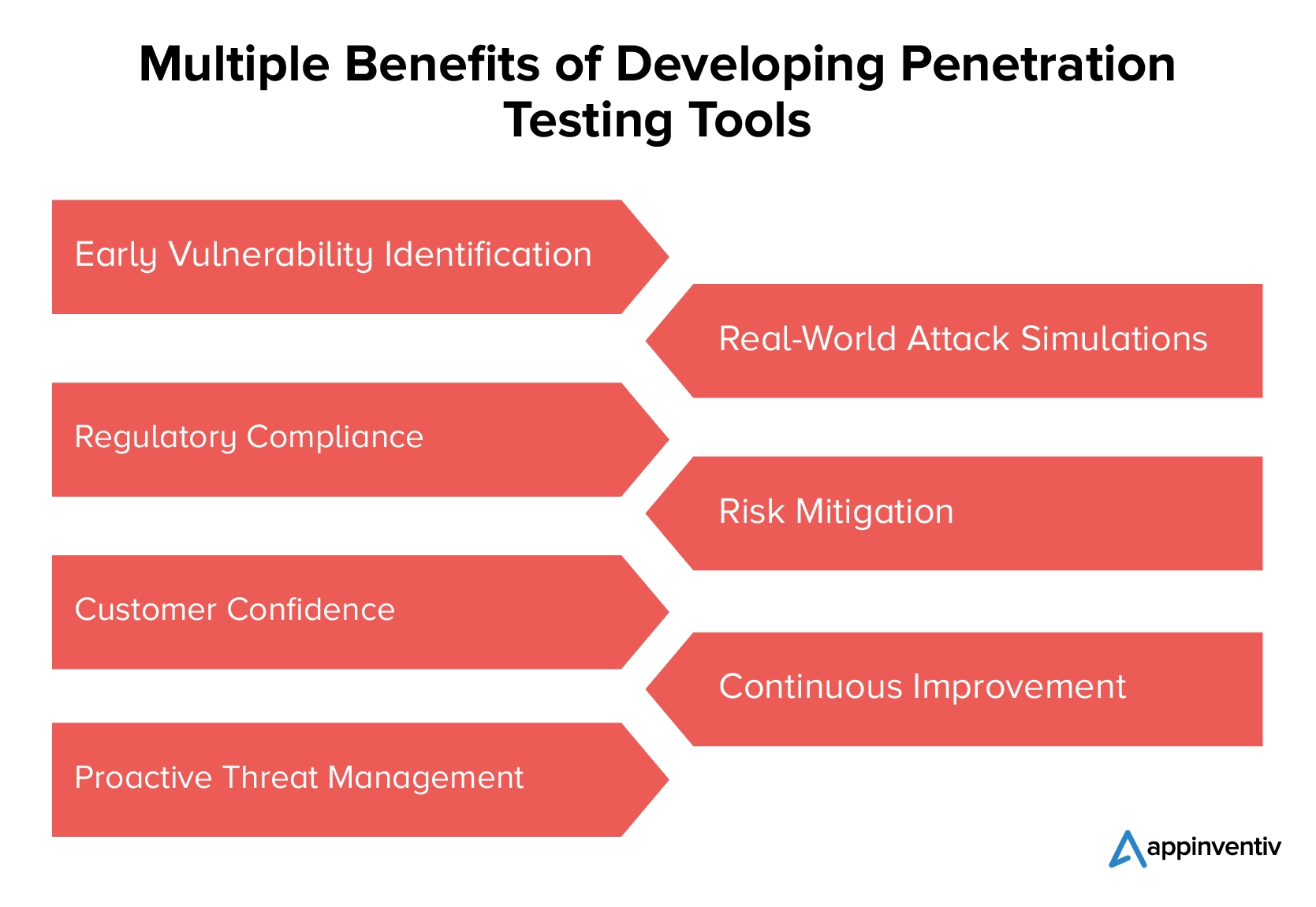

Narzędzia do testów penetracyjnych są niezbędne we współczesnym krajobrazie cyberbezpieczeństwa. Ich rola w ochronie zasobów cyfrowych jest niezrównana i oferuje liczne korzyści. Przyjrzyjmy się szczegółowo najważniejszym zaletom narzędzi do testowania penetracji poniżej.

1. Wczesna identyfikacja podatności

Opracowanie narzędzi do testów penetracyjnych jest niezbędne, aby organizacje mogły proaktywnie identyfikować luki w swoich sieciach i systemach. Wczesne wykrycie umożliwia interwencję w odpowiednim czasie, zapobiegając potencjalnemu wykorzystaniu przez złośliwe podmioty.

[Przeczytaj także: Cyfrowy system odpornościowy – jak chroni Twoją firmę przed cyberatakami]

2. Symulacje ataków w świecie rzeczywistym

Narzędzia te umożliwiają organizacjom symulowanie cyberataków w świecie rzeczywistym, oferując praktyczną analizę potencjalnych zagrożeń. Replikując autentyczne scenariusze ataków, firmy mogą wzmocnić swoje środki bezpieczeństwa, wykorzystując praktyczne spostrzeżenia uzyskane z tych symulacji w celu zwiększenia ogólnej odporności cyberbezpieczeństwa.

3. Zgodność z przepisami

Narzędzia do testów penetracyjnych odgrywają kluczową rolę w pomaganiu przedsiębiorstwom w przestrzeganiu różnorodnych standardów i przepisów dotyczących cyberbezpieczeństwa. Przyczyniają się do tego, zapewniając płynną zgodność praktyk organizacji w zakresie cyberbezpieczeństwa z wymogami prawnymi, minimalizując w ten sposób ryzyko nieprzestrzegania.

4. Ograniczanie ryzyka

Kluczową zaletą narzędzi do testów penetracyjnych jest ich zdolność do ograniczania ryzyka związanego z kosztownymi naruszeniami bezpieczeństwa danych i przestojami systemów. Narzędzia te, identyfikując i eliminując słabe punkty na wczesnym etapie, znacząco przyczyniają się do ogólnego zmniejszenia ryzyka.

5. Zaufanie klienta

Opracowywanie i wdrażanie narzędzi do testów penetracyjnych wzbudza zaufanie klientów, co świadczy o zdecydowanym zaangażowaniu w ochronę danych. Firmy, które proaktywnie testują i zabezpieczają swoje systemy, dokładają wszelkich starań, aby chronić wrażliwe informacje. Może to wzmocnić zaufanie klientów i sprzyjać długoterminowej lojalności.

6. Ciągłe doskonalenie

Narzędzia do testów penetracyjnych odgrywają kluczową rolę we wspieraniu ciągłego doskonalenia strategii i protokołów bezpieczeństwa. Dzięki regularnym ocenom i proaktywnemu rozwiązywaniu problemów organizacje mogą dostosowywać i rozwijać swoje środki bezpieczeństwa.

7. Proaktywne zarządzanie zagrożeniami

Narzędzia do testów penetracyjnych dostarczają cennych informacji na potrzeby proaktywnego zarządzania zagrożeniami i planowania reakcji. Wczesna identyfikacja potencjalnych ryzyk umożliwia organizacjom opracowanie skutecznych strategii ich łagodzenia. To proaktywne podejście znacznie zmniejsza prawdopodobieństwo incydentów związanych z bezpieczeństwem, zwiększając ogólne cyberbezpieczeństwo.

Korzyści z narzędzia do testów penetracyjnych wykraczają poza zwykłą ocenę bezpieczeństwa. Odgrywają integralną rolę w kształtowaniu ogólnego stanu cyberbezpieczeństwa organizacji. Odkrywając i eliminując słabe punkty, narzędzia te odgrywają kluczową rolę we wzmacnianiu obrony przed ewoluującymi zagrożeniami cybernetycznymi.

Czynniki wpływające na koszt opracowania narzędzia do testów penetracyjnych, takiego jak Kali Linux

Opracowanie narzędzia do testów penetracyjnych podobnego do Kali Linux wymaga znacznych zasobów i wiedzy specjalistycznej. Oto kluczowe komponenty, które wpływają na koszt opracowania narzędzia do testów penetracyjnych podobnego do Kali Linux.

Złożoność i dostosowywanie funkcji zabezpieczeń

Złożoność i dostosowywanie funkcji bezpieczeństwa znacząco wpływa na koszt opracowania narzędzia do testów penetracyjnych. Zaawansowane funkcje bezpieczeństwa, takie jak szyfrowana komunikacja i systemy wykrywania włamań, wymagają specjalistycznej wiedzy i wydłużonego czasu rozwoju. Takie funkcje są szczególnie istotne dla branż takich jak opieka zdrowotna i fintech. Personalizacja, dostosowana do konkretnych potrzeb użytkownika, dodaje kolejny poziom złożoności i kosztów.

Dla narzędzia porównywalnego z Kali Linuxem kluczowa jest integracja szerokiego zakresu możliwości testowania, od analizy sieci po bezpieczeństwo aplikacji. Ta różnorodność funkcji zapewnia wszechstronność narzędzia, ale także zwiększa wysiłek i koszty rozwoju. Ostrożne zrównoważenie bogactwa funkcji z opłacalnością jest kluczem do opracowania konkurencyjnego i wydajnego narzędzia.

Projektowanie interfejsu użytkownika i doświadczeń dla narzędzi bezpieczeństwa

Przy opracowywaniu narzędzia do testów penetracyjnych kluczowe znaczenie mają interfejs użytkownika (UI) i doświadczenie (UX). Intuicyjny interfejs użytkownika zwiększa zaangażowanie użytkowników, dzięki czemu narzędzie jest dostępne dla szerokiego grona użytkowników. Koszt opracowania narzędzia do testów penetracyjnych często rośnie wraz z zaawansowanym projektowaniem interfejsu użytkownika/UX ze względu na zapotrzebowanie na wykwalifikowanych projektantów i szeroko zakrojone testy z użytkownikami.

Włączenie takich funkcji, jak konfigurowalne pulpity nawigacyjne i łatwa nawigacja, może znacznie poprawić zadowolenie użytkowników. Jednak osiągnięcie właściwej równowagi pomiędzy funkcjonalnością i estetyką wymaga starannego planowania. Ta równowaga sprawia, że narzędzie jest nie tylko potężne w swoich możliwościach, ale także przyjazne dla użytkownika i wydajne w działaniu.

Przechowywanie danych i środki bezpieczeństwa w narzędziach do testów penetracyjnych

Przechowywanie danych i środki bezpieczeństwa są kluczowymi elementami w rozwoju narzędzi do testów penetracyjnych. Wybór pomiędzy przechowywaniem danych w chmurze lub lokalnie może znacząco wpłynąć na całkowity koszt. Przechowywanie w chmurze zapewnia skalowalność i dostępność, ale może wiązać się z bieżącymi opłatami subskrypcyjnymi. Lokalna pamięć masowa wymaga początkowej inwestycji w sprzęt i kosztów konserwacji.

Środki bezpieczeństwa, w tym szyfrowanie i protokoły bezpiecznego dostępu, są niezbędne do ochrony wrażliwych danych testowych. Wdrożenie solidnych funkcji bezpieczeństwa zwiększa koszty rozwoju, ale jest niezbędne do utrzymania integralności i wiarygodności narzędzia. Zrównoważenie tych kosztów z potrzebą bezpiecznego i wydajnego przechowywania danych jest kluczowym czynnikiem w procesie rozwoju.

Przeczytaj także: - Bezpieczeństwo aplikacji w chmurze: ochrona danych w chmurze

Integracja z ramami i platformami cyberbezpieczeństwa

Integracja z istniejącymi ramami i platformami cyberbezpieczeństwa jest niezbędna do opracowania narzędzia do testów penetracyjnych. Proces ten, kluczowy dla zapewnienia kompatybilności i zwiększenia funkcjonalności, bezpośrednio wpływa na koszt opracowania narzędzia do testów penetracyjnych podobnego do Kali Linux. Aby zintegrować się z różnymi standardami branżowymi i systemami bezpieczeństwa, niezbędny jest specjalistyczny rozwój.

Taka integracja wymaga nie tylko wiedzy technicznej, ale także czasu i zasobów, co znacząco wpływa na ogólny budżet. Aby narzędzie było przydatne w zmieniającym się krajobrazie cyberbezpieczeństwa, konieczne są ciągłe aktualizacje i kontrole zgodności. Wysiłki te są kluczem do stworzenia narzędzia, które będzie zarówno skuteczne, jak i przystosowalne do zmieniających się protokołów i standardów bezpieczeństwa.

Zgodność ze standardami regulacyjnymi w zakresie cyberbezpieczeństwa

Zapewnienie zgodności z normami regulacyjnymi w zakresie cyberbezpieczeństwa jest kluczowym aspektem rozwoju narzędzia do testów penetracyjnych. Przestrzeganie tych standardów często wiąże się z zastosowaniem określonych protokołów bezpieczeństwa i praktyk przetwarzania danych, co może być złożone i wymagać dużych zasobów. Proces ten obejmuje dostosowanie narzędzia do przepisów takich jak RODO, HIPAA lub normy ISO, co wymaga dodatkowych warstw funkcji bezpieczeństwa i prywatności.

Takie przestrzeganie nie tylko zapewnia zgodność z prawem, ale także zwiększa zaufanie użytkowników i atrakcyjność rynkową. Jednakże znacząco przyczynia się to do całkowitego kosztu rozwoju, ponieważ wymaga wiedzy eksperckiej, rygorystycznych testów i ciągłych aktualizacji, aby zachować zgodność ze zmieniającymi się krajobrazami regulacyjnymi.

Wiedza zespołu programistów i kwestie dotyczące lokalizacji

Wybór zespołu programistów jest kluczowy, a wiedza i lokalizacja mają bezpośredni wpływ na całkowity koszt. Wykwalifikowani programiści są niezbędni, szczególnie przy tworzeniu wyrafinowanego narzędzia do testów penetracyjnych, takiego jak Kali Linux. Wnoszą niezbędną wiedzę z zakresu cyberbezpieczeństwa i umiejętności kodowania. Lokalizacja odgrywa kluczową rolę; zespoły w regionach o wyższych kosztach utrzymania mogą zwiększyć ogólny budżet.

Outsourcing do bardziej ekonomicznych regionów może wydawać się atrakcyjny ze względu na redukcję kosztów, jednak utrzymanie wysokiego standardu jakości jest niezwykle istotne. Zrównoważenie tych czynników jest niezbędne do opracowania solidnego i skutecznego narzędzia do testów penetracyjnych bez uszczerbku dla bezpieczeństwa i funkcjonalności.

Bieżące wsparcie, konserwacja i aktualizacje zabezpieczeń

Bieżące wsparcie, konserwacja i aktualizacje zabezpieczeń stanowiące znaczną część kosztów cyklu życia narzędzia do testów penetracyjnych. Aspekty te są niezbędne, aby narzędzie pozostało skuteczne w obliczu pojawiających się zagrożeń cybernetycznych. Regularne aktualizacje i konserwacja nie tylko zwiększają możliwości narzędzia, ale także eliminują wszelkie luki w zabezpieczeniach, które mogą pojawić się z czasem.

Koszt opracowania narzędzia do testów penetracyjnych podobnego do Kali Linux obejmuje te bieżące wydatki, które są kluczowe dla utrzymania przydatności i skuteczności narzędzia w dynamicznym krajobrazie cyberbezpieczeństwa. Dlatego budżetowanie na ciągłe wsparcie i aktualizacje stanowi integralną część całkowitej inwestycji w opracowanie solidnego i niezawodnego narzędzia do testów penetracyjnych.

Biorąc pod uwagę powyższe czynniki, koszt opracowania narzędzia do testów penetracyjnych, takiego jak Kali Linux, może wynosić od 40 000 do 300 000 dolarów lub więcej.

Dokładne rozważenie tych czynników kosztowych zapewnia zrównoważone podejście do opracowania solidnego narzędzia. To planowanie strategiczne jest niezbędne do uruchomienia skutecznego i wydajnego narzędzia do testów penetracyjnych na konkurencyjnym rynku cyberbezpieczeństwa.

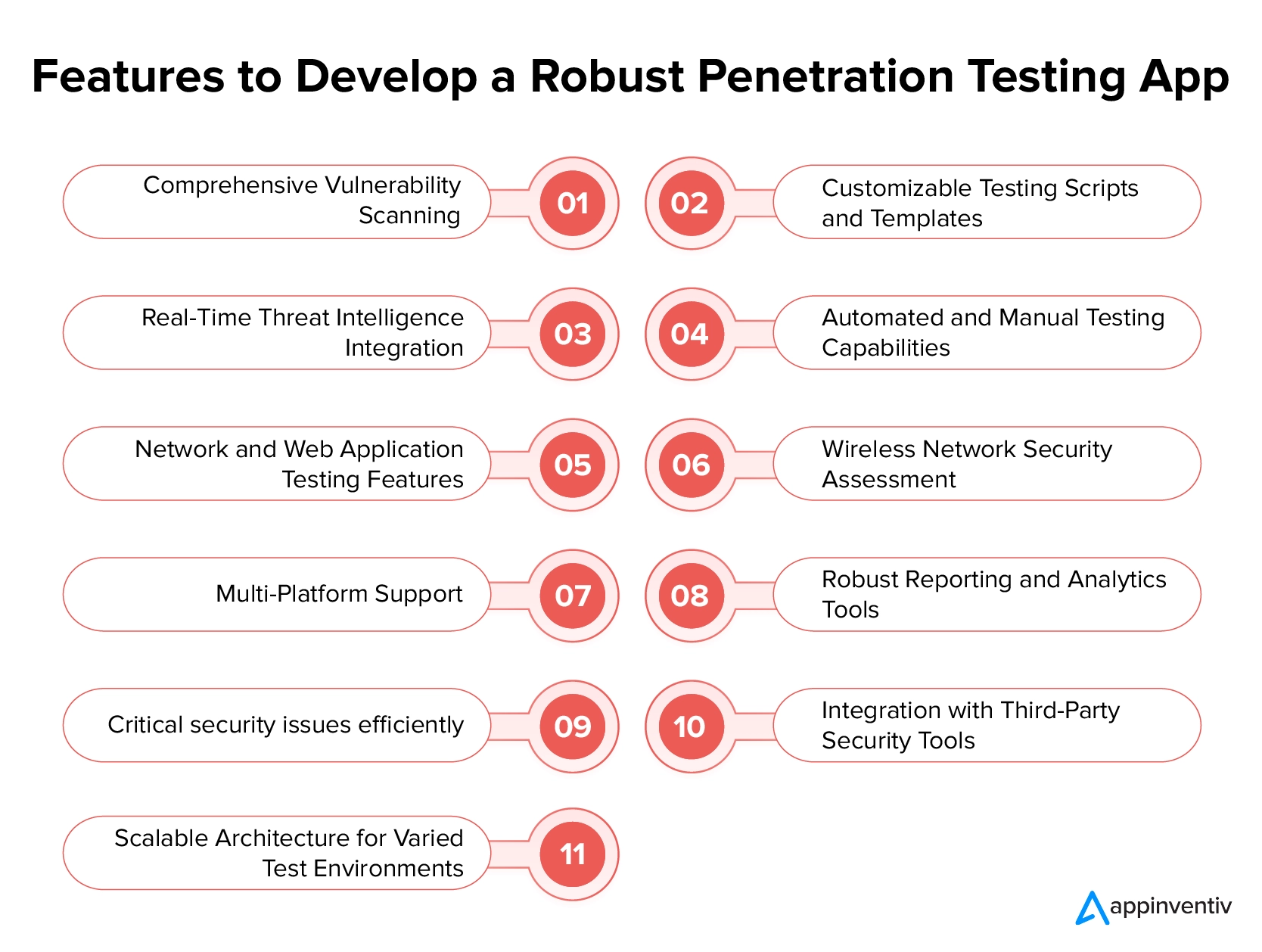

Kluczowe funkcje oprogramowania do testów penetracyjnych, takiego jak Kali Linux

W cyberbezpieczeństwie funkcjonalność i wydajność oprogramowania do testów penetracyjnych są najważniejsze. Identyfikacja kluczowych cech definiujących takie oprogramowanie jest niezbędna do zrozumienia złożoności i kosztów jego rozwoju. Oto najważniejsze cechy, które wyróżniają skuteczne narzędzia do testów penetracyjnych w branży.

Kompleksowe skanowanie podatności

Kompleksowe skanowanie podatności jest podstawą tworzenia oprogramowania do testów penetracyjnych. Możliwość ta pozwala na dokładne zbadanie systemów w celu zidentyfikowania słabych punktów bezpieczeństwa i potencjalnych zagrożeń. Skanując szeroką gamę urządzeń sieciowych, serwerów i aplikacji, narzędzie gwarantuje, że żadna luka nie pozostanie niezauważona.

Obejmuje różne typy skanowań, w tym kontrolę sieci, aplikacji i systemu, w celu zapewnienia pełnej oceny bezpieczeństwa. Ta funkcja jest niezbędna do zapobiegawczego wykrywania i łagodzenia luk w zabezpieczeniach, poprawiając ogólny stan bezpieczeństwa infrastruktury cyfrowej organizacji.

Konfigurowalne skrypty i szablony testowe

Konfigurowalne skrypty i szablony testowe są niezbędne do dostosowania ocen bezpieczeństwa do konkretnych środowisk. Ta elastyczność pozwala użytkownikom modyfikować i tworzyć skrypty wykorzystujące unikalne luki w zabezpieczeniach systemu. Przy opracowywaniu narzędzia do testów penetracyjnych podobnego do Kali Linux, ta zdolność adaptacji jest kluczowa dla skutecznej i dokładnej analizy bezpieczeństwa. Umożliwia testerom symulowanie różnych scenariuszy ataków, zapewniając kompleksowy zasięg.

Niestandardowe szablony usprawniają proces testowania, czyniąc go bardziej wydajnym i dostosowanym do konkretnych potrzeb organizacji w zakresie bezpieczeństwa. To dostosowanie jest kluczową funkcją poprawiającą ogólną funkcjonalność i skuteczność oprogramowania do testów penetracyjnych.

Integracja analizy zagrożeń w czasie rzeczywistym

Integracja informacji o zagrożeniach w czasie rzeczywistym ma kluczowe znaczenie w skutecznym oprogramowaniu do testów penetracyjnych, zapewniając aktualne mechanizmy obronne. Ta funkcja umożliwia narzędziu wykorzystanie bieżących danych o zagrożeniach, zwiększając jego zdolność do wykrywania pojawiających się zagrożeń i reagowania na nie. Integracja tych informacji wpływa na koszt opracowania narzędzia do testów penetracyjnych, ponieważ wymaga dostępu do stale aktualizowanych baz danych o zagrożeniach.

Umożliwia to narzędziu przeprowadzanie bardziej świadomych i proaktywnych ocen bezpieczeństwa, co jest niezbędne w szybko rozwijającym się krajobrazie cyberzagrożeń. Inteligencja w czasie rzeczywistym znacząco zwiększa zatem skuteczność narzędzia w identyfikowaniu podatności i zabezpieczaniu zasobów cyfrowych przed nowymi zagrożeniami.

Możliwości testowania automatycznego i ręcznego

Zarówno automatyczne, jak i ręczne możliwości testowania są niezbędne w oprogramowaniu do testów penetracyjnych. Automatyzacja przyspiesza proces testowania, umożliwiając szybką identyfikację luk w rozległej sieci. Zapewnia spójny i dokładny zasięg bez konieczności stałego nadzoru człowieka. Wraz z pojawieniem się technologii AI można pomyśleć również o wykorzystaniu sztucznej inteligencji w testowaniu.

Z drugiej strony testowanie ręczne ma kluczowe znaczenie w przypadku głębokich nurkowań w złożonych systemach, w których niezastąpiona jest ludzka wiedza i intuicja. Połączenie obu metod zapewnia kompleksowe podejście do testowania bezpieczeństwa, gwarantując identyfikację i usunięcie zarówno oczywistych, jak i subtelnych luk w zabezpieczeniach. Ta podwójna zdolność jest kluczem do solidnej strategii obrony cyberbezpieczeństwa.

Funkcje testowania sieci i aplikacji internetowych

Funkcje testowania sieci i aplikacji internetowych mają kluczowe znaczenie przy opracowywaniu każdego narzędzia do testów penetracyjnych. Funkcje te pozwalają na wszechstronną ocenę podatności zarówno sieci wewnętrznej, jak i zewnętrznej. Testowanie sieci koncentruje się na identyfikacji potencjalnych luk w zabezpieczeniach infrastruktury, takich jak słabe punkty zapór sieciowych i routerów. Równie istotne jest testowanie aplikacji internetowych, ponieważ wykrywają one luki w zabezpieczeniach aplikacji internetowych, takie jak wstrzykiwanie SQL i skrypty między witrynami.

Razem te funkcje zapewniają całościowy obraz stanu cyberbezpieczeństwa organizacji. Są one niezbędne do zapewnienia ochrony zarówno warstw sieciowych, jak i aplikacji internetowych przed potencjalnymi cyberatakami.

Przeczytaj także: - Jak zapewnić cyberbezpieczeństwo w dobie IoT

Ocena bezpieczeństwa sieci bezprzewodowej

Ocena bezpieczeństwa sieci bezprzewodowej jest kluczową funkcją oprogramowania do testów penetracyjnych. Polega na ocenie bezpieczeństwa sieci Wi-Fi przed nieautoryzowanym dostępem i podatnościami. Ta funkcja sprawdza słabe punkty protokołów bezprzewodowych, metod szyfrowania i procesów uwierzytelniania. Pomaga zidentyfikować potencjalne zagrożenia, takie jak słabe hasła, niezabezpieczone punkty dostępu i podatność na ataki, takie jak podsłuchiwanie.

Przeprowadzanie dokładnych ocen sieci bezprzewodowych ma kluczowe znaczenie, ponieważ często wiążą się one z innymi wyzwaniami i słabymi punktami w porównaniu z sieciami przewodowymi. Zapewnienie solidnych zabezpieczeń sieci bezprzewodowej ma kluczowe znaczenie dla zabezpieczenia ogólnej integralności sieci organizacji i ochrony wrażliwych danych.

Obsługa wielu platform

Obsługa wielu platform jest cechą charakterystyczną w rozwoju narzędzi do testów penetracyjnych podobnych do Kali Linux. Ta funkcja zapewnia kompatybilność z różnymi systemami operacyjnymi, takimi jak Windows, Linux, Android, iOS itp. Umożliwia specjalistom ds. bezpieczeństwa przeprowadzanie dokładnych testów penetracyjnych niezależnie od platformy, na której działają ich systemy docelowe.

Obsługa wielu platform zwiększa wszechstronność i skuteczność narzędzia, ponieważ może ono dostosować się do różnorodnych środowisk IT. Ta zdolność adaptacji jest szczególnie ważna w infrastrukturze o mieszanym środowisku, powszechna w wielu organizacjach. Zapewnienie bezproblemowego działania na różnych platformach jest niezbędne dla kompleksowego i skutecznego narzędzia do testów penetracyjnych.

Solidne narzędzia do raportowania i analizy

Solidne narzędzia do raportowania i analizy są niezbędne w skutecznym oprogramowaniu do testów penetracyjnych. Narzędzia te zapewniają szczegółowy wgląd w przeprowadzone oceny bezpieczeństwa, podkreślając słabe punkty i potencjalne naruszenia. Umożliwiają użytkownikom generowanie kompleksowych raportów zawierających jasne, przydatne informacje umożliwiające poprawę środków bezpieczeństwa. Dobra analityka pomaga również w śledzeniu postępu ulepszeń bezpieczeństwa w czasie.

Takie funkcje są niezbędne, aby organizacje mogły zrozumieć swój stan bezpieczeństwa i podejmować świadome decyzje. Przekształcają surowe dane w istotne informacje dotyczące bezpieczeństwa, ułatwiając zespołom ustalanie priorytetów i skuteczne rozwiązywanie krytycznych problemów związanych z bezpieczeństwem.

Integracja z narzędziami zabezpieczającymi innych firm

Integracja z narzędziami bezpieczeństwa innych firm jest kluczową cechą oprogramowania do testów penetracyjnych. Integracja ta zwiększa możliwości narzędzia, umożliwiając mu współpracę z innymi rozwiązaniami zabezpieczającymi. Ułatwia kompleksowe testowanie, łącząc mocne strony różnych narzędzi, zapewniając pełniejszą analizę bezpieczeństwa. Takie integracje mogą obejmować skanery podatności, systemy wykrywania włamań i narzędzia do monitorowania sieci.

Ta funkcja ma kluczowe znaczenie dla stworzenia spójnego środowiska bezpieczeństwa, umożliwiając oprogramowaniu do testów penetracyjnych wykorzystanie zasobów zewnętrznych w celu uzyskania głębszej wiedzy i skuteczniejszego wykrywania potencjalnych zagrożeń i luk w zabezpieczeniach.

Skalowalna architektura dla różnorodnych środowisk testowych

Skalowalna architektura jest niezbędna do dostosowania oprogramowania do testów penetracyjnych do różnych środowisk testowych. Ta elastyczność pozwala narzędziu efektywnie obsługiwać sieci o różnych rozmiarach i złożoności. Na koszt opracowania narzędzia do testów penetracyjnych duży wpływ ma potrzeba skalowalności.

Dzięki temu narzędzie może działać równie dobrze w małych sieciach biznesowych, jak i środowiskach dużych przedsiębiorstw. Taka skalowalność gwarantuje, że narzędzie może się rozwijać i dostosowywać do zmieniających się potrzeb organizacji, co czyni go długoterminową inwestycją w cyberbezpieczeństwo. Ta zdolność adaptacji jest kluczem do zapewnienia wartości w różnych scenariuszach testowania i wymaganiach klientów.

Cechy te nie tylko definiują możliwości oprogramowania, ale także wpływają na koszt jego rozwoju. Zrozumienie ich jest kluczowe dla każdego, kto chce opracować narzędzie porównywalne z Kali Linux pod względem wydajności i zakresu.

[Przeczytaj także: Mikrousługi bezserwerowe czy mikrousługi – jaką architekturę powinny wybrać firmy?]

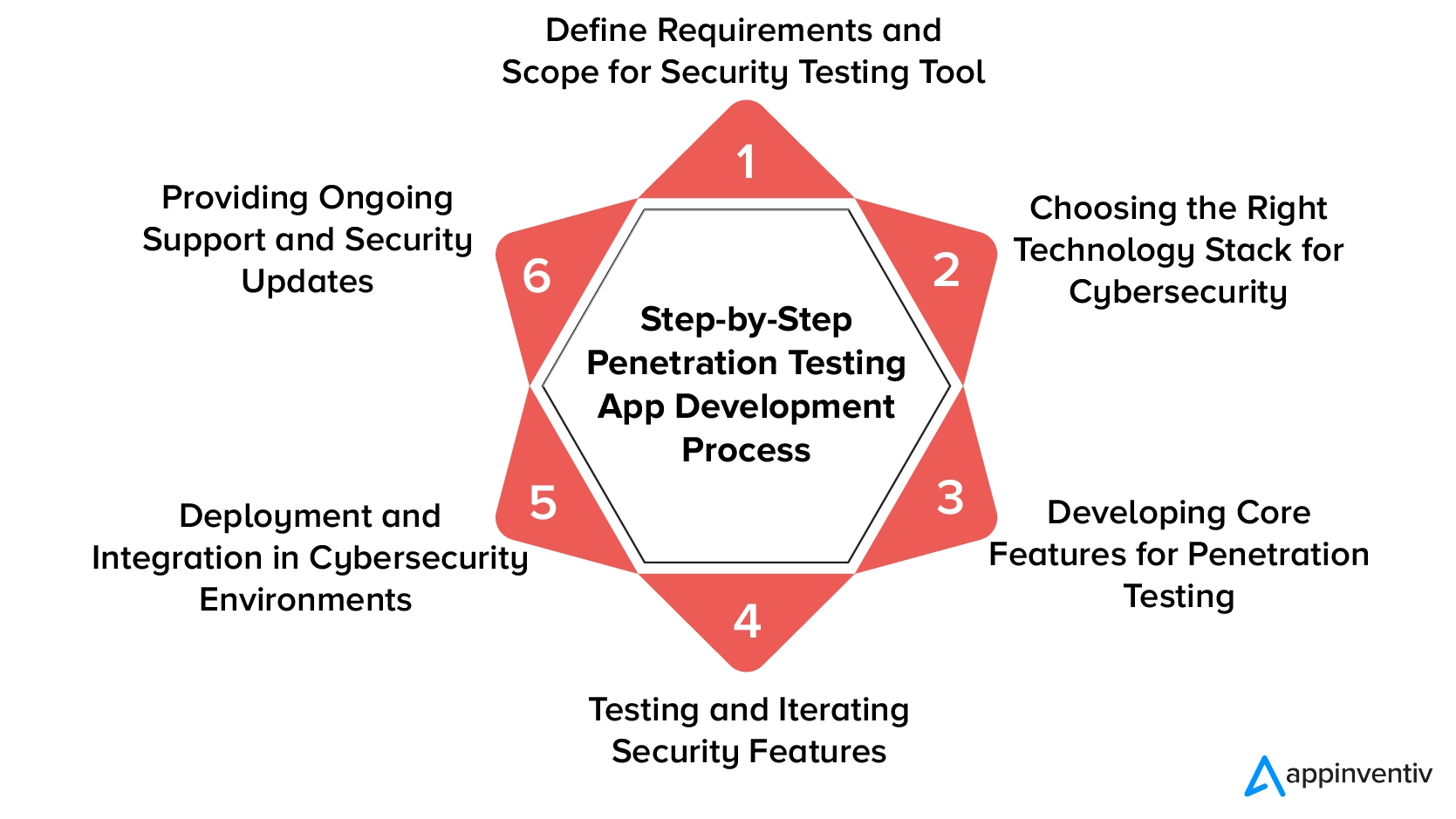

Kroki w celu opracowania narzędzia do testów penetracyjnych, takiego jak Kali Linux

Tworzenie narzędzia do testów penetracyjnych podobnego do Kali Linux to złożony, ale satysfakcjonujący proces. Obejmuje szereg kroków strategicznych i technicznych, z których każdy ma kluczowe znaczenie dla skuteczności narzędzia. Oto szczegółowe etapy opracowywania narzędzia do testów penetracyjnych, prowadzące od wstępnej koncepcji do ostatecznego wdrożenia.

Krok 1: Zdefiniuj wymagania i zakres narzędzia do testowania bezpieczeństwa

Rozpocznij od określenia konkretnych potrzeb i celów w zakresie bezpieczeństwa. Szczegółowa analiza jest niezbędna do ustalenia zakresu i celów, tworząc plan procesu rozwoju. Ta początkowa faza kładzie podwaliny pod skoncentrowane i skuteczne narzędzie.

Krok 2: Wybór odpowiedniego stosu technologii dla cyberbezpieczeństwa

Wybór odpowiedniego stosu technologicznego jest kluczowy. Powinien być zgodny z wymaganiami funkcjonalności i skalowalności narzędzia. Decyzja ta znacząco wpływa na wydajność i możliwości bezpieczeństwa, wpływając na ogólną skuteczność narzędzia.

Krok 3: Opracowanie podstawowych funkcji do testów penetracyjnych

Skoncentruj się na budowaniu podstawowych funkcji, nadając priorytet funkcjom takim jak skanowanie podatności na ataki i analiza sieci. Upewnij się, że podstawowe funkcje są zgodne z określonym zakresem i wymaganiami, przygotowując grunt pod niezawodne narzędzie.

Krok 4: Testowanie i iteracja funkcji bezpieczeństwa

Dokładne testowanie i iteracje mają kluczowe znaczenie dla udoskonalenia funkcjonalności narzędzia. Rygorystyczne testy identyfikują i naprawiają wszelkie luki w zabezpieczeniach, zapewniając niezawodność i skuteczność narzędzia.

Krok 5: Wdrożenie i integracja w środowiskach cyberbezpieczeństwa

Pomyślnie wdróż narzędzie w różnych środowiskach cyberbezpieczeństwa. Ten etap jest niezbędny do zapewnienia bezproblemowej integracji z istniejącymi systemami i możliwości zastosowania w świecie rzeczywistym.

Krok 6: Zapewnianie bieżącego wsparcia i aktualizacji zabezpieczeń

Ostatni etap ciągłego wsparcia i regularnych aktualizacji zabezpieczeń ma kluczowe znaczenie dla utrzymania przydatności i skuteczności narzędzia w ewoluującym krajobrazie cybernetycznym, kończąc etapy rozwoju narzędzia do testów penetracyjnych.

Te kroki stanowią podstawę udanego projektu rozwoju narzędzia do testów penetracyjnych. Ich przestrzeganie gwarantuje stworzenie potężnego i niezawodnego narzędzia, zdolnego sprostać dynamicznym wyzwaniom cyberbezpieczeństwa.

Appinventiv to Twój niezawodny partner w rozwoju narzędzi do testów penetracyjnych

Appinventiv to firma programistyczna specjalizująca się w tworzeniu zaawansowanych rozwiązań technologicznych, w tym narzędzi porównywalnych z Kali Linux. Nasza wiedza w zakresie rozwoju narzędzi cyberbezpieczeństwa jest poparta zespołem doświadczonych specjalistów zajmujących się dostarczaniem najwyższej klasy rozwiązań bezpieczeństwa. Rozumiemy, że koszt opracowania narzędzia do testów penetracyjnych podobnego do Kali Linux może być istotnym czynnikiem dla naszych klientów. Dlatego skupiamy się na dostarczaniu opłacalnych, ale potężnych narzędzi dostosowanych do różnorodnych potrzeb w zakresie bezpieczeństwa.

Nasze podejście łączy innowacyjną technologię z planowaniem strategicznym, zapewniając naszym klientom najlepszą wartość bez utraty jakości. Traktujemy priorytetowo Twoje obawy związane z bezpieczeństwem, oferując niestandardowe rozwiązania, które są zgodne z Twoimi konkretnymi wymaganiami. Dzięki Appinventiv zyskujesz partnera zaangażowanego w poprawę Twojego poziomu cyberbezpieczeństwa.

Mieliśmy przyjemność dostarczać najwyższej klasy rozwiązania programowe dla takich klientów jak IKEA, Adidas, KFC i Domino's, żeby wymienić tylko kilku. Zaufaj nam, że przeprowadzimy Cię przez każdy etap, od wstępnej koncepcji po wdrożenie i później, dzięki czemu Twoja inwestycja w cyberbezpieczeństwo przyniesie maksymalny zwrot.

Połącz się z nami już teraz.

Często zadawane pytania

P. Ile kosztuje rozwój narzędzia do testów penetracyjnych?

O. Koszt opracowania narzędzia do testów penetracyjnych jest bardzo zróżnicowany i zależy od takich czynników, jak złożoność funkcji, protokoły bezpieczeństwa i wymagania dotyczące integracji. Zakres zwykle waha się od 40 000 do 300 000 dolarów. Podstawowe narzędzia o standardowych funkcjonalnościach są bardziej opłacalne, natomiast zaawansowane narzędzia o wyrafinowanych funkcjach mogą być znacznie droższe.

Pyt. W jaki sposób można osiągnąć skalowalność narzędzi do testów penetracyjnych dla organizacji różnej wielkości?

O. Skalowalność narzędzi do testów penetracyjnych osiąga się poprzez zaprojektowanie elastycznej architektury, która może dostosować się do różnych rozmiarów i złożoności sieci. Wiąże się to z wykorzystaniem projektów modułowych i rozwiązań opartych na chmurze, aby sprostać zmieniającym się potrzebom zarówno małych firm, jak i dużych przedsiębiorstw.

P. Jakie są typowe wyzwania stojące przed rozwojem narzędzia do testów penetracyjnych?

O. Typowe wyzwania obejmują zapewnienie kompleksowego zakresu zabezpieczeń, integrację z różnymi ramami cyberbezpieczeństwa, utrzymanie przyjazności dla użytkownika przy jednoczesnym zapewnieniu zaawansowanych funkcji oraz przestrzeganie zgodności z przepisami. Kluczowym wyzwaniem jest także zrównoważenie innowacji z praktycznością i opłacalnością.

P. Ile czasu zajmuje opracowanie narzędzia do testów penetracyjnych, takiego jak Kali Linux?

O. Czas opracowania zaawansowanego narzędzia do testów penetracyjnych, takiego jak Kali Linux, trwa zwykle od kilku miesięcy do lat, w zależności od zakresu, pożądanych funkcji i poziomu dostosowania. Proces ten obejmuje szeroko zakrojone badania, rozwój, testowanie i udoskonalanie, aby zapewnić solidne i skuteczne narzędzie.