Jak zachować zgodność z HIPAA w testowaniu oprogramowania?

Opublikowany: 2022-12-19Zastrzeżenie — artykuł obejmuje tylko główne obszary testowania oprogramowania zgodnego z ustawą HIPAA, a nie elementy takie jak zabezpieczenia fizyczne, takie jak brak wdrażania oprogramowania na stacjach roboczych z otwartymi ekranami. Pamiętaj też, że strategia będzie zależała od wymagań aplikacji, co oznacza, że nie będzie miała zastosowania do wszystkich aplikacji.

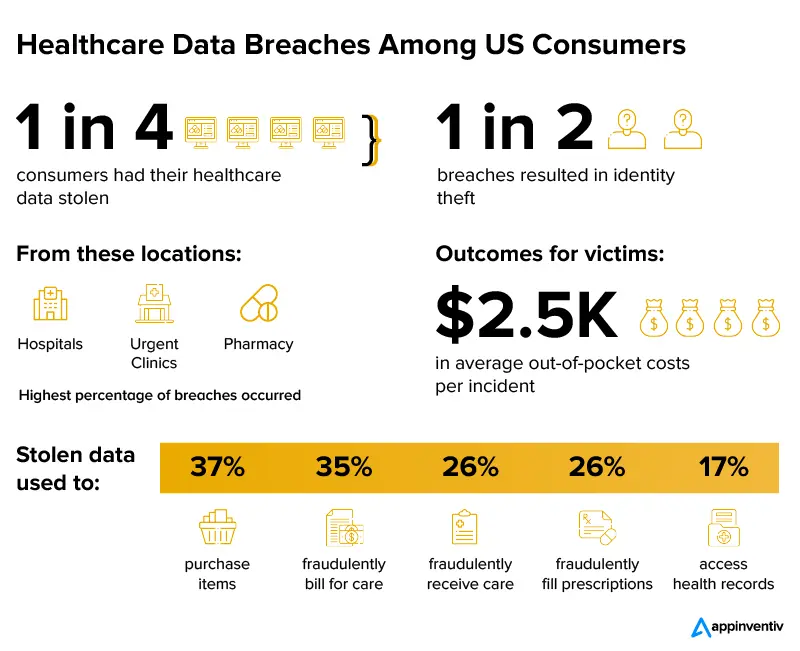

Organizacje opieki zdrowotnej padają ofiarą naruszeń danych na masową skalę w zastraszającym tempie. Godnym uwagi tego przykładem jest atak ransomware na Yuma Regional Medical Center, który w kwietniu 2022 r. ujawnił dane ponad 700 000 osób. Rosnąca liczba przypadków naruszenia danych jest również widoczna na poniższym wykresie.

Ponieważ liczby stają się z roku na rok coraz bardziej niepokojące, organizacje medyczne zwracają się w stronę oprogramowania zbudowanego z niezniszczalnymi środkami ochrony danych do przechowywania i przesyłania ich danych medycznych. Organizacje przestrzegają wszystkich wymagań zgodności HIPAA, a także poświęcają dużo czasu na zapewnienie solidności i bezpieczeństwa stworzonego oprogramowania dla służby zdrowia .

To kładzie duży nacisk na testowanie oprogramowania zgodnego z HIPAA. Co by się stało, gdybyś nie testował oprogramowania dla służby zdrowia pod kątem zgodności z ustawą HIPAA? Niezgodność z testami oprogramowania HIPAA narazi aplikację na wycieki danych i ich nielegalne wykorzystanie. Oprócz tego doprowadzi to do surowych kar ze strony Departamentu Zdrowia i Opieki Społecznej Stanów Zjednoczonych.

To jest powód, dla którego konieczne jest, aby zespół programistów opieki zdrowotnej poświęcił czas na zbudowanie aplikacji zgodnej z HIPAA, ze zwiększonym naciskiem na testowanie oprogramowania.

W Appinventiv, jako firma zajmująca się tworzeniem oprogramowania dla służby zdrowia , pomyślnie opracowaliśmy, przetestowaliśmy i wdrożyliśmy aplikacje dla opieki zdrowotnej, dotykając wielu interesariuszy, bez ani jednego przypadku naruszenia.

W tym artykule omówimy różne sposoby sprawdzania zgodności z HIPAA w Twojej aplikacji poprzez testy. Ale najpierw przyjrzyjmy się, dlaczego tworzenie oprogramowania zgodnego z HIPAA staje się coraz trudniejsze.

Dlaczego tworzenie oprogramowania zgodnego z HIPAA jest trudne?

Podczas gdy każdy dostawca usług medycznych skupia się na bezpieczeństwie, aby zapewnić zgodność z ustawą HIPAA, złożoność sektora jest taka, że czasami niektóre elementy pozostają nieuwzględnione. Oto, co zwykle dzieje się w przypadku braku listy kontrolnej oprogramowania zgodnego z ustawą HIPAA.

Wiele danych do ochrony

Przed utworzeniem struktury dotyczącej ochrony danych programiści muszą w pełni zrozumieć, czym są informacje wrażliwe. W systemie opieki zdrowotnej ocena tego może być trudna, ponieważ dane są przechowywane w różnych formatach w wielu lokalizacjach, takich jak fizyczne miejsca przechowywania, systemy EHR, centra danych, urządzenia mobilne, biura dostawców itp.

Brak zasobów dotyczących zgodności z ustawą HIPAA

Tworzenie oprogramowania zgodnego z ustawą HIPAA wymaga dołączenia do zespołu prawników, architektów systemów, ekspertów ds. cyberbezpieczeństwa i ekspertów medycznych. Wszyscy oni wnoszą do projektu rozległą wiedzę i poświęcają dużo czasu — co nie zawsze jest możliwe ze względu na ustalone koszty i harmonogram tworzenia aplikacji dla służby zdrowia .

Wiele platform dostępu do danych

Wszystkie platformy w systemie opieki zdrowotnej muszą być chronione za pomocą jednolitego środka bezpieczeństwa. Jednak infrastruktura szpitalna składa się z rzeczywistych i cyfrowych punktów końcowych użytkowników, centrów danych, serwerów, zasobów w chmurze itp. Aby stworzyć jednolitą infrastrukturę bezpieczeństwa, konieczne jest zbadanie rozwoju MDM w celu zabezpieczenia wrażliwych danych.

Obniżona elastyczność

Oprogramowanie stworzone z myślą o wielu wymaganiach dotyczących bezpieczeństwa może stać się sztywne, jednak organizacje opieki zdrowotnej potrzebują elastyczności, aby móc zarządzać doświadczeniami pacjentów i lekarzy. Prowadzi to do sytuacji, w której programiści muszą zarządzać elastycznością i zgodnością z ustawą HIPAA bez uszczerbku dla doświadczenia związanego z opieką zdrowotną.

Konieczność ponownej oceny wdrożenia ustawy HIPAA

Testowanie zgodności z ustawą HIPAA nie kończy się wraz z wdrożeniem aplikacji. Wiele elementów, takich jak zagrożenia bezpieczeństwa cybernetycznego, wymagania ustawy HIPAA i potrzeby informatyczne organizacji opieki zdrowotnej, stale się zmienia, a zapewnienie zgodności oprogramowania wymaga przeprowadzania regularnych audytów i aktualizacji dokumentów.

Teraz, gdy przyjrzeliśmy się elementom, które utrudniają zbudowanie aplikacji zgodnej z HIPAA, nadszedł czas, aby przyjrzeć się rozwiązaniom, przyglądając się obszarom testowania oprogramowania zgodnego z HIPAA, a następnie sposobom odpowiedzi na to, jaki jest proces Test zgodności z HIPAA?

Strategie i obszary testowania oprogramowania HIPAA

Aby ułatwić zrozumienie, zazwyczaj dzielimy testowanie oprogramowania zgodnego z ustawą HIPAA na 5 kluczowych obszarów. Znajomość tych obszarów jest ważna, aby odpowiedzieć na pytanie Jak zapewnić zgodność oprogramowania z HIPAA?

Uwierzytelnianie użytkownika

Zazwyczaj uwierzytelnianie użytkownika może być dowolne z tych – oparte na własności, takie jak dowód osobisty, oparte na wiedzy, takie jak identyfikator użytkownika/hasło, oraz oparte na danych biometrycznych, takie jak odcisk palca lub skan twarzy. Testy oprogramowania na tym froncie wykraczają poza zapewnienie udanej ścieżki logowania dla każdej roli i obejmują:

- Błąd logowania z powodu –

- Pusty identyfikator użytkownika i hasło

- Nieprawidłowy identyfikator użytkownika i hasło

- Konto wygasłe lub zablokowane

- Zablokowane konto

- Pomyślne logowanie po zmianie hasła

- Limit czasu bezczynności logowania

- Dane logowania nie są przechowywane w pamięci aplikacji

Oprócz tego pomaga stworzyć standardową strukturę danych testowych, na przykład <Imię Pacjenta><Nazwisko Pacjenta><Nazwa Testu><Data><Czas>. Pomoże to w bezproblemowej identyfikacji użytkowników.

Ujawnienie informacji

Ujawnianie informacji zwykle obejmuje dwie kategorie — Dostęp oparty na rolach i Przydział pacjentów. W pierwszym przypadku użytkownicy są grupowani w logiczne klasy o określonych poziomach dostępu, w drugim przypadku superwizor przypisuje pacjentów do świadczeniodawcy na określony czas.

Pomocne będzie zaprojektowanie przypadków testowych, które określają, kto może przeglądać/modyfikować/dodawać/usuwać informacje, do których nie mieli dostępu. Dodatkowo powinieneś stworzyć praktykę, w której po odinstalowaniu aplikacji wszystkie informacje EPHI powinny zostać usunięte i usunięte z systemu. Właściwe ujawnianie informacji powinno być kluczowym elementem listy kontrolnej oprogramowania zgodnego z HIPAA.

Ścieżki audytu

Przyglądając się ścieżkom audytu będącym częścią testowania oprogramowania HIPAA, oto czynniki, na które należy zwrócić uwagę.

- Każdy wpis ścieżki audytu musi zawierać następujące informacje:

- Data i godzina akcji

- Identyfikator lub nazwa użytkownika wykonującego akcję

- Poziom dostępu użytkownika

- Identyfikator rekordu pacjenta, na którym miało miejsce działanie

- Czynność, która została wykonana lub próba wykonania

- Konkretne zdarzenie, z którego zostało wykonane (na przykład płatność lub karta pacjenta)

- Lokalizacja lub identyfikator systemu, za pośrednictwem którego nastąpiło działanie

- Wpisy muszą być zgodne z wymaganiami bezpieczeństwa oprogramowania, a ścieżka audytu powinna być łatwa do prześledzenia na potrzeby przyszłych badań.

- Wpisów nie wolno usuwać ze ścieżki audytu.

- Ścieżka audytu powinna być zaprojektowana tak, aby była widoczna dla określonych kont użytkowników.

- Wszystkie próby naruszenia bezpieczeństwa powinny być monitorowane w ścieżce audytu.

- Ścieżka audytu musi być zaszyfrowana.

Transfery danych

Przesyłanie danych to kolejny kluczowy obszar testów zgodności z ustawą HIPAA, w którym należy zapewnić bezpieczeństwo podczas –

- Dostęp do danych między urządzeniami fizycznymi i mobilnymi, na których zainstalowana jest aplikacja

- Przesyłanie danych do urządzenia zewnętrznego i lokalizacji

- Przenoszenie danych do lokalizacji przechowywania offline.

Podczas przesyłania danych należy również pamiętać, że zazwyczaj dane są szyfrowane (które mogą zostać odszyfrowane tylko przez upoważnionych użytkowników). Oto najlepsze praktyki w zakresie szyfrowania danych, które należy uwzględnić w wymaganiach dotyczących zgodności z ustawą HIPAA.

- Zabezpiecz klucze szyfrowania, aby uniemożliwić nieautoryzowanym użytkownikom korzystanie z danych systemowych.

- Szyfruj poufne dane, niezależnie od tego, gdzie są przechowywane w systemie.

- Regularnie analizuj wydajność algorytmu podczas szyfrowania danych.

Informacja o prawidłowym wykorzystaniu danych

Wreszcie aplikacja powinna zawierać szczegółowe informacje o wykorzystaniu danych przed uzyskaniem do niej dostępu. W zależności od aplikacji może to być strona pomocy dla każdej operacji, która obejmuje EPHI lub stworzenie wersji szkoleniowej aplikacji, która pozwala użytkownikom zobaczyć, jak działa oprogramowanie, zanim udzielą dostępu do naliczanego EPHI.

Oto 5 krytycznych obszarów testowania oprogramowania zgodnego z ustawą HIPAA, ale w jaki sposób możemy zapewnić, że jest ono stosowane w procesie opracowywania aplikacji dla służby zdrowia?

Jakie kroki należy podjąć, aby osiągnąć i utrzymać zgodność z ustawą HIPAA w zakresie testowania oprogramowania?

Przekonajmy się w naszej następnej sekcji.

Kroki w celu osiągnięcia i utrzymania zgodności z ustawą HIPAA w testowaniu oprogramowania

W Appinventiv, kiedy tworzymy aplikację dla służby zdrowia, uwzględniamy wymagania oprogramowania HIPAA jako część kompleksowego cyklu rozwoju, w szczególności testowania. Oto kilka sposobów, dzięki którym możemy zapewnić to samo.

1. Kontrola dostępu

Zgodnie z wymogami zgodności z ustawą HIPAA każdy użytkownik powinien mieć dostęp tylko do informacji, które są mu potrzebne do wykonania określonego zadania. Osiągnięcie tego ścisłego poziomu kontroli dostępu można osiągnąć za pomocą następujących siedmiu trybów:

- Lista kontroli dostępu, która daje użytkownikowi dostęp do określonych modułów/aplikacji/obszarów.

- Charakterystyczna nazwa i numer do identyfikacji i śledzenia tożsamości każdego użytkownika w systemie.

- Dostęp sterowany przez użytkownika, który wymaga uwierzytelnienia dwuskładnikowego w celu wejścia do systemu.

- Dostęp oparty na rolach, który zależy od roli użytkowników w znajdowaniu i decydowaniu o prawach dostępu.

- Dostęp kontekstowy, który ogranicza dostęp do określonych godzin lub dat w określonej sieci lub systemie informatycznym.

- Dedykowany proces dla sytuacji awaryjnych w celu zebrania krytycznego ePHI.

- Procesy elektroniczne, które wymuszą automatyczne wylogowanie z sesji elektronicznej po określonym czasie bezczynności.

- Szyfruj i odszyfruj ePHI.

2. Testy poczytalności

Pierwszą częścią protokołu testowania oprogramowania HIPAA, którego przestrzegamy, jest przeprowadzenie testu poprawności, w którym szukamy defektów w standardach zgodności aplikacji z HIPAA. Polega ona na przyjrzeniu się takim obszarom jak –

- Dla każdej roli lub relacji wysokiego ryzyka weryfikujemy, czy użytkownik określonej roli jest w stanie łatwo się uwierzytelnić, czy ma dostęp do przeglądania, modyfikacji i usuwania lub zerowy dostęp do działania określonego komponentu aplikacji. Po wykonaniu wszystkich czynności są one rejestrowane w ścieżce audytu.

- Szyfrowanie jest weryfikowane dla obszarów takich jak wpisy ścieżki audytu i EPHI w bazie danych.

3. Macierz ról

Zakładając, że aplikacja korzysta z dostępu opartego na rolach, ważne staje się zidentyfikowanie ról w systemie i poziomu dostępu, jaki mogą mieć w aplikacji. Ten krok jest zwykle wykonywany poprzez rozmowę z klientami, którzy informują nas o poziomie ryzyka na podstawie ujawnionych informacji, częstotliwości użytkowania, prawdopodobieństwa wystąpienia błędu i wpływu błędu.

Kiedy przeprowadzamy testy poczytalności, taki wykres pomaga zidentyfikować poziomy ryzyka związane z każdą relacją i zapewnić, że problemy zostaną wykryte i naprawione proaktywnie.

4. Przypadki testowe

Trzecim krokiem, który wykonujemy w testowaniu zgodności oprogramowania z HIPAA, jest budowanie szczegółowych przypadków testowych, w których ruchy użytkownika są podzielone na poziom działań i wyników. Wyjaśnijmy to na przykładzie aplikacji do wizyt u lekarza.

| Przypadek testowy | Wydarzenie |

|---|---|

| Zaloguj się | Ekran logowania zawiera wiele opcji uwierzytelniania. |

| Ekran główny | Lekarze otrzymują widok deski rozdzielczej swoich wizyt. |

| Zarządzaj przedziałami dostępności | Lekarz otrzymuje modyfikowalny widok kalendarza, aby dodać wolne miejsce. |

| Zobacz zaplanowane spotkanie | Ekran zawiera listę zaplanowanych spotkań. |

| Zaakceptuj/odrzuć/zmodyfikuj spotkanie | Obok zaplanowanej wizyty lekarz ma możliwość zaakceptowania, odrzucenia lub zmiany terminu wizyty. |

| Dołącz do wirtualnej sesji konsultacyjnej | Lekarz może dołączyć do wirtualnej sesji konsultacyjnej za pośrednictwem czatu/rozmowy/wideo. |

| Prześlij receptę | Lekarz może przesłać zrzut ekranu, klikając zdjęcie swojego bloku recepty. |

| Zarządzaj profilem | Otworzy się ekran, na którym lekarze mogą zobaczyć wizyty, podsumowanie płatności i edytować swoje dane. |

| Zamknij aplikację | Gdy lekarz zamknie aplikację, sesja się kończy. |

5. Równoważenie obciążenia

Plany przełączania awaryjnego lub równoważenia obciążenia są kluczowym elementem każdej organizacji opieki zdrowotnej, ponieważ utrata danych pacjenta może wstrzymać jego życie.

Są one potrzebne do weryfikacji zdolności oprogramowania do kontynuowania codziennych operacji przy jednoczesnym wykonywaniu kopii zapasowych w celu zapewnienia płynnego przepływu pracy. Pomagają również w ustaleniu, czy oprogramowanie będzie w stanie przydzielić zasoby w razie potrzeby i czy będzie w stanie zidentyfikować sytuację potrzebną/pilną. Solidny plan przełączania awaryjnego, jeśli jest prawidłowo wdrożony i przetestowany na poziomie wewnętrznym, musi oferować niemal całkowitą ochronę danych, niewielką lub zerową utratę danych oraz natychmiastowe odzyskiwanie w przypadku błędu.

Proces, który stosujemy do testowania zgodności z ustawą HIPAA

Proces testowania aplikacji zdrowotnej pod kątem zgodności z ustawą HIPAA różni się od zwykłego podejścia do testowania aplikacji. Oto podejście, które stosujemy, aby upewnić się, że Twoja aplikacja jest dobrze przetestowana.

1. Analiza dokumentacji

Nasi specjaliści ds. kontroli jakości przeglądają dokumentację oprogramowania zawierającą jego wymagania funkcjonalne i niefunkcjonalne, aby stworzyć listę kontrolną zabezpieczeń technicznych, które będą potrzebne w Twoim oprogramowaniu, a następnie opracowujemy plan testowania zgodności z ustawą HIPAA.

2. Tworzenie macierzy ról

Tworzymy tabelę macierzy ról, która pomaga zidentyfikować aktualne role użytkowników i poziom ryzyka związanego z wykonywaniem wielu operacji, takich jak wyświetlanie, dodawanie, usuwanie i modyfikowanie ePHI.

3. Planowanie i projektowanie testów

- Proces rozpoczyna się od zdefiniowania zdarzeń testowych potrzebnych do sprawdzenia zgodności oprogramowania z zabezpieczeniami technicznymi HIPAA, takimi jak ocena podatności, testy funkcjonalne i testy penetracyjne.

- Następnie określamy skład zespołu grupy testowej – ilość inżynierów testów, automatyków, testerów bezpieczeństwa itp.

- Następnie tworzone są odpowiednie scenariusze testowe i przypadki testowe.

- Następnie decydujemy o udziale automatyzacji testów.

- Następnie piszemy skrypty dotyczące automatyzacji testów, wybieramy i konfigurujemy odpowiednie narzędzia do automatyzacji testów.

- Na koniec przygotowujemy obowiązkowe środowisko testowe i dane testowe.

4. Wykonanie i raportowanie testu

- Przeprowadzamy testy manualne i automatyczne zgodnie z predefiniowanymi scenariuszami testowymi.

- Zgłoś zidentyfikowane luki w zgodności z ustawą HIPAA.

- Na koniec sugerujemy niezbędne środki zaradcze.

W tym celu przyjrzeliśmy się wielu aspektom testowania aplikacji, która spełnia wszystkie wymagania ustawy HIPAA, oprócz procesu, który stosujemy w celu przetestowania aplikacji. Kończąc artykuł, przyjrzyjmy się, jak to wszystko przekłada się na koszty.

Koszt testów zgodności HIPAA

Koszt testów HIPAA przy wyborze na poziomie indywidualnym zależy od:

- Rodzaj i złożoność oprogramowania dla służby zdrowia

- Liczba różnych ról użytkownika.

- Obowiązujące zabezpieczenia testów technicznych HIPAA.

- Potrzebne typy testów.

- Nakład pracy wymagany do automatyzacji testów.

- Złożoność i liczba przypadków testowych.

- Wybrany model sourcingu testowania oprogramowania (in-house lub outsourcing).

- Koszty narzędzi do testowania bezpieczeństwa

Dzięki tym pięciu praktykom testowania oprogramowania HIPAA i procesowi, który stosujemy w celu testowania zgodności z HIPAA, zapewniamy, że tworzymy aplikację gotową do zgodności, która jest gotowa do zmiany cyfrowego świata, a jednocześnie pozostaje zawsze odporna na naruszenia. Sposób, w jaki to robimy, polega na utrzymywaniu listy kontrolnej oprogramowania zgodnego z HIPAA jako podstawy działań związanych z projektowaniem, rozwojem i konserwacją.

Jeśli szukasz wsparcia przy tworzeniu lub testowaniu już opracowanej aplikacji zgodnej z HIPAA, skontaktuj się z nami już dziś.