WordPress 스크립트를 업데이트하고 사이트를 보호하는 것이 중요한 이유

게시 됨: 2012-03-07 WordPress 사용자를 위한 해킹된 웹 사이트 및 맬웨어 주입의 가장 일반적인 원인은 플러그인, 테마 및 WordPress 자체와 같은 오래된 스크립트입니다.

WordPress 사용자를 위한 해킹된 웹 사이트 및 맬웨어 주입의 가장 일반적인 원인은 플러그인, 테마 및 WordPress 자체와 같은 오래된 스크립트입니다.

모든 스크립트를 업데이트하지 않고 WordPress를 보호하지 않으면 사이트가 해킹되어 악성 코드나 일종의 악성 코드가 주입될 수 있습니다.

해커가 한 사이트에서 하나의 오래된 스크립트를 통해 액세스할 수 있는 경우 해당 서버의 모든 사이트와 데이터베이스에 액세스할 수 있습니다.

일반적으로 다음과 같이 알 수 있습니다.

플러그인이나 테마를 업데이트하기 전에 해커가 알려진 보안 문제가 있는 취약한 스크립트에 액세스할 수 있습니다.

그런 다음 맬웨어를 주입할 수 있으며 귀하 또는 사이트 방문자가 감염된 사이트의 링크를 클릭하면 트로이 목마 또는 기타 악성 파일을 실수로 로컬 컴퓨터에 다운로드할 수 있습니다.

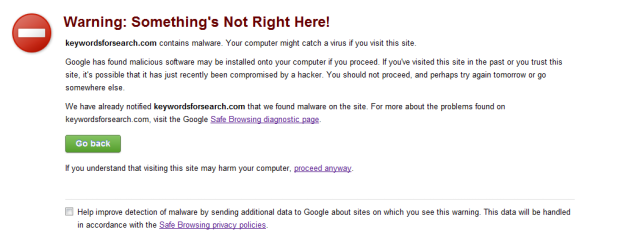

그들이 귀하의 사이트를 해킹하는 또 다른 방법은 오래된 스크립트를 통해 서버에 액세스하고 .htaccess 파일에 악성 리디렉션을 추가하여 귀하의 사이트가 맬웨어를 배포하는 사이트로 리디렉션되도록 하는 것입니다. 이렇게 하면 Google 봇이 귀하의 사이트가 맬웨어와 연결되어 있다고 다시 보고합니다.

최근에 자주 사용하지 않는 오래된 블로그가 감염되어 Google 웹마스터 도구에서 경고를 발견했습니다. 몇 달 동안 해당 사이트에서 플러그인이나 테마를 업데이트하지 않았기 때문에 가장 일반적인 진입점은 오래된 스크립트였을 것입니다.

참고: 경고는 Google 또는 Firefox 브라우저를 사용하거나 Google의 검색 결과 페이지를 볼 때만 표시됩니다. Internet Explorer 또는 Bing SERPS를 사용하여 표시되지 않았습니다.

호스트에게 문의

나는 무엇을 해야 할지 알아보기 위해 호스트에게 연락했고 이것이 그들의 응답입니다.

귀하가 설치하지 않은 귀하의 계정에 악성 코드가 있다는 것은 공격자가 귀하의 계정에 있는 스크립트에서 취약점을 찾아 악용했음을 나타냅니다. 서버는 손상되지 않았으며 서버의 계정만 손상되었습니다.

이것은 비보안 코드 또는 WordPress와 같은 Php/MySQL 기반 스크립트의 오래된 설치로 인해 발생합니다.

프런트 엔드에서 대시보드에 로그인하지 않고 스크립트를 업데이트하려면 어떻게 합니까?

파일과 cPanel을 통해 직접 수행하면 됩니다. 코드를 직접 수정하는 방법에 대한 지식이 없으면 언제든지 웹 사이트 보안 회사에 문의할 수 있습니다.

제가 추천할 수 있는 최고의 웹사이트 보안 회사는 http://wewatchyourwebsite.com입니다.

데이터베이스 기반 사이트를 운영하는 프로그램은 해커에게 취약합니다. 해커는 해당 프로그램의 버그를 악용하여 사이트에 무단으로 액세스할 수 있습니다. 당사 서버는 매우 안전하지만 귀하의 스크립트는 안전하지 않을 수 있습니다.

최선의 조치는 항상 스크립트를 업데이트하고 코드를 깨끗하게 유지하며 암호를 안전하게 유지하는 것입니다. 다음은 사이트를 보호하는 데 도움이 되는 몇 가지 단계입니다.

계정이 감염될 수 있는 방법은 두 가지뿐입니다.

- 귀하의 계정에서 침입하는 데 사용되는 안전하지 않은 스크립트를 실행하고 있습니다.

- 귀하의 컴퓨터가 감염되었으며 귀하의 컴퓨터를 통해 또는 귀하의 비밀번호를 잡아 귀하의 계정을 해킹했습니다.

스크립트 보안과 PC 보안은 모두 귀하의 책임입니다.

실제로 일어난 일

해커는 오래된 플러그인에서 내 서버에 액세스했으며 이것이 내 호스트의 응답입니다.

호스팅 계정이 해킹된 것 같습니다. /home2/austrar2/public_html/da/.htaccess에 악성 리디렉션 코드가 있습니다. 추가 악성 콘텐츠가 있는지 파일을 검토하고 싶을 것입니다. 나는 또한 이것을 당신에게 추천하고 싶습니다: .

해킹된 사이트에 로그인할 수 없음

Google 크롬을 사용할 때의 상황에서 WordPress 대시보드에 로그인할 수 없다는 것을 알 수 있습니다.

데이터베이스가 맬웨어에 감염될 수 있으므로 사이트를 수정하는 유일한 방법은 해킹 및 맬웨어가 주입되기 전에 수행한 백업을 복원하는 것입니다.

해킹된 사이트 수정

모든 .htaccess 파일을 수정하는 데 시간을 보내는 대신 서버에서 전체 public_folder와 모든 데이터베이스를 삭제하고 전체 백업을 복원했습니다.

실제로 해당 서버의 모든 .htaccess 파일에 러시아 사이트로 리디렉션된다는 사실을 발견했습니다.

새 게시물을 추가한 후 항상 전체 백업을 수행하고 여러 위치에 복사본을 저장하기 때문에 복원이 매우 쉬웠습니다.

전체 백업을 저장하기에 가장 좋은 위치는 다음과 같습니다.

- 로컬 컴퓨터

- 외장 하드 드라이브 또는 메모리 스틱

- 드롭 박스

- 아마존 s3

새 블로그 게시물마다 전체 백업을 수행하고 여러 외부 저장소 위치에 복사하면 걱정할 필요가 없습니다.

로컬 컴퓨터 보안

로컬 컴퓨터에 전체 백업을 저장하는 경우 바이러스 백신을 사용하고 있는지 확인하십시오. 바이러스 백신이 설치되어 있지 않은 경우 Windows 사용자를 위한 Microsoft Security Essentials 무료 다운로드 링크가 있습니다.

전체 백업을 오프사이트에 저장하지 않으면 어떻게 됩니까?

다음은 복구 가능성 없이 손실된 4800개의 해킹된 웹사이트에 발생한 실제 사례입니다!

WordPress 백업 복원

저는 WordPress에 최고의 백업 및 복원 플러그인인 backupbuddy를 사용합니다. 이 플러그인은 백업을 복원하고 새 서버, 호스트 또는 도메인으로 이동할 때도 매우 유용합니다.

대부분의 호스트는 영향을 받을 수 있는 야간 백업만 제공하므로 쓸모가 없습니다. 야간 백업을 직접 가져와 서버에서 안전한 위치에 저장하는 것이 맬웨어가 포함되지 않은 전체 백업을 확보하는 가장 좋은 방법입니다.

해킹 방지

다음은 귀하의 계정 사이트를 보호하는 데 크게 도움이 될 수 있는 검토할 수 있는 보안 체크리스트입니다.

1. 계정의 관리자 이메일을 변경합니다.

2. 계정의 비밀번호를 변경합니다.

3. 계정에 등록된 신용 카드를 변경합니다.

4. 스크립트의 타사 공급업체 또는 웹 개발자가 사용할 수 있는 패치, 업그레이드 또는 업데이트를 업데이트하고 적용합니다.

5. 느슨한 파일 권한 수정(가장 일반적인 익스플로잇 취약점일 수 있음)

6. 생성된 모든 비시스템 FTP 계정을 삭제하거나 최소한 FTP 계정의 비밀번호를 변경하십시오.

7. "Remote Mysql" 아이콘을 클릭하고 항목이 있는 경우 각 항목별로 빨간색 X 제거를 클릭하여 액세스 호스트를 제거합니다.

8. 헤더 주입 공격, SQL 주입 공격, 교차 사이트 스크립팅 공격 등에 대한 스크립트와 php.ini 파일 설정을 확인합니다.

9. 집/회사 컴퓨터에 바이러스, 트로이 목마 또는 키로거가 있는지 확인하십시오.

워드프레스 보안 플러그인

WordPress를 보호하고 해커가 파일 및 데이터베이스에 액세스하는 것을 방지하기 위해 생성된 몇 가지 WordPress 플러그인이 있습니다.

- 방탄 보안

- 보안 WordPress

- 더 나은 WP 보안 플러그인

- WordPress 로그인 시도 제한

결론

나는 이미 Bitly에 대해 보고했으며 합법적인 링크를 테스트하기 전에 블랙리스트에 추가하는 방법을 보고했으므로 추적을 위해 링크 단축기를 사용하는 데 주의하십시오.

댓글이나 사이트 어디에나 링크가 있고 링크된 사이트가 맬웨어를 배포하거나 보고된 경우 Google 및 Firefox에서도 블랙리스트에 올릴 수 있습니다.

나에게 이런 일이 일어날 줄은 몰랐지만 누구에게나 일어날 수 있으며 맬웨어를 찾는 것은 영향을 받지 않는 로컬에 전체 백업을 저장하지 않은 경우 수행해야 하는 악몽이 될 수 있습니다.