Wie können Unternehmen ihre Daten in Cloud-Umgebungen schützen?

Veröffentlicht: 2022-09-13Daten sind ein unschätzbarer Wert für Unternehmen und ihre Kunden. Leicht zugängliche und ordnungsgemäß gesicherte Daten in Kombination mit aufschlussreichen Analysen fördern Unternehmensinnovationen, steigern die Kundenzufriedenheit und -loyalität und verschaffen Ihnen vor allem einen Wettbewerbsvorteil auf dem Markt. Heutzutage ersetzen Unternehmen kontinuierlich veraltete, lokale Dateispeichersysteme durch neuere, Cloud-basierte Alternativen. Die Einführung der Cloud hat die IT-Modernisierung aus folgenden Gründen beschleunigt:

- Einfachere Skalierbarkeit

- Geringere Ausgaben

- Die Fähigkeit, IT-Architekturen als Reaktion auf sich ändernde Geschäftsanforderungen zu ändern

Aber die Nachrichten sind nicht alle gut. Herkömmliche Sicherheitsmechanismen, die geschaffen wurden, um Daten und Programme zu schützen, die auf On-Premises-Systemen ausgeführt werden, wurden durch die Einführung der Cloud untergraben . Jetzt ist der Schutz Ihrer Cloud-basierten Daten eine ganz andere Sache.

Die Zunahme von Cloud-Computing und Cloud-basierter Speicherung hat Cyberkriminellen und anderen unerwünschten Personen eine Fülle von Möglichkeiten geschaffen, auf Ihre Daten zuzugreifen und diese zu beschädigen.

66 % der IT-Experten glauben, dass die Sicherheit bei der Verwendung von Cloud-basierten Computing-Plattformen für Unternehmen ein Hauptanliegen ist. Zu diesen Sorgen gehören das Potenzial für böswillige Akteure innerhalb der Unternehmensstruktur, Kontoübernahmen und erhebliche Datenschutzverletzungen.

Laut dem Cost of Data Breach Report von 2021 von IBM und dem Ponemon Institute beliefen sich die durchschnittlichen globalen Kosten einer Datenschutzverletzung im Jahr 2021 auf 4,24 Millionen US-Dollar. Dies war ein Anstieg von 10 % gegenüber dem Vorjahr. Es wird angenommen, dass dies durch höhere Bußgelder und die Auswirkungen der Fernarbeit während der COVID-19-Pandemie verursacht wird.

Was sollten Unternehmen also tun, um Cloud-Daten zu schützen? Viele Dinge, von denen die meisten einfache Sicherheitsvorkehrungen sind.

Die Mehrheit der Anbieter von Cloud-Diensten folgt dem Prinzip der „geteilten Verantwortung“, das besagt, dass die Sicherheit sowohl in der Verantwortung des Anbieters als auch des Kunden liegt. Während die Cloud-Plattform die Sicherheit der Cloud-Infrastruktur garantiert, ist das Unternehmen dafür verantwortlich, die Sicherheit auf seiner Seite zu gewährleisten, indem es seine Daten und Anmeldeinformationen vor Sicherheitsbedrohungen schützt und den Zugriff auf diese Daten beschränkt.

Im Folgenden erfahren Sie, was Cloud-basierter Datenschutz ist, welche Herausforderungen bestehen und welche Best Practices Unternehmen zum Schutz von Daten in einer Cloud-Umgebung anwenden können.

Cloud-Datenschutz verstehen

Ein spezielles Datensicherheitsmodell, das als „Cloud-Datenschutz“ bekannt ist, wird verwendet, um in einer Cloud-Umgebung gespeicherte Daten zu schützen, unabhängig davon, ob die Daten ruhen oder übertragen werden. Mit Enterprise Cloud Data Protection werden Daten in der Cloud gesichert und vor Verlust, Diebstahl oder Missbrauch durch unbefugten Zugriff, Sicherheitsverletzungen und Infiltration geschützt.

Um ein Höchstmaß an Sicherheit zu bieten, muss ein Cloud-Datenschutzplan entwickelt werden, um alle Arten von Daten zu schützen, einschließlich:

- Verwendete Daten: Dies sind wichtige Informationen, die derzeit von einem Programm oder einer Anwendung über die Benutzerauthentifizierung und Zugriffskontrolle verwendet werden.

- Data in Transit: Dies sind private Daten, die durch Verschlüsselung oder andere Schutzmaßnahmen über ein Netzwerk übertragen werden.

- Data at Rest: Dies bezieht sich auf die Informationen, die derzeit vor Ort oder in der Cloud gespeichert werden.

Im Allgemeinen schützen Datenschutz und Privatsphäre in der Unternehmens-Cloud Ihre Daten , indem sie Verbraucher- und Unternehmensinformationen vor externen und internen Angriffen schützen und Daten durch Sicherung und Wiederherstellung von Prozessen und Systemen schützen. Darüber hinaus beinhaltet es die Wahrung des Datenschutzes durch die Schaffung eines Kontrollzugriffs für bestimmte Segmente, der garantiert, dass nur wenige autorisierte Personen Zugriff auf wichtige und sensible Daten haben.

Herausforderungen des Datenschutzes in Cloud-Umgebungen

Zahlreiche Sicherheitsherausforderungen ergeben sich aus der Komplexität von Cloud-Architekturen, zusammen mit den immer strengeren Datenschutz- und Datenschutzgesetzen und den Modellen der gemeinsamen Verantwortung der Anbieter. Unternehmen können mit den folgenden großen Schwierigkeiten oder Herausforderungen konfrontiert sein:

Sichtbarkeit von Daten

Eine genaue Bestandsaufnahme aller Anwendungen und Daten zu führen, was für den Datenschutz sehr wichtig ist, kann für Unternehmen eine Herausforderung darstellen.

Barrierefreiheit

Im Vergleich zur lokalen Infrastruktur besteht weniger Kontrolle über Daten und Anwendungen, die auf der Infrastruktur von Drittanbietern gehostet werden. Es ist nicht immer möglich zu sehen, was andere Benutzer tun und wie Geräte oder Daten verwendet werden.

Kontrollen

Cloud-Anbieter bieten ein bekanntes „Modell der geteilten Verantwortung“ an. Dies weist darauf hin, dass Cloud-Benutzer zwar mehr Kontrolle über einige Sicherheitsfunktionen haben, andere jedoch immer noch unter der Kontrolle des Anbieters stehen und Benutzer die Sicherheit nicht garantieren können.

Ungereimtheiten

Da verschiedene Cloud-Anbieter eine Reihe von Funktionen anbieten, können der Datenschutz und der Schutz von Cloud-Daten variieren.

Bedrohungsakteure können diese Probleme ausnutzen, um Sicherheitslücken, den Verlust oder Diebstahl von Geschäftsgeheimnissen und privaten oder finanziellen Informationen, Malware-Infektionen oder Ransomware-Infektionen zu verursachen.

Beachtung

Es ist ein weiterer wichtiger Faktor. Von Unternehmen wird erwartet, dass sie sich an Datenschutz- und Datenschutzregeln und -vorschriften halten, wie z. B. den Health Insurance Portability and Accountability Act (HIPAA) von 1996 und die Datenschutz-Grundverordnung (DSGVO) der Europäischen Union. Das Festlegen einheitlicher Sicherheitsstandards in Cloud-Umgebungen und der Nachweis der Einhaltung von Auditoren kann für Unternehmen eine ziemliche Herausforderung darstellen. Dies könnte der Grund dafür sein, dass der Markt für Datenschutz vor 2024 voraussichtlich 158 Milliarden US-Dollar erreichen wird .

Best Practices für Cloud-Datensicherheit

Cloud Computing hat Unternehmen zweifellos einen flexiblen und skalierbaren Zugriff auf Speicher- und Verarbeitungskapazität verschafft, aber wie bereits erwähnt, ist Sicherheit immer noch ein wichtiges Anliegen.

Laut Gartner stellten gespeicherte personenbezogene Daten im Jahr 2020 für 70 % der Unternehmen den Hauptbereich des Datenschutz- und Sicherheitsrisikos dar. Organisationen, die sich bis 2021 als schwach im Datenschutz erwiesen haben, hatten hohe Compliance-Kosten, die mehr als doppelt so hoch waren wie die ihrer vorbereiteten Konkurrenten.

Daher ist es wichtig, Best Practices für die Sicherheit festzulegen, die für Ihr Unternehmen funktionieren, da Cloud-Anbieter möglicherweise nicht so verantwortlich für die Sicherheit Ihrer Daten sind, wie Sie vielleicht glauben.

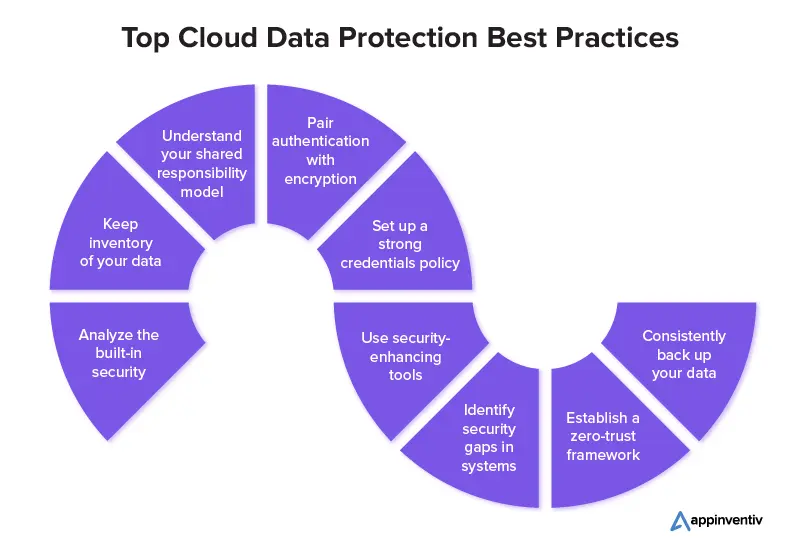

Im Folgenden finden Sie eine Liste der Best Practices für die Cloud-Datensicherheit, die ein Unternehmen befolgen kann.

Analysieren Sie die eingebaute Sicherheit

Jeder Cloud-Anbieter, den Sie auswählen, sollte mit zuverlässigen Tools zum Schutz der Unternehmens-Cloud-Datensicherheit und starken internen Kontrollen gut ausgestattet sein. Um sicherzustellen, dass die Systeme ordnungsgemäß geschützt sind, suchen Sie nach Anbietern, die Service Level Agreements anbieten. Darüber hinaus sollten sie gegenüber ihren Kunden offen und ehrlich über ihre Compliance-Standards sein. Überprüfen Sie die Richtlinien der Anbieter, um auch die Einhaltung der Vorschriften sicherzustellen . Diese Anbieter sollten auch zertifiziert sein, um Compliance-Anforderungen zu erfüllen und Ihrem Unternehmen transparente Dienste anzubieten.

Bestandsaufnahme Ihrer Daten

Es ist weitaus schwieriger, potenzielle Gefahren ohne eine vollständige Liste Ihrer Vermögenswerte genau einzuschätzen. Die Identifizierung der geeigneten Kontrollen, die zum Schutz sensibler Daten erforderlich sind, kann dadurch noch schwieriger werden.

Daher sollten Sie zunächst die Art der sensiblen Daten bestimmen, die Sie sichern und schützen müssen, um die optimale Cloud-Datensicherheits- und Schutzstrategie zu erstellen. Folglich müssen Sie die Art der zu schützenden Daten und deren Speicherort bestimmen.

Sie können ein starkes Programm für die Sicherheit und den Schutz von Cloud-Daten erstellen sowie die Verantwortlichkeit aller Mitarbeiter im Unternehmen stärken und die Produktivität steigern. Es kann die Verfahren zur Berichterstattung, Entscheidungsfindung und Leistungsoptimierung weiter verbessern.

Verstehen Sie Ihr Modell der gemeinsamen Verantwortung

In einem privaten Rechenzentrum liegt die Sicherheit ausschließlich in der Verantwortung der Organisation. Allerdings können die Grenzen in einer Public Cloud etwas verschwommen sein. Beliebte IaaS- und PaaS-Anbieter wie AWS und Azure stellen eine Dokumentation bereit, die genau umreißt, wer für die einzelnen Komponenten verantwortlich ist. Lesen Sie diese daher unbedingt und verstehen Sie sie.

Koppeln Sie Authentifizierung mit Verschlüsselung

Der Schutz von Daten und anderen Cloud-Assets kann durch Authentifizierung deutlich verbessert werden. Es besteht jedoch immer die Möglichkeit, dass Hacker sich als autorisierte Benutzer ausgeben, um auf private Informationen zuzugreifen. Daher ist auch die Verschlüsselung von entscheidender Bedeutung.

Die Verschlüsselung verschlüsselt die Daten mithilfe von Verschlüsselungsschlüsseln (zufällig erstellte Passwörter) als zusätzliche Sicherheitsstufe. Sie sollten auch über die Verschlüsselung auf Dateiebene nachdenken. Das Hinzufügen einer weiteren Sicherheitsebene zu Daten vor der Übertragung in die Cloud kann als Grundlage für Ihre Cloud-Sicherheit und Ihren Schutz dienen.

Darüber hinaus können Daten in kleine Stücke oder Shards aufgeteilt werden, sodass jedes Stück separat gespeichert wird. Dies verringert das Risiko, dass eine vollständige Datei einfach kompiliert wird, wenn jemand in das System eindringt.

Richten Sie eine starke Richtlinie für Anmeldeinformationen ein

Die Sicherstellung, dass sowohl strenge Zugriffsrechte als auch strenge Richtlinien für Anmeldeinformationen vorhanden sind, ist eine weitere Möglichkeit, den Schutz vor Datenschutzverletzungen in der Cloud zu verbessern. Datenschutzverletzungen und Angriffe können durch die Verwendung starker Anmeldeinformationen vermieden werden. Die Zugriffskontrolle ist eine der besten Arten des Cloud-Datenschutzes. Und dank strenger Berechtigungen können sie nur auf die Daten zugreifen, die Personen und Programme benötigen.

Es sollten robuste Richtlinien für Anmeldeinformationen implementiert werden, um Angreifer daran zu hindern, die diesen Benutzern und Programmen gewährten Berechtigungen auszunutzen. Sie sollten Ihre Passwörter und Berechtigungen regelmäßig überprüfen. Überprüfen Sie, ob alle Anmeldeinformationen im System wirklich verwendet werden. Sie sollten auch überprüfen, ob die Leute häufig dieselben Passwörter verwenden und ob Passwörter schwer genug zu erraten sind.

Verwenden Sie sicherheitssteigernde Tools

Sie können einige Apps oder Tools von Drittanbietern verwenden, um Ihre Daten weiter zu schützen:

- Cloud-Speicher-Einstiegspunkte : Die Einstiegspunkte ermöglichen die Übertragung von Daten zwischen lokalem Hot-Storage und Cloud-Cold-Storage. Ein guter Einstiegspunkt kann Bandbreitenprobleme, Sicherheitsrisiken und Latenz verringern. Es stellt sicher, dass Edge-generierte Daten aufbewahrt werden, der Zugriff über Datenebenen hinweg erlaubt ist und die Sicherheit aufrechterhalten wird.

- CSPM : Eine Gruppe von Sicherheitstechnologien, bekannt als Cloud Security Posture Management, hilft dabei, potenzielle Sicherheitsprobleme zu finden und zu beheben, wodurch Angriffsmöglichkeiten verringert werden. Die Verfahren sind automatisiert und scannen Cloud-Systeme kontinuierlich auf Schwachstellen. Wenn etwas gefunden wird, wird der Kunde benachrichtigt.

- SIEM: Das Security Incident Event Management-Tool verwendet Analysen und künstliche Intelligenz , um interne und externe Aktionen zu identifizieren, die zu Bedrohungen führen könnten. SIEM aktualisiert kontinuierlich sein Bedrohungsbewusstsein und kann effektiv auf Sicherheitsereignisse reagieren, sobald sie auftreten.

Identifizieren Sie Sicherheitslücken in Systemen

Normalerweise sind Cloud-Umgebungen mit anderen Diensten und Systemen verbunden, von denen einige intern und andere extern sind. Lücken nehmen zu, wenn Sie weitere Anbieter und Systeme zum Stack hinzufügen. Die Sicherheit der Informationen und Ressourcen, die von diesen Systemen gemeinsam genutzt und verwendet werden, muss von Organisationen gewährleistet werden, indem jede Sicherheitslücke identifiziert und die erforderlichen Vorkehrungen getroffen werden.

Organisationen sollten ihre eigenen Verfahren einrichten, um Compliance und Sicherheit aufrechtzuerhalten, auch wenn einige von externen Anbietern implementiert werden. Spezifische Sicherheitsverfahren müssen von jedem Geschäftsbereich befolgt werden, da Drittanbieter nicht immer das gleiche Maß an Compliance bieten.

Richten Sie ein Zero-Trust-Framework ein

Unternehmen sollten nach Lösungen suchen, die bei der Einrichtung eines Zero-Trust-Frameworks helfen, um vollständige, allumfassende Cloud-Datenschutz- und Datenschutzlösungen für Unternehmen zu entwickeln. Zero Trust verwendet den Kontext – einschließlich Gerät, Benutzer, Inhalt und Anwendung –, um Vertrauen aufzubauen, bevor eine Verbindung hergestellt wird, was einem Unternehmen hilft, die spezifischen Cloud-Sicherheitsbedenken zu bewältigen, mit denen Ihr Unternehmen konfrontiert ist.

Zero Trust ermöglicht es Ihnen, den Zugriff auf Ihre Assets proaktiv zu verteidigen und verschafft Ihnen einen Vorteil gegenüber datenhungrigen Cyber-Bedrohungen, da Ihr Unternehmen Cloud-Services nutzt, um die Flexibilität zu erhöhen.

Sichern Sie konsequent Ihre Daten

Datenkopien müssen in regelmäßigen Abständen erstellt und getrennt vom Hauptspeicher aufbewahrt werden. Regelmäßige Backups helfen dabei, das Unternehmen vor wichtigen Datenverlusten zu schützen, die durch eine Sperrung oder Datenlöschung verursacht werden. Datenreplikate ermöglichen auch fortlaufende Offline-Arbeiten, wenn Cloud-Ressourcen nicht verfügbar sind.

Welche Rolle kann Appinventiv beim Schutz von Unternehmensdaten in Cloud-Umgebungen spielen?

Cloud-Datensicherheit und -schutz müssen ernster genommen werden, da immer mehr Unternehmen ihre Daten in die Cloud verschieben. Denken Sie daran, dass jede erfolgreiche Cloud-Datensicherheits- und Schutzstrategie auf Ihr Unternehmen zugeschnitten ist und dabei die Skalierbarkeit im Auge behalten muss. Die Vorteile eines solchen Ansatzes sind einfach nicht zu übersehen.

Aus diesem Grund ist es unerlässlich, einen zuverlässigen Geschäftspartner zu haben, der sich mit Datenschutz, Sicherheit und Cloud-Bereitstellungen bestens auskennt. Appinventiv bietet eine konkurrenzlose Tiefe und Breite an Fachwissen mit fast einem Jahrzehnt Erfahrung in der Branche und liefert Lösungen in Spitzentechnologie. Mit Erfahrung in der Zusammenarbeit mit Top-Cloud-Anbietern wie Amazon AWS, Microsoft Azure und Google Cloud sind wir genau das, wonach Sie in einem Cloud-Beratungsunternehmen suchen.

Für IKEA , den größten Möbelhändler, haben wir eine ERP-Lösung in der Cloud erstellt, die laut Kundenangaben zur größten ROI-Quelle wurde. In ähnlicher Weise wurde durch die Bereitstellung einer Cloud-basierten Plattform für die Jobsuche die gesamte Rekrutierungslösung auf eine mobile App von JobGet gebracht , was ihnen wiederum dabei half, eine Finanzierung von 2,1 Millionen US-Dollar aufzubringen.

Unsere erfolgreiche Cloud-basierte IoT-Fahrerassistenzanwendung, die für ActiDrive entwickelt wurde, bietet den Fahrern eine vollständig berührungslose Lösung, die ihre Sicherheit während der Fahrt verbessert. Satte 50.000 Downloads sind ein Beweis für unsere Innovation und Expertise in der Branche.

Mit unseren Cloud-Beratungsdiensten erhalten Sie die besten Vorteile des Cloud-Computing in Bezug auf effiziente Bereitstellung, niedrigere Kosten, Zuverlässigkeit, hohe Sicherheit und erstklassige Leistung.

Häufig gestellte Fragen

F. Wie sicher sind Cloud-Dienste?

A. Das Niveau und die Servicequalität bestimmen, wie sicher eine Cloud-Lösung ist. Aufgrund der strengen Sicherheitsstandards, die von der Bankenbranche eingeführt werden, glauben die Menschen beispielsweise, dass Online-Banking sicher ist. Ebenso sind Cloud-Lösungen aus vielen Gründen sicherer als herkömmliche On-Premise-Lösungen. Die Verwendung eines Cloud-Anbieters garantiert, dass die Server, auf denen die Daten für Ihr Unternehmen gehostet werden, häufig mit den neuesten Sicherheitsmaßnahmen aktualisiert werden, automatisches Patchen durchführen und über integrierte Firewalls verfügen.

F. Welche Sicherheitsaspekte unterscheiden eine private Cloud von einer öffentlichen?

A. Eine Public Cloud wird von vielen Menschen verwendet, aber eine Private Cloud ist nur für Sie. Die Bereitstellung kann in der Regel in einer Private Cloud angepasst werden, während es in einer Public Cloud im Allgemeinen „one size fits all“ ist. In puncto Sicherheit sind Public Clouds genauso sicher wie Private Clouds. Im Gegensatz zur herkömmlichen IT, die Daten und Programme in einer selbstgesteuerten Infrastruktur hostet, hosten Cloud-Computing-Dienste, die von Anbietern öffentlicher Clouds angeboten werden, Anwendungen und Daten bei einem Drittanbieter.

F. Welche Arten von Cloud-Datenschutz gibt es?

A. Datenschutztechniken, die auf Cloud Computing anwendbar sind, umfassen Authentifizierung und Identifizierung, Zugriffskontrolle, Verschlüsselung, gesichertes Löschen, Verifizierung und Datenmaskierung.